En la segunda parte de nuestra serie Threat Detection, Defense & Remediation Using ASM (Detección, defensa y corrección de amenazas mediante ASM), basada en este reciente libro electrónico del equipo de investigación de Censys , analizaremos la superficie de ataque de Internet. ¿Cómo está evolucionando y qué significan los cambios en la superficie de ataque de Internet para la ciberseguridad de las empresas?

Cuando hablamos de la "superficie de ataque" de Internet, nos referimos a todos los puntos de entrada desde los que un actor no autorizado podría acceder potencialmente a los datos. Piensa en puertos, servidores, sitios web(ese viejo micrositio que dos miembros del equipo olvidaron que crearon hace unos años), etc. Comprender la superficie de ataque de Internet en su conjunto arroja algunas conclusiones interesantes, como veremos a continuación. La clave está en aprovechar esta información para proteger la superficie de ataque de tu propia organización.

En primer lugar, pongamos a prueba nuestros conocimientos sobre la superficie de ataque. (Las respuestas se encuentran al final del artículo).

1.Hay unos 500.000 servidores VNC expuestos en Internet. Cuántos crees que no requieren autenticación para conectarse?

A. 100

B. Alrededor de 1.000

C. Alrededor de 11.000

2. A principios de este año, aparecieron varios informes que afirmaban que había más de 900.000 servicios Kubernetes expuestos en Internet. De ellos, ¿cuántos crees que estaban realmente mal configurados y permitían conexiones no autenticadas?

A. 5

B. 55

C. 562

Evolución de la superficie de ataque: la nube

En los últimos años, la superficie de ataque de Internet se ha visto condicionada por el continuo crecimiento de la adopción de la nube. Cada vez más organizaciones están migrando un mayor número de activos a la nube, y el aumento del trabajo a distancia significa que más miembros del equipo necesitan servicios basados en la nube para hacer su trabajo desde distintos lugares. A medida que crecen las huellas de las empresas en la nube, también lo hacen sus superficies de ataque. Se estima que las superficies de ataque crecen entre 1,5 y 2,6 veces año tras año.

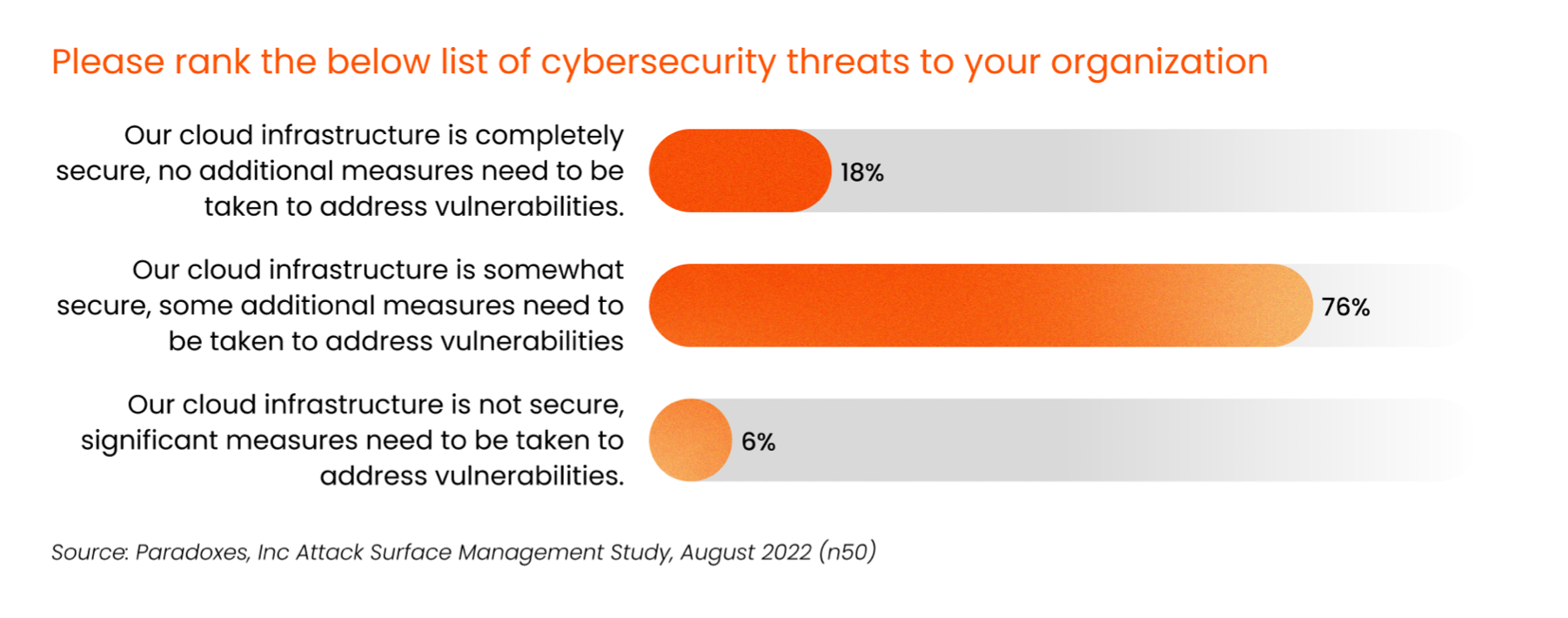

Muchos profesionales de la seguridad se centran en proteger la nube, pero reconocen que aún hay margen de mejora. Más de tres cuartas partes de los profesionales de la seguridad encuestados se mostraron de acuerdo con la afirmación: "Nuestra infraestructura en la nube es algo segura, es necesario tomar algunas medidas adicionales para abordar las vulnerabilidades." Y el 6% admitió que su infraestructura en la nube no es segura y requeriría medidas importantes para abordar las vulnerabilidades.

"En la actualidad, controlamos el acceso a la red e intentamos identificar activos en la red (escaneado de vulnerabilidades), así como identificar activos en Internet. Intentamos hacernos una buena idea y elaborar un inventario. Sin embargo, es muy ad hoc, inmaduro. Estamos trabajando en ello".

- CISO, ENSEÑANZA SUPERIOR

Comprender el vasto paisaje de Internet y sus tendencias

Sabemos que la superficie de ataque de Internet está creciendo, pero ¿qué más sabemos al respecto? Un estudio reciente de Censys ha analizado qué puertos, servicios y programas son los más frecuentes en Internet.

No es sorprendente que HTTP sea el servicio más utilizado en los 222 millones de hosts de Internet (representa el 81% de los servicios descubiertos). También vemos que los servicios HTTP se ejecutan en la gama más amplia de puertos, la mayor de todos los servicios de Internet.

Muchos de ellos suelen estar configurados para funcionar en puertos no estándar.

Aunque la ejecución de servicios en puertos no estándar no es en sí misma un riesgo, puede proporcionar una falsa sensación de seguridad, especialmente si el propietario del servicio confía en la seguridad a través de la oscuridad para proteger sus activos. Los puertos no estándar más comúnmente observados en los que se ejecutan servicios HTTP son el 7547 (2%) y el 30005 (1%). Estos porcentajes pueden parecer bajos, pero el 1% y el 2% de millones de servicios siguen representando una cantidad sustancial de HTTP.

¿Qué riesgos observamos?

Censys examinó a continuación la superficie de ataque de Internet en términos de riesgos y vulnerabilidades en toda la red. Los riesgos engloban aquellos entornos o condiciones (incluidas las vulnerabilidades) que aumentan la posibilidad de que se produzcan violaciones de datos, fugas de información o destrucción de activos.

Los errores de configuración y las exposiciones representan el 88% de los riesgos y vulnerabilidades que observamos en Internet. Los errores de configuración representan aproximadamente el 60% de los riesgos visibles en Censys. Las exposiciones de servicios, dispositivos e información representan el 28% de los riesgos observados. Estas cifras son relevantes porque los errores de configuración y las exposiciones suelen abordarse mejor mediante una buena higiene de la seguridad (una buena higiene que requiere conocer primero todo lo que se posee). Aunque las CVE y los exploits avanzados suelen acaparar titulares, sólo representan el 12% de los riesgos que observamos en Internet.

¿Cómo puede ayudar la gestión de la superficie de ataque?

No se puede proteger lo que no se conoce. La gestión de la superficie de ataque es el descubrimiento y la supervisión continuos y automatizados de todos los activos que conforman la superficie de ataque de su organización. La gestión de la superficie de ataque ofrece a las empresas una visión de su superficie de ataque desde el punto de vista de un atacante. Aunque es primordial conocer la superficie de ataque y el inventario de los activos de la empresa orientados a Internet, éste es sólo el primer paso. Una buena solución de gestión de la superficie de ataque también le ayudará a identificar dónde colocar las medidas defensivas, comprender la importancia de todos los riesgos identificados y guiarle a través del proceso de corrección.

"El valor de ASM es poder identificar los activos que un atacante probablemente descubrirá y explotará".

- DIRECTOR, ARQUITECTURA Y GARANTÍA DE SEGURIDAD

Descargue el libro electrónico completo para obtener más información sobre la superficie de ataque de Internet, los riesgos y vulnerabilidades comunes identificados y la gestión de la superficie de ataque.

Obtener el eBook

Respuestas al cuestionario

- C. Hay alrededor de 11.000 servidores VNC expuestos en Internet sin ningún tipo de requisitos de autenticación.

- C. 562