Dans la deuxième partie de notre série Threat Detection, Defense & Remediation Using ASM - basée sur ce récent eBook de l'équipe de recherche Censys - nous explorons la surface d'attaque d'Internet. Comment évolue-t-elle et que signifient les changements de la surface d'attaque d'Internet pour la cybersécurité des entreprises ?

Lorsque nous parlons de la "surface d'attaque" de l'internet, nous faisons référence à tous les points d'entrée à partir desquels un acteur non autorisé pourrait potentiellement accéder à des données. Pensez aux ports, aux serveurs, aux sites web(ce vieux microsite que deux membres de l'équipe ont oublié avoir créé il y a quelques années), etc. La compréhension de la surface d'attaque de l'Internet dans son ensemble permet de tirer des conclusions intéressantes, comme nous le verrons ci-dessous. L'essentiel est de tirer parti de ces informations pour protéger la surface d'attaque de votre propre organisation.

Tout d'abord, testons nos connaissances sur la surface d'attaque. (Les réponses se trouvent à la fin de l'article).

1) Il existe environ 500 000 serveurs VNC exposés sur Internet. À votre avis, combien d'entre eux ne requièrent aucune authentification pour se connecter ?

A. 100

B. Environ 1 000

C. Environ 11 000

2. Au début de l'année, plusieurs rapports ont été publiés affirmant qu'il y avait plus de 900 000 services Kubernetes exposés sur Internet. Parmi ceux-ci, combien pensez-vous qu'il y en a qui sont en fait mal configurés et qui permettent des connexions non authentifiées ?

A. 5

B. 55

C. 562

L'évolution de la surface d'attaque : le nuage

Ces dernières années, la surface d'attaque de l'internet a été façonnée par la croissance continue de l'adoption de l'informatique dématérialisée. De plus en plus d'organisations migrent un nombre croissant d'actifs vers le nuage, et l'augmentation du travail à distance signifie que de plus en plus de membres de l'équipe ont besoin de services basés sur le nuage pour faire leur travail à partir de différents endroits. La surface d'attaque des entreprises augmente au fur et à mesure que leur empreinte sur l'informatique en nuage se développe. On estime que les surfaces d'attaque augmentent de 1,5 à 2,6 fois d'une année sur l'autre.

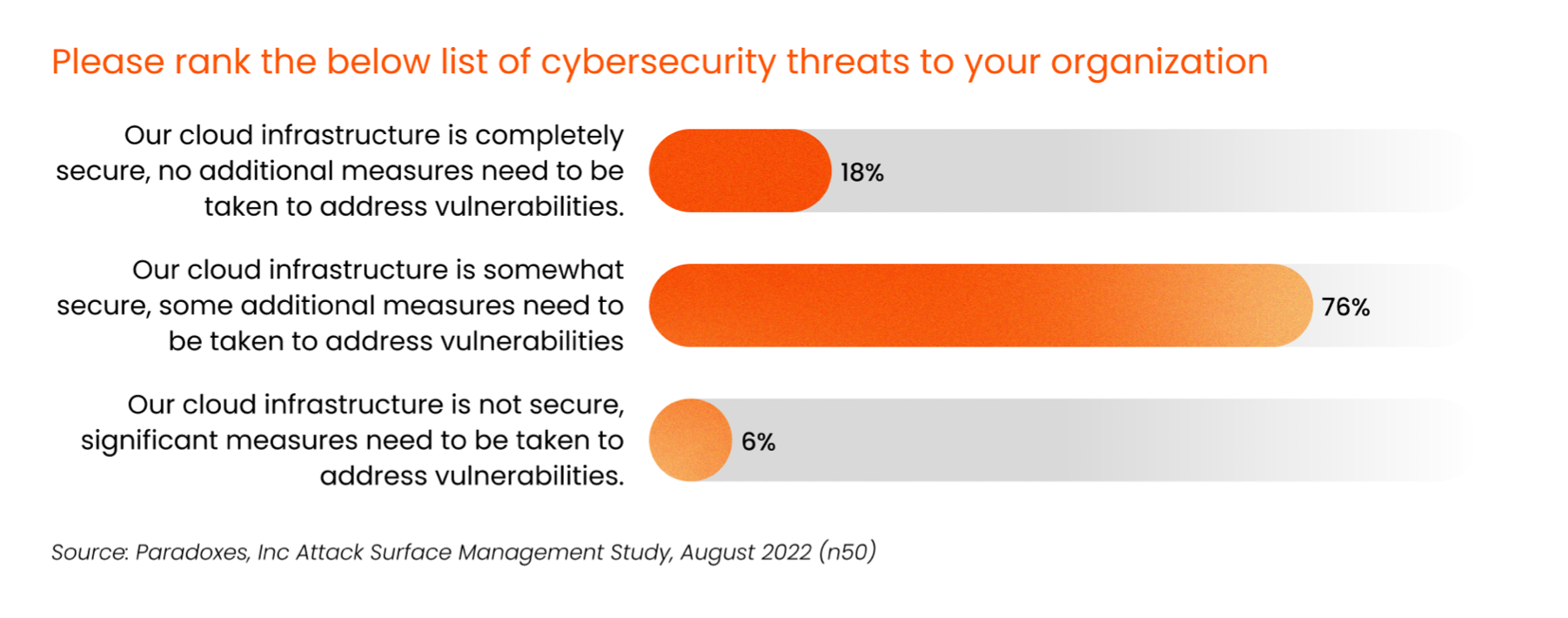

De nombreux professionnels de la sécurité se concentrent sur la sécurisation de l'informatique dématérialisée, mais ils reconnaissent qu'il y a encore des progrès à faire. Plus des trois quarts des professionnels de la sécurité interrogés sont d'accord avec l'affirmation suivante : "Notre infrastructure en nuage est quelque peu sécurisée, mais des mesures supplémentaires doivent être prises pour remédier aux vulnérabilités." Et 6 % ont admis que leur infrastructure en nuage n' est pas sécurisée et qu'il faudrait prendre des mesures importantes pour remédier aux vulnérabilités.

"Actuellement, nous contrôlons l'accès au réseau et nous essayons d'identifier les actifs sur le réseau (analyse des vulnérabilités), ainsi que les activités publiques qui identifient les actifs sur l'internet au sens large. Nous essayons d'obtenir une bonne image et de développer un inventaire. Cependant, il s'agit d'une approche très ad hoc et immature. Nous y travaillons.

- CISO, ENSEIGNEMENT SUPÉRIEUR

Comprendre le vaste paysage et les tendances de l'internet

Nous savons donc que la surface d'attaque de l'internet augmente, mais que savons-nous d'autre à ce sujet ? Une étude récente menée par Censys s'est penchée sur les ports, les services et les logiciels les plus répandus sur l'internet.

Il n'est pas surprenant de constater que HTTP est le service le plus utilisé parmi les 222 millions d'hôtes sur l'internet (il représente 81 % des services que nous avons découverts). Nous constatons également que les services HTTP s'exécutent sur le plus grand nombre de ports, soit le plus grand nombre de services sur l'internet.

Nombre d'entre eux sont souvent configurés pour fonctionner sur des ports non standard.

Bien que l'exécution de services sur des ports non standard ne constitue pas en soi un risque, elle peut donner un faux sentiment de sécurité, en particulier si le propriétaire du service compte sur la sécurité par l'obscurité pour protéger ses actifs. Les ports non standard les plus fréquemment observés pour l'exécution de services HTTP sont le 7547 (2 %) et le 30005 (1 %). Ces pourcentages peuvent sembler faibles, mais 1 % et 2 % de millions de services représentent tout de même une quantité substantielle de HTTP.

Quels risques avons-nous observés ?

Censys a ensuite examiné la surface d'attaque de l'internet en termes de risques et de vulnérabilités sur l'ensemble du réseau. Les risques englobent les paramètres ou les conditions (y compris les vulnérabilités) qui augmentent le potentiel de violation de données, de fuite d'informations ou de destruction d'actifs.

Les mauvaises configurations et les expositions représentent 88 % des risques et des vulnérabilités que nous avons observés sur l'internet. Les mauvaises configurations représentent environ 60 % des risques visibles sur Censys. Les expositions de services, de dispositifs et d'informations représentent 28 % des risques observés. Ces chiffres sont pertinents parce que les erreurs de configuration et les vulnérabilités sont souvent mieux traitées par une bonne hygiène de sécurité (une bonne hygiène qui nécessite d'abord de connaître tout ce que l'on possède). Bien que les CVE et les exploits avancés fassent souvent les gros titres, ils ne représentent que 12 % des risques observés sur l'internet.

Comment la gestion de la surface d'attaque peut-elle vous aider ?

Vous ne pouvez pas protéger ce que vous ne connaissez pas. La gestion de la surface d'attaque est la découverte et la surveillance continues et automatisées de tous les actifs qui constituent la surface d'attaque de votre organisation. La gestion de la surface d'attaque donne aux entreprises une vue de leur surface d'attaque du point de vue d'un attaquant. Bien qu'il soit essentiel de comprendre votre surface d'attaque et l'inventaire des actifs de votre entreprise connectés à Internet, ce n'est que la première étape. Une bonne solution de gestion de la surface d'attaque vous aidera également à identifier où placer les mesures défensives, à comprendre la criticité de tous les risques identifiés et à vous guider tout au long du processus de remédiation.

"La valeur de l'ASM réside dans la capacité à identifier les actifs qu'un attaquant est susceptible de découvrir et d'exploiter".

- DIRECTEUR, ARCHITECTURE ET ASSURANCE DE LA SECURITE

Téléchargez le livre électronique complet pour en savoir plus sur la surface d'attaque de l'internet, les risques courants et les vulnérabilités identifiées, et la gestion de la surface d'attaque.

Obtenir le livre électronique

Réponses au quiz

- C. Il existe environ 11 000 serveurs VNC exposés sur l'internet, sans aucune exigence d'authentification.

- C. 562