Einführung

Im November 2023 drangen die CyberAv3ngers, eine dem Korps der Iranischen Revolutionsgarde angehörende Hackergruppe, in die städtische Wasserbehörde von Aliquippa, Pennsylvania, ein. Sie hatten es auf ein Wasserdruck-Überwachungssystem in einer entfernten Pumpstation abgesehen und nutzten eine öffentlich zugängliche speicherprogrammierbare Steuerung (SPS) der Unitronics Vision-Serie aus, die bekanntermaßen mit Standardpasswörtern ausgeliefert wird. Der Täter verunstaltete die Systemschnittstelle mit einer Anti-Israel-Botschaft als Teil einer breiteren Kampagne, die nach regionalen Konflikten weltweit auf in Israel hergestellte Unitronics PLCs abzielt.

Im Januar 2024 griff die Cyber Army of Russia Reborn, eine Hackergruppe, die angeblich mit dem russischen Militärgeheimdienst in Verbindung steht, Wasseranlagen in den texanischen Kleinstädten Muleshoe und Abernathy an. Die Gruppe behauptete, für die Manipulation von Mensch-Maschine-Schnittstellen (HMI) in diesen Anlagen verantwortlich zu sein, was zum Überlaufen von Wassertanks und zu einer geringfügigen, vorübergehenden Unterbrechung des Betriebs in Muleshoe führte.

Diese jüngsten Vorfälle zeigen, wie besorgniserregend die Sicherheit kritischer Infrastrukturen in den USA ist. Die Internetpräsenz industrieller Kontrollsysteme (ICS) erhöht deren Anfälligkeit für Angriffe und ermöglicht es Bedrohungsakteuren, auf kritische Systeme zuzugreifen und sie zu stören.

Während sich viele frühere Analysen der ICS-Exposition auf die Exposition der Automatisierungsprotokolle selbst konzentriert haben, haben wir zusätzlich zu den Automatisierungsprotokollen auch die Exposition von HMIs und Web-Administrationsschnittstellen untersucht. Diese Protokolle geben nur selten Aufschluss über ihren Betrieb, während HMIs und Webschnittstellen häufig Standortinformationen oder andere Details anzeigen, die für die Identifizierung der Eigentümer nützlich sind. Wir haben auch die Netzwerke untersucht, in denen diese Protokolle und Schnittstellen laufen, um herauszufinden, wer sie möglicherweise besitzt und betreibt.

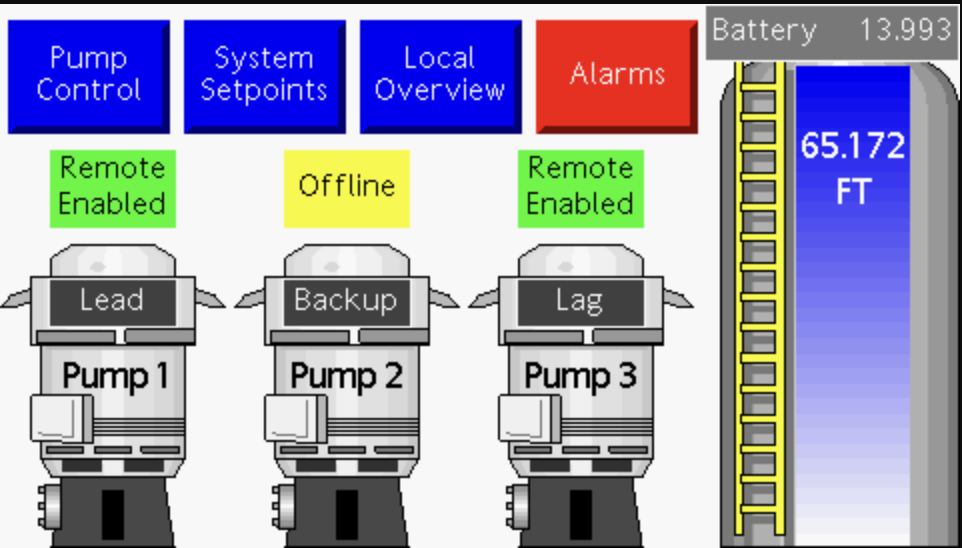

Abbildung 1: HMI für ein Drei-Pumpen-System mit Optionen zur Anzeige von Alarmen, Steuerungen und Systemsollwerten

Was haben wir gefunden?

- Censys mehr als 40.000 mit dem Internet verbundene ICS-Geräte in den USA identifiziert, von denen über die Hälfte mit Protokollen für die Gebäudesteuerung und -automatisierung verbunden sind. Ohne die bekannten Protokolle für die Gebäudesteuerung finden wir 18.000 exponierte Geräte, die wahrscheinlich eher industrielle Systeme steuern.

- Mehr als 50 % der Hosts, auf denen Low-Level-Automatisierungsprotokolle laufen, befinden sich in drahtlosen Netzen und bei kommerziellen/geschäftlichen Internetdienstanbietern (ISPs), darunter Verizon und Comcast. Über 80 % der Hosts, auf denen exponierte HMIs laufen, befinden sich in drahtlosen Netzen, wie Verizon und AT&T.

- Fast die Hälfte der ermittelten HMIs im Bereich Wasser und Abwasser (WWS) konnte ohne Authentifizierung manipuliert werden.

- Censys identifizierte etwa 1.500 Steuersysteme im Vereinigten Königreich, die im öffentlichen Internet exponiert sind, was durch Scans von 18 Automatisierungsprotokollen (z. B. EtherNet/IP, PCOM und DNP3) festgestellt wurde.

- Im Vereinigten Königreich haben wir etwa 1.700 HTTP-Geräte von 26 Anbietern von Betriebstechnik (OT) identifiziert, die öffentlich zugänglich sind; viele von ihnen unterstützen wahrscheinlich Standard-Anmeldedaten. Unsere vorläufige Untersuchung ergab, dass über 80 % dieser Verwaltungsschnittstellen für die Gebäudesteuerung bestimmt sind.

Was haben wir studiert?

Censys untersuchten die Forscher die aktuelle Internetnutzung von ICS-Geräten in den USA und in Großbritannien. Konkret haben wir untersucht:

Automatisierungsprotokolle

Low-Level-Automatisierungsprotokolle ermöglichen die Kommunikation zwischen speicherprogrammierbaren Steuerungen (PLCs), Remote-Terminal-Units (RTUs), Mensch-Maschine-Schnittstellen (HMIs) und übergeordneten SCADA-Systemen. Bei den meisten handelt es sich um echtzeitnahe Binärprotokolle ohne jegliche Form der Authentifizierung.

Mensch-Maschine-Schnittstellen (HMIs)

Mensch-Maschine-Schnittstelle (HMI) sind die primäre Schnittstelle für Bediener zur lokalen Überwachung und Steuerung von Industriesystemen, unterstützen aber zunehmend Internetprotokolle für den Fernzugriff. HMIs bieten leicht verständliche und leicht zu manipulierende Schnittstellen, was sie zu leicht zugänglichen Zielen für Bedrohungsakteure macht, die versuchen, den Betrieb zu stören. In vielen Fällen geben HMIs identifizierende Informationen über ihre Besitzer preis.

Webadministrationsschnittstellen

Der digitale Fußabdruck und die Angriffsfläche von SCADA-Systemen geht über Automatisierungsprotokolle und HMIs hinaus. Viele SPS, RTUs, HMIs und andere Komponenten verfügen über HTTP-basierte Verwaltungsschnittstellen, die mit Standard-Anmeldeinformationen geliefert werden.

Schlussfolgerungen

Die Quantifizierung der Exposition gegenüber Automatisierungsprotokollen ist nur ein Teil dieses Themas. Für Forscher und Analysten ist es auch wichtig, die über das Internet zugänglichen Verwaltungsschnittstellen für viele dieser Geräte zu berücksichtigen. Jüngste Angriffe zeigen, wie leicht diese Schnittstellen von Bedrohungsakteuren genutzt und manipuliert werden können, die möglicherweise keine detaillierten Kenntnisse über die Systeme oder die zugehörigen Protokolle haben.

Viele der Geräte, die wir in den USA identifiziert haben, werden in Mobilfunknetzen oder bei kommerziellen/geschäftlichen Internetdienstanbietern (ISPs) gehostet. Während HMIs und Webadministrationsschnittstellen gelegentlich Hinweise auf die Eigentümerschaft bieten (z. B. Stadt- oder Standortinformationen in der Benutzeroberfläche), geben Automatisierungsprotokolle selten einen solchen Kontext preis, so dass es unmöglich ist, den Sektor oder die organisatorischen Eigentumsverhältnisse für diese Geräte zu bestimmen. Dies wiederum macht es in vielen Fällen unmöglich, die Eigentümer dieser Geräte zu benachrichtigen.

Folgen Sie Censys auf  und

und  für Einzelheiten zu unserem vollständigen Bericht, der noch in diesem Jahr erscheinen wird!

für Einzelheiten zu unserem vollständigen Bericht, der noch in diesem Jahr erscheinen wird!