Introducción

En noviembre de 2023, CyberAv3ngers, un grupo de piratas informáticos afiliado al Cuerpo de la Guardia Revolucionaria Iraní, puso en peligro la Autoridad Municipal del Agua de Aliquippa, Pensilvania. Su objetivo era un sistema de control de la presión del agua en una estación de bombeo remota, aprovechando un controlador lógico programable (PLC) de la serie Vision de Unitronics expuesto públicamente y conocido por incluir contraseñas predeterminadas. El agresor desfiguró la interfaz del sistema con un mensaje antiisraelí como parte de una campaña más amplia dirigida contra los PLC Unitronics de fabricación israelí en todo el mundo, a raíz de los conflictos regionales.

En enero de 2024, el Ciberejército de Rusia Renacida, un grupo de piratas informáticos supuestamente vinculado a la inteligencia militar rusa, atacó las instalaciones de agua de las pequeñas ciudades texanas de Muleshoe y Abernathy. El grupo se atribuyó la responsabilidad de manipular las interfaces hombre-máquina (HMI) de estas instalaciones, lo que provocó el desbordamiento de los tanques de almacenamiento de agua y una pequeña interrupción temporal de las operaciones en Muleshoe.

La exposición a Internet de los sistemas de control industrial (ICS) aumenta su susceptibilidad a los ataques, permitiendo potencialmente a los agentes de amenazas acceder a los sistemas críticos e interferir en ellos.

Aunque muchos análisis anteriores de la exposición de los ICS se han centrado en la exposición de los propios protocolos de automatización, nosotros hemos explorado la exposición de las HMI y las interfaces de administración web, además de los protocolos de automatización. Estos protocolos rara vez proporcionan contexto sobre sus operaciones, mientras que las HMI y las interfaces web a menudo muestran información sobre la ubicación u otros detalles útiles para identificar la propiedad. También examinamos las redes en las que se ejecutan estos protocolos e interfaces, en un esfuerzo por comprender quién podría ser su propietario y operador.

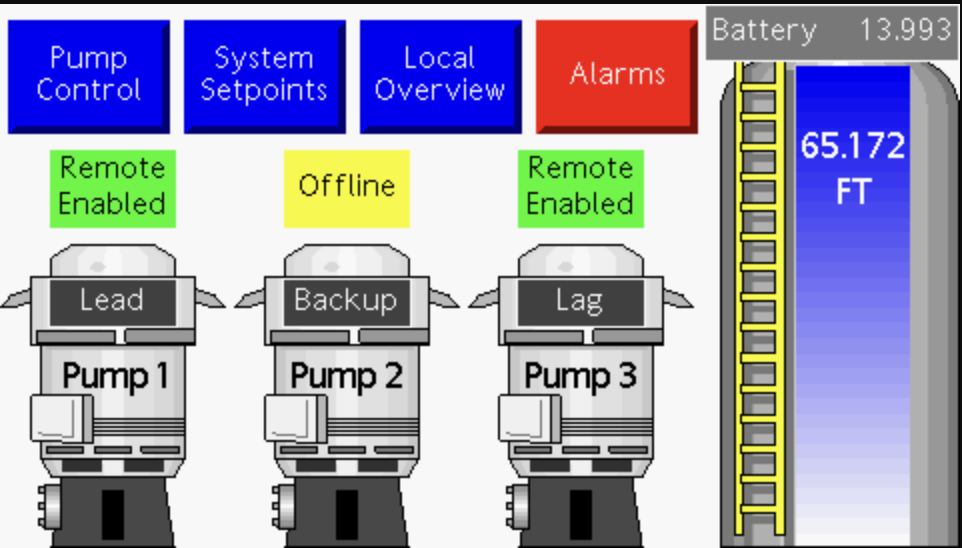

Figura 1: HMI de un sistema de tres bombas con opciones de visualización de alarmas, controles y valores de consigna del sistema

¿Qué hemos encontrado?

- Censys identificó más de 40.000 dispositivos ICS conectados a Internet en EE.UU., más de la mitad de los cuales están asociados a protocolos utilizados para el control y la automatización de edificios. Excluyendo los protocolos conocidos de control de edificios, encontramos 18.000 dispositivos expuestos que tienen más probabilidades de controlar sistemas industriales.

- Más del 50% de los hosts que ejecutan protocolos de automatización de bajo nivel se concentran en proveedores de servicios de Internet (ISP) inalámbricos y comerciales/empresariales, como Verizon y Comcast. Más del 80% de los hosts que ejecutan HMI expuestas se encuentran en redes inalámbricas, como Verizon y AT&T.

- Casi la mitad de las IHM relacionadas con el agua y las aguas residuales (WWS) identificadas podían manipularse sin necesidad de autenticación.

- Censys identificó aproximadamente 1.500 sistemas de control en el Reino Unido expuestos en la Internet pública, identificados mediante escaneos de 18 protocolos de automatización (por ejemplo, EtherNet/IP, PCOM y DNP3).

- En el Reino Unido, hemos identificado unos 1.700 dispositivos HTTP asociados a 26 proveedores de tecnología operativa (OT) que son de acceso público; es probable que muchos admitan credenciales predeterminadas. Según nuestra investigación preliminar, más del 80 % de estas interfaces de administración corresponden a controles de edificios.

¿Qué estudiamos?

Censys los investigadores examinaron la exposición actual a Internet de los dispositivos ICS en EE.UU. y el Reino Unido. En concreto, se estudiaron:

Protocolos de automatización

Los protocolos de automatización de bajo nivel permiten la comunicación entre controladores lógicos programables (PLC), unidades terminales remotas (RTU), interfaces hombre-máquina (HMI) y sistemas SCADA de supervisión de nivel superior. La mayoría son protocolos binarios casi en tiempo real que carecen de cualquier forma de autenticación.

Interfaces hombre-máquina (HMI)

Las HMI son la interfaz principal para que los operadores supervisen y controlen localmente los sistemas industriales, pero cada vez admiten más protocolos de Internet para permitir el acceso remoto. Las HMI ofrecen interfaces fáciles de entender y manipular, lo que las convierte en objetivos fáciles para los actores de amenazas que buscan interrumpir las operaciones. En muchos casos, las HMI exponen información identificativa sobre los propietarios de sus dispositivos.

Interfaces de administración web

La huella digital y la superficie de ataque de los sistemas SCADA van más allá de los protocolos de automatización y las HMI. Muchos PLC, RTU, HMI y otros componentes tienen interfaces de administración basadas en HTTP que se suministran con credenciales predeterminadas.

Conclusiones

Cuantificar la exposición a los protocolos de automatización es sólo una parte de esta historia; también es importante que los investigadores y analistas tengan en cuenta las interfaces de administración accesibles por Internet de muchos de estos dispositivos. Los ataques recientes ponen de relieve la facilidad con la que pueden acceder a estas interfaces y manipularlas los actores de amenazas que no tengan un conocimiento detallado de los sistemas o protocolos asociados.

Muchos de los dispositivos que identificamos en Estados Unidos están alojados en redes celulares o proveedores de servicios de Internet (ISP) comerciales o empresariales. Aunque las HMI y las interfaces de administración web ofrecen ocasionalmente pistas sobre la propiedad (por ejemplo, información sobre la ciudad o la ubicación en la interfaz de usuario), los protocolos de automatización rara vez exponen dicho contexto, lo que hace imposible determinar la propiedad sectorial u organizativa de estos dispositivos. A su vez, esto hace que en muchos casos sea imposible notificar a los propietarios la exposición de estos dispositivos.

Siga Censys en  y

y  para conocer los detalles de nuestro informe completo que se publicará a finales de año.

para conocer los detalles de nuestro informe completo que se publicará a finales de año.