Rapport de recherche : Systèmes de contrôle industriel connectés à Internet (première partie)

Partager

Introduction

En novembre 2023, les CyberAv3ngers, un groupe de pirates informatiques affilié au Corps des gardiens de la révolution iranienne, ont compromis l'autorité municipale de l'eau d'Aliquippa, en Pennsylvanie. Ils ont ciblé un système de surveillance de la pression de l'eau dans une station de pompage distante, en exploitant un contrôleur logique programmable (PLC) Unitronics Vision Series exposé publiquement et connu pour être livré avec des mots de passe par défaut. L'acteur a dégradé l'interface du système avec un message anti-israélien dans le cadre d'une campagne plus large visant les automates programmables Unitronics fabriqués en Israël dans le monde entier, à la suite de conflits régionaux.

En janvier 2024, la Cyber Army of Russia Reborn, un groupe de pirates informatiques prétendument lié aux services de renseignement militaire russes, a pris pour cible des installations hydrauliques dans les petites villes texanes de Muleshoe et d'Abernathy. Le groupe a revendiqué la manipulation des interfaces homme-machine (IHM) de ces installations, ce qui a entraîné le débordement de réservoirs de stockage d'eau et une perturbation mineure et temporaire des opérations à Muleshoe.

L'exposition des systèmes de contrôle industriel (ICS) à l'internet accroît leur vulnérabilité aux attaques, permettant potentiellement aux acteurs de la menace d'accéder aux systèmes critiques et d'interférer avec eux.

Alors que de nombreuses analyses antérieures de l'exposition aux ICS se sont concentrées sur l'exposition des protocoles d'automatisation eux-mêmes, nous avons étudié l'exposition des IHM et des interfaces d'administration web en plus des protocoles d'automatisation. Ces protocoles fournissent rarement des informations sur leur fonctionnement, alors que les IHM et les interfaces web affichent souvent des informations de localisation ou d'autres détails utiles à l'identification des propriétaires. Nous avons également examiné les réseaux sur lesquels ces protocoles et interfaces fonctionnent afin de comprendre qui peut en être le propriétaire et l'exploitant.

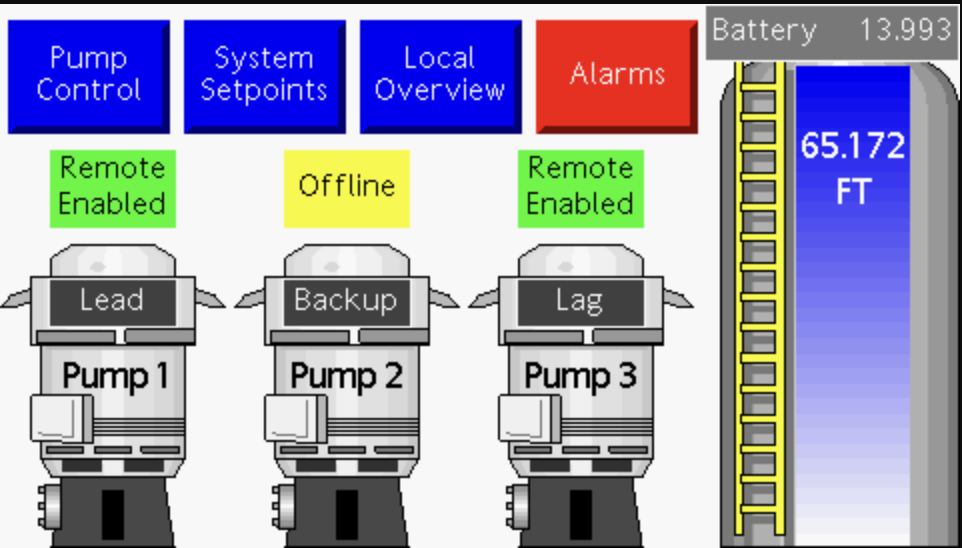

Figure 1 : IHM d'un système à trois pompes avec options de visualisation des alarmes, des commandes et des points de consigne du système.

Qu'avons-nous trouvé ?

- Censys a identifié plus de 40 000 dispositifs ICS connectés à Internet aux États-Unis, dont plus de la moitié sont associés à des protocoles utilisés pour le contrôle et l'automatisation des bâtiments. Si l'on exclut les protocoles connus de contrôle des bâtiments, on trouve 18 000 dispositifs exposés qui sont plus susceptibles de contrôler des systèmes industriels.

- Plus de 50 % des hôtes exécutant des protocoles d'automatisation de bas niveau sont concentrés dans les réseaux sans fil et les fournisseurs d'accès à Internet commerciaux/professionnels, notamment Verizon et Comcast. Plus de 80 % des hôtes exécutant des IHM exposées se trouvent dans des réseaux sans fil, tels que Verizon et AT&T.

- Près de la moitié des IHM associées au secteur de l'eau et des eaux usées ont pu être manipulées sans aucune authentification.

- Censys a identifié environ 1 500 systèmes de contrôle au Royaume-Uni exposés à l'internet public, grâce à l'analyse de 18 protocoles d'automatisation (par exemple, EtherNet/IP, PCOM et DNP3).

- Au Royaume-Uni, nous avons identifié environ 1 700 dispositifs HTTP associés à 26 fournisseurs de technologies opérationnelles (OT) qui sont accessibles au public ; beaucoup d'entre eux supportent probablement des identifiants par défaut. Notre enquête préliminaire révèle que plus de 80 % de ces interfaces d'administration sont destinées au contrôle des bâtiments.

Qu'avons-nous étudié ?

Censys ont examiné l'exposition actuelle à Internet des dispositifs ICS aux États-Unis et au Royaume-Uni. Plus précisément, nous avons étudié

Protocoles d'automatisation

Les protocoles d'automatisation de bas niveau permettent la communication entre les automates programmables (PLC), les unités terminales distantes (RTU), les interfaces homme-machine (HMI) et les systèmes de supervision SCADA de niveau supérieur. La plupart sont des protocoles binaires en temps quasi réel qui ne comportent aucune forme d'authentification.

Interfaces homme-machine (IHM)

Les IHM sont la principale interface permettant aux opérateurs de surveiller et de contrôler localement les systèmes industriels, mais elles prennent de plus en plus souvent en charge les protocoles Internet pour permettre l'accès à distance. Les IHM offrent des interfaces faciles à comprendre et à manipuler, ce qui en fait des cibles faciles à atteindre pour les acteurs de la menace qui cherchent à perturber les opérations. Dans de nombreux cas, les IHM exposent des informations d'identification sur leurs propriétaires.

Interfaces d'administration Web

L'empreinte numérique et la surface d'attaque des systèmes SCADA s'étendent au-delà des protocoles d'automatisation et des IHM. De nombreux PLC, RTU, HMI et autres composants ont des interfaces d'administration basées sur HTTP qui sont livrées avec des informations d'identification par défaut.

Conclusions

La quantification de l'exposition aux protocoles d' automatisation n'est qu'un aspect de la question ; il est également important que les chercheurs et les analystes prennent en compte les interfaces d'administration accessibles par l'internet pour un grand nombre de ces dispositifs. Les attaques récentes montrent comment ces interfaces peuvent être facilement accessibles et manipulées par des acteurs menaçants qui n'ont pas forcément une connaissance détaillée des systèmes ou des protocoles associés.

Un grand nombre des dispositifs que nous avons identifiés aux États-Unis sont hébergés sur des réseaux cellulaires ou chez des fournisseurs d'accès à Internet commerciaux ou professionnels. Alors que les IHM et les interfaces d'administration web offrent parfois des indices sur la propriété (par exemple, des informations sur la ville ou la localisation dans l'interface utilisateur), les protocoles d'automatisation exposent rarement ce contexte, ce qui rend impossible la détermination de la propriété sectorielle ou organisationnelle de ces dispositifs. Par conséquent, il est souvent impossible d'informer les propriétaires de l'exposition de ces dispositifs.

Suivez Censys sur ![]() et

et ![]() pour plus de détails sur notre rapport complet qui sera publié dans le courant de l'année !

pour plus de détails sur notre rapport complet qui sera publié dans le courant de l'année !

%20%7C%20Censys&_biz_n=0&rnd=166476&cdn_o=a&_biz_z=1743517748980)

%20%7C%20Censys&rnd=729992&cdn_o=a&_biz_z=1743517748983)