Letzte Woche veröffentlichte ein Sicherheitsforscher namens "Janggggg" einen Proof of Concept (PoC) Exploit für die neuesten "ProxyNotShell"-Schwachstellen in Microsoft Exchange, die im September entdeckt wurden.

Zum Zeitpunkt der Bekanntgabe der Sicherheitslücke durch Microsoft wurde bereits bestätigt, dass ProxyNotShell aktiv von einem chinesischen Bedrohungsakteur ausgenutzt wird. Ursprünglich wurde beobachtet, dass der Angriff auf eine einzige Gruppe von Bedrohungsakteuren beschränkt war und nur bei einer kleinen Anzahl von Opfern durchgeführt wurde. Angesichts der Komplexität des Angriffs und der Schwachstelle, die gültige Anmeldedaten erfordert, war die Erwartung gering, dass diese Schwachstelle auf breiter Basis ausgenutzt wird. Jetzt, da ein PoC des Exploits öffentlich verfügbar ist, erwarten wir einen Anstieg der Anzahl von Bedrohungsakteuren, die versuchen, ProxyNotShell-Schwachstellen auf Hosts mit schwachen Anmeldeinformationen auszunutzen, die im Internet zugänglich bleiben.

Hintergrund

ProxyNotShell ist eine Variante des Exploits ProxyShell, der erstmals im August 2021 entdeckt wurde. Der ProxyShell-Angriff besteht aus drei separaten Schwachstellen, die miteinander verkettet werden, um Remotecodeausführung zu erreichen, so dass Angreifer dauerhaft in Ihre Exchange-Umgebung eindringen können. Der Angriff wurde erstmals auf der Blackhat 2021 vom Sicherheitsforscher Orange Tsai angekündigt. Aufgrund der Art der Entdeckung sind seit der Ankündigung PoCs verfügbar, und die Schwachstelle wird immer noch aktiv in freier Wildbahn ausgenutzt.

Bei der ersten Veröffentlichung im August 2021 identifizierte Censys über 175.300 Hosts, auf denen der Exchange Simple Mail Transport Protocol (SMTP)-Dienst lief. Über 50.000 Hosts wurden entweder gepatcht oder der externe Internetzugang wurde entfernt, so dass die Zahl derzeit bei über 135.000 Hosts liegt. Von den Hosts, auf denen der SMTP-Dienst von Exchange lief, verwendeten etwa 135.000 neben SMTPD auch eine Form von Microsoft Internet Information Server. Die Zahl liegt derzeit bei über 104.000 Hosts, von denen über 30.000 offline genommen oder gepatcht wurden. Wir unterscheiden diese beiden Dienste, da für einen erfolgreichen Angriff beide Dienste erforderlich sind, aber der Leser sollte beachten, dass diese beiden Dienste auf unterschiedlichen Hosts laufen können. Obwohl die CVE erst im Juli veröffentlicht wurde, hat Microsoft die Schwachstelle im April 2021 stillschweigend behoben.

Etwa ein Jahr später, im September 2022, wurde ProxyNotShell zum ersten Mal entdeckt, und Microsoft gab bekannt, dass es zwei neue Sicherheitslücken bestätigt hat, die derzeit als CVE-2022-41040 und CVE-2022-41082 verfolgt werden. Dieser Exploit ist seinem Vorgänger ProxyShell bemerkenswert ähnlich und nutzt einen ähnlichen Ansatz zur Ausnutzung.

Die erste CVE, CVE-2022-41040, ist eine Server-Side Request Forgery-Schwachstelle, die ein Angreifer mit CVE-2022-41082 ausnutzen kann, um eine Remote Code Execution (RCE) zu erreichen. Die Schwachstelle wirkt sich auf Exchange Server 2013, Exchange Server 2016 und Exchange Server 2019 aus. Weitere Details finden Sie in unserem ersten Bericht hier.

Am 3. November 2022 veröffentlichte Microsoft einen Patch, um die Schwachstelle zu beheben, und erklärte: "Da uns aktive Ausnutzungen der damit verbundenen Schwachstellen bekannt sind (begrenzte gezielte Angriffe), empfehlen wir, diese Updates sofort zu installieren, um vor diesen Angriffen geschützt zu sein.

Wie kann Censys helfen?

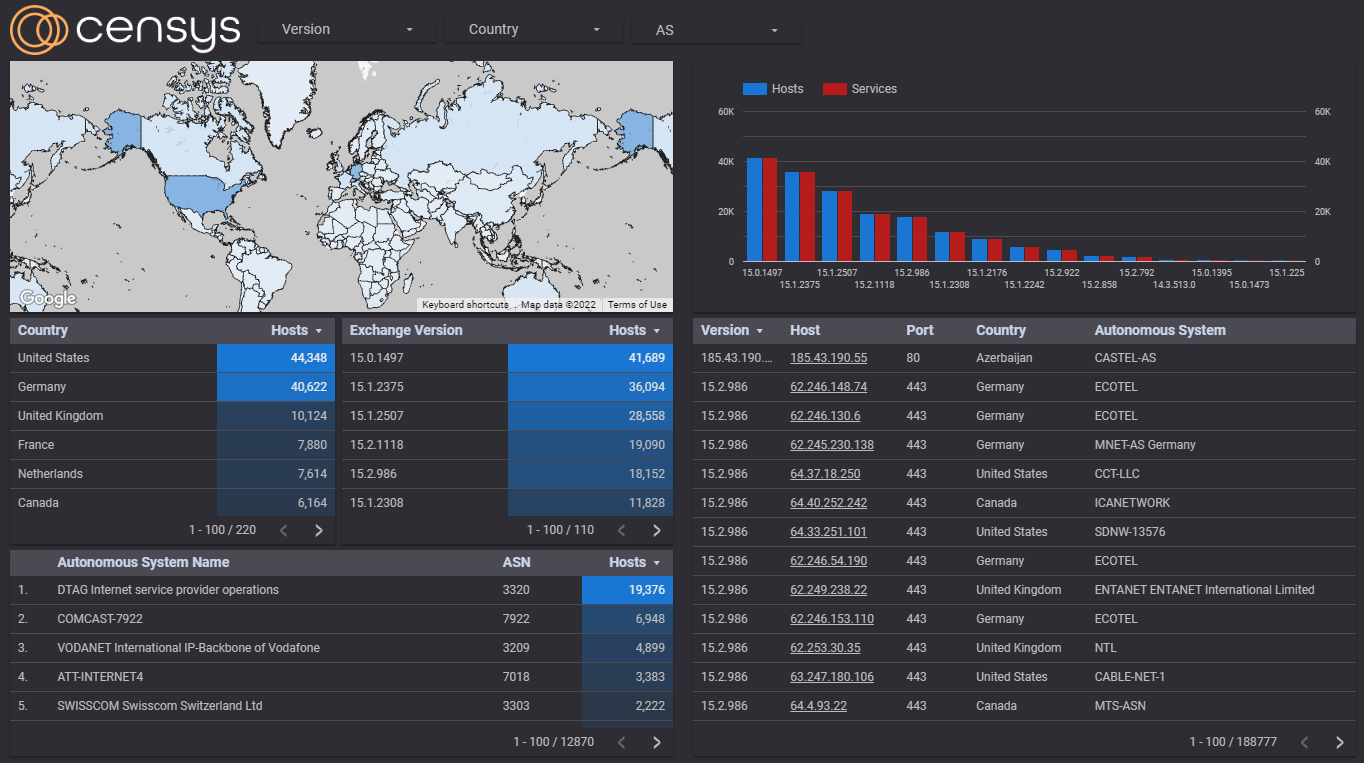

Wir haben ein interaktives Dashboard zur Verfolgung dieser Microsoft Exchange-Dienste mit Censys Scan-Daten erstellt. Es wurde berichtet, dass diese Schwachstelle bei den folgenden Diensten auftritt:

- Exchange Server 2013

- Exchange Server 2016

- Exchange Server 2019

Zurzeit lassen sich diese Exchange-Server am besten mit der folgenden Suchabfrage identifizieren: Censys :

same_service(services.http.response.favicons.name: */owa/auth/* and services.http.response.html_title={“Outlook Web App”, “Outlook”})

Censys ASM-Kunden haben nun Zugang zu einem neuen Risiko, das diese beiden Schwachstellen abdeckt. Alle ASM-Risiken im Zusammenhang mit Microsoft Exchange finden Sie hier unter dem Suchbegriff: "risiken.name: exchange"