Aktualisierung, Juni 26, 2024

Mit Stand vom 25. Juni, 19:15 Uhr ET, hat Progress den CVSS-Score für CVE-2024-5806 in MOVEit Transfer von 7.4 auf 9.1 aktualisiert und den Schweregrad von Hoch auf Kritisch geändert.

Das Advisory enthält nun Berichte über zusätzliche "neu identifizierte" Sicherheitslücken in einer von MOVEit Transfer verwendeten Drittanbieterkomponente. Der ursprüngliche Patch für CVE-2024-5806 entschärft diese Probleme nicht, und Progress rät seinen Kunden dringend dazu:

- Blockieren des eingehenden RDP-Zugriffs auf MOVEit Transfer

- Beschränkung des ausgehenden Zugriffs auf nur vertrauenswürdige Server

Zusammenfassung

- Am 25. Juni 2024 gab Progress Software zwei CVEs zur Umgehung der Authentifizierung bekannt, die das SFTP-Modul in den Produkten MOVEit Transfer und Gateway betreffen

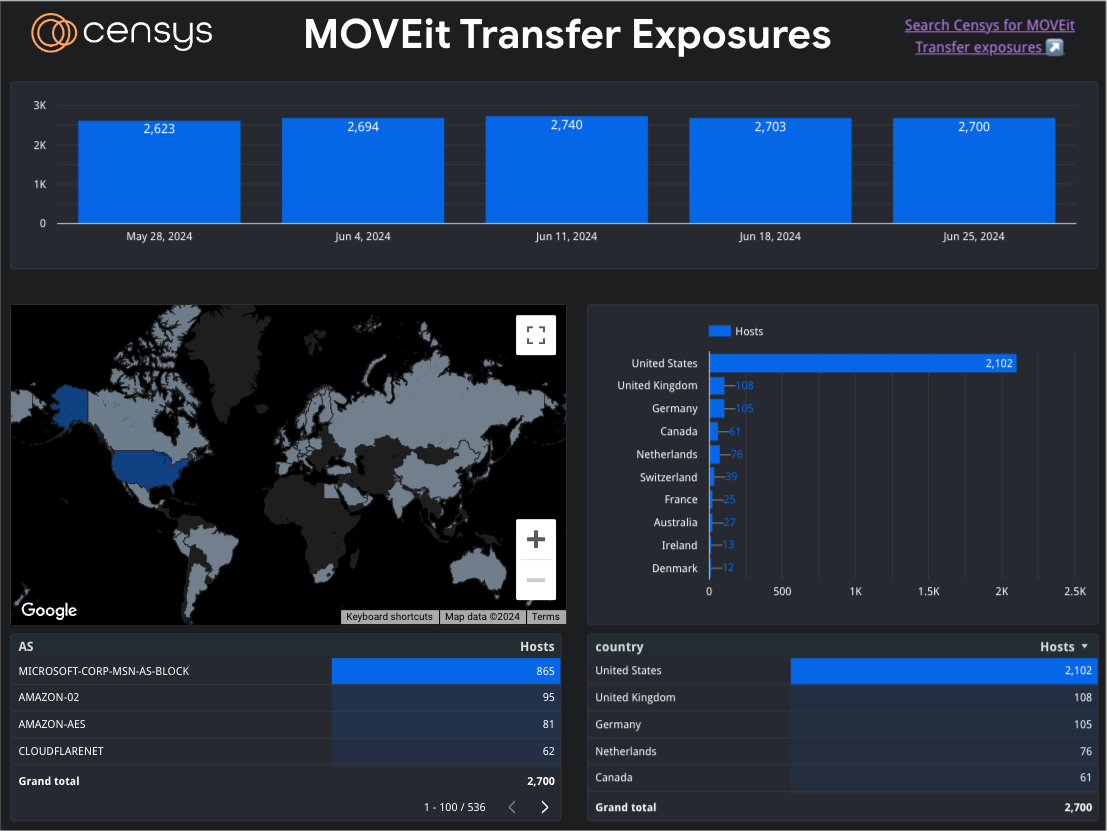

- Zum Zeitpunkt der Veröffentlichung beobachtete Censys online 2.700 MOVEit Transfer-Fälle, hauptsächlich in den USA.

- Im Vergleich zu den MOVEit-Transfer-Expositionszahlen von 2023 sind die Zahlen bemerkenswert ähnlich, ebenso wie die Gegenden und Netze, in denen MOVEit Transfer beobachtet wird

- Censys hat eine Veröffentlichung Dashboard zur Verfolgung der MOVEit-Transfer-Engagements im Laufe der Zeit

Einführung

Am 25. Juni 2024 gab Progress Software zwei CVEs bekannt die sich auf das SFTP-Modul in ihren MOVEit Transfer- und Gateway-Produkten betreffen:

- CVE-2024-5806CVSS 7.4 (Hoch), Umgehung der Autorisierung in MOVEit Transfer

- Betrifft MOVEit Transfer Versionen ab 2023.0.0 vor 2023.0.11, ab 2023.1.0 vor 2023.1.6, ab 2024.0.0 vor 2024.0.2

- CVE-2024-5805CVSS 9.1 (Kritisch), Auth Bypass in MOVEit Gateway

- Betrifft MOVEit Gateway Version 2024.0.0

MOVEit Transfer ist eine beliebte Managed File Transfer (MFT)-Lösung, die die Dateiübertragung zwischen und innerhalb von Organisationen erleichtert. Im Mai und Juni 2023 wies MOVEit Transfer mehrere kritische Schwachstellen auf, die von der Ransomware- und Erpresserbande Clop massenhaft ausgenutzt wurden, um Daten von Hunderten von Unternehmen zu stehlen. Die Meldungen der betroffenen Organisationen - sowohl Erst- als auch Drittnutzer von MOVEit - hielten über weite Teile des Jahres 2023 an.

MOVEit Gateway ist ein Proxy-Dienst, der die sichere Bereitstellung von MOVEit Transfer erleichtern soll. MOVEit Gateway kann in der DMZ (demilitarisierte Zone) eines Netzwerks eingesetzt werden, damit MOVEit Transfer im lokalen Netzwerk und nicht im öffentlichen Internet verfügbar ist.

Die Forscher von watchTowr Labs haben eine detaillierte Analyse der Authentifizierungsumgehungsschwachstelle in MOVEit Transfer veröffentlicht. Sie erklären, wie diese besondere Schwachstelle nicht durch eine einfache SQL-Injektion entsteht (wie wir letztes Jahr mit CVE-2023-34362 in MOVEit Transfer gesehen haben), sondern durch das Zusammenspiel zwischen MOVEit, der von MOVEit verwendeten IPWorks SSH-Bibliothek und Problemen bei der Fehlerbehandlung.

Im Folgenden konzentrieren wir uns speziell auf den Geltungsbereich von MOVEit Transfer.

Die Sichtweise Censys

Wir haben die Verbreitung von MOVEit Transfer im letzten Jahr um diese Zeit untersucht, und es hat sich nicht viel geändert. Mit Stand vom 25. Juni 2024 beobachtete Censys 2.700 Instanzen von MOVEit Transfer online. Das ist relativ nah an den 2.600 Expositionen, die wir Anfang Juni 2023 beobachtet haben.

Die meisten der von uns beobachteten MOVEit-Fälle befinden sich in den USA, weitere Fälle wurden unter anderem in Großbritannien, Deutschland, den Niederlanden und Kanada beobachtet.

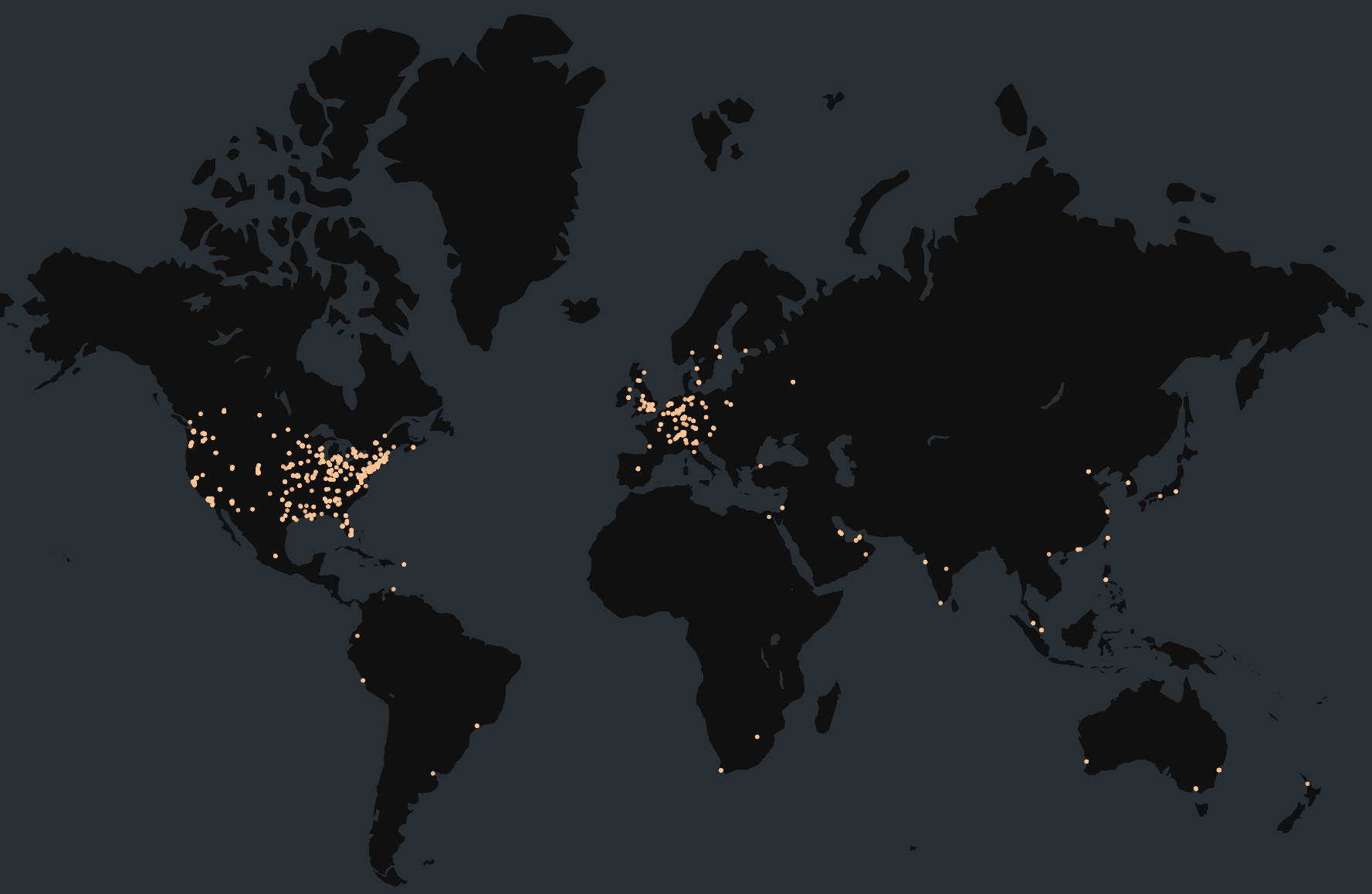

Globale Karte der Censys-sichtbaren MOVEit-Transferexpositionen ab 25. Juni 2024

Dies ist nicht überraschend, denn es spiegelt die geografische Verteilung der Gastgeber wider, die wir bei der Untersuchung der MOVEit-Transfer-Engagements im Jahr 2023 beobachtet haben.

Wir beobachten auch Ähnlichkeiten in der Exposition zwischen autonomen Systemen im Vergleich zum Expositions-Footprint von 2023. Die meisten Instanzen werden in Microsoft oder Amazon ASes beobachtet.

Wie aus den obigen Daten hervorgeht, ist die Höhe der Exposition seit dem 28. Mai 2024 relativ konstant geblieben.

Wir haben ein Dashboard erstellt, um die MOVEit-Transfers über die Zeit, die Geografie und die Netzwerke zu verfolgen.

Schlussfolgerung

Die Ähnlichkeiten zwischen der Censys-beobachteten MOVEit-Transfer-Belastung im Jahr 2023 und 2024 könnten darauf hinweisen, wie wichtig MOVEit für die Unternehmen ist, in denen es eingesetzt wird. Obwohl wir nach der Clop-Kampagne im Jahr 2023 nicht unbedingt einen drastischen Rückgang der MOVEit-Transfer-Belastung erwartet hatten, zeigt die Ähnlichkeit der Zahlen, dass Unternehmenssoftware, die einmal eingeführt wurde, oft auch bei massiven Angriffen bestehen bleibt.