Actualización, 26 de junio de 2024

A partir de las 7:15 PM ET del 25 de junio, Progress ha actualizado la puntuación CVSS para CVE-2024-5806 en MOVEit Transfer de 7.4 a 9.1, cambiando la gravedad de Alta a Crítica.

Su aviso incluye ahora información sobre vulnerabilidades adicionales "recientemente identificadas" en un componente de terceros utilizado por MOVEit Transfer. El parche original para CVE-2024-5806 no mitiga estos problemas, por lo que Progress insta a los clientes a..:

- Bloquear el acceso RDP entrante a MOVEit Transfer

- Limitar el acceso saliente sólo a servidores de confianza

Resumen ejecutivo

- El 25 de junio de 2024, Progress Software anunció dos CVEs de evasión de autenticación que afectan al módulo SFTP en sus productos MOVEit Transfer y Gateway

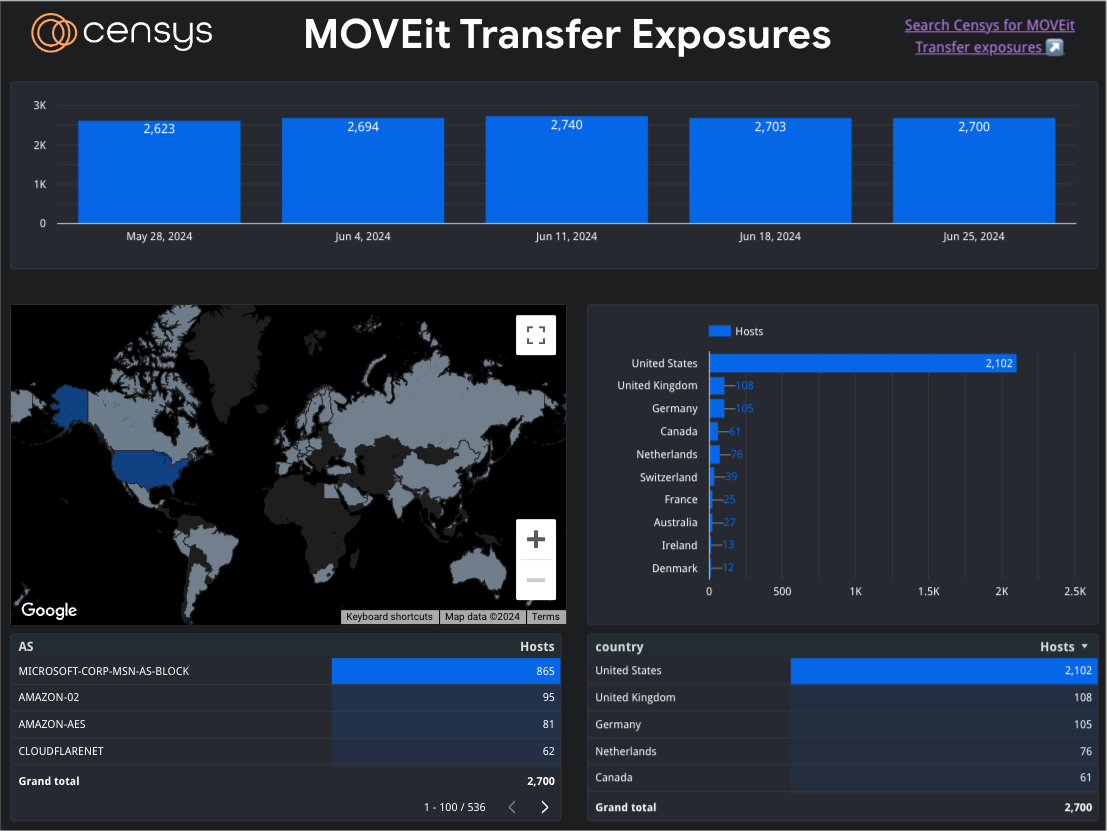

- En el momento de la publicación, Censys observó 2.700 casos de MOVEit Transfer en línea, principalmente en EE.UU.

- Cuando se comparan con las cifras de exposición de MOVEit Transfer de 2023, las cifras son notablemente similares, al igual que las geografías y redes en las que se observa MOVEit Transfer

- Censys ha publicado un salpicadero para ayudar a realizar un seguimiento de las exposiciones de MOVEit Transfer a lo largo del tiempo

Introducción

El 25 de junio de 2024, Progress Software anunció dos CVEs que afectan al módulo SFTP en sus productos MOVEit Transfer y Gateway:

- CVE-2024-5806CVSS 7.4 (Alto), Anulación de autenticación en MOVEit Transfer

- Afecta a las versiones de MOVEit Transfer desde 2023.0.0 antes de 2023.0.11, desde 2023.1.0 antes de 2023.1.6, desde 2024.0.0 antes de 2024.0.2

- CVE-2024-5805CVSS 9.1 (Crítico), Anulación de autenticación en MOVEit Gateway

- Afecta a la versión 2024.0.0 de MOVEit Gateway

MOVEit Transfer es una popular solución de transferencia gestionada de archivos (MFT), diseñada para facilitar la transferencia de archivos entre organizaciones y dentro de ellas. En mayo y junio de 2023, MOVEit Transfer se enfrentó a múltiples vulnerabilidades críticas que fueron explotadas masivamente por la banda de extorsión y ransomware Clop para robar datos de cientos de organizaciones. Las revelaciones de las organizaciones afectadas -tanto usuarios de MOVEit como terceros- continuaron durante gran parte de 2023.

MOVEit Gateway es un servicio proxy diseñado para facilitar despliegues seguros de MOVEit Transfer. MOVEit Gateway se puede implementar en la DMZ (zona desmilitarizada) de una red para permitir que MOVEit Transfer resida en la red local, en lugar de estar expuesto en la Internet pública.

Los investigadores de watchTowr Labs publicaron un análisis detallado de la vulnerabilidad de omisión de autenticación en MOVEit Transfer. Explican cómo esta vulnerabilidad en particular no surge de una simple inyección SQL (como vimos el año pasado con CVE-2023-34362 en MOVEit Transfer), sino más bien de la interacción entre MOVEit, la biblioteca IPWorks SSH utilizada por MOVEit, y problemas con el manejo de errores.

A continuación nos centramos específicamente en el ámbito de exposición de MOVEit Transfer.

La perspectiva Censys

El año pasado por estas fechas examinamos la exposición de MOVEit Transfer, y pocas cosas han cambiado. A 25 de junio de 2024, Censys observó 2.700 instancias de MOVEit Transfer en línea. Esta cifra es relativamente cercana a las 2.600 exposiciones que observamos a principios de junio de 2023.

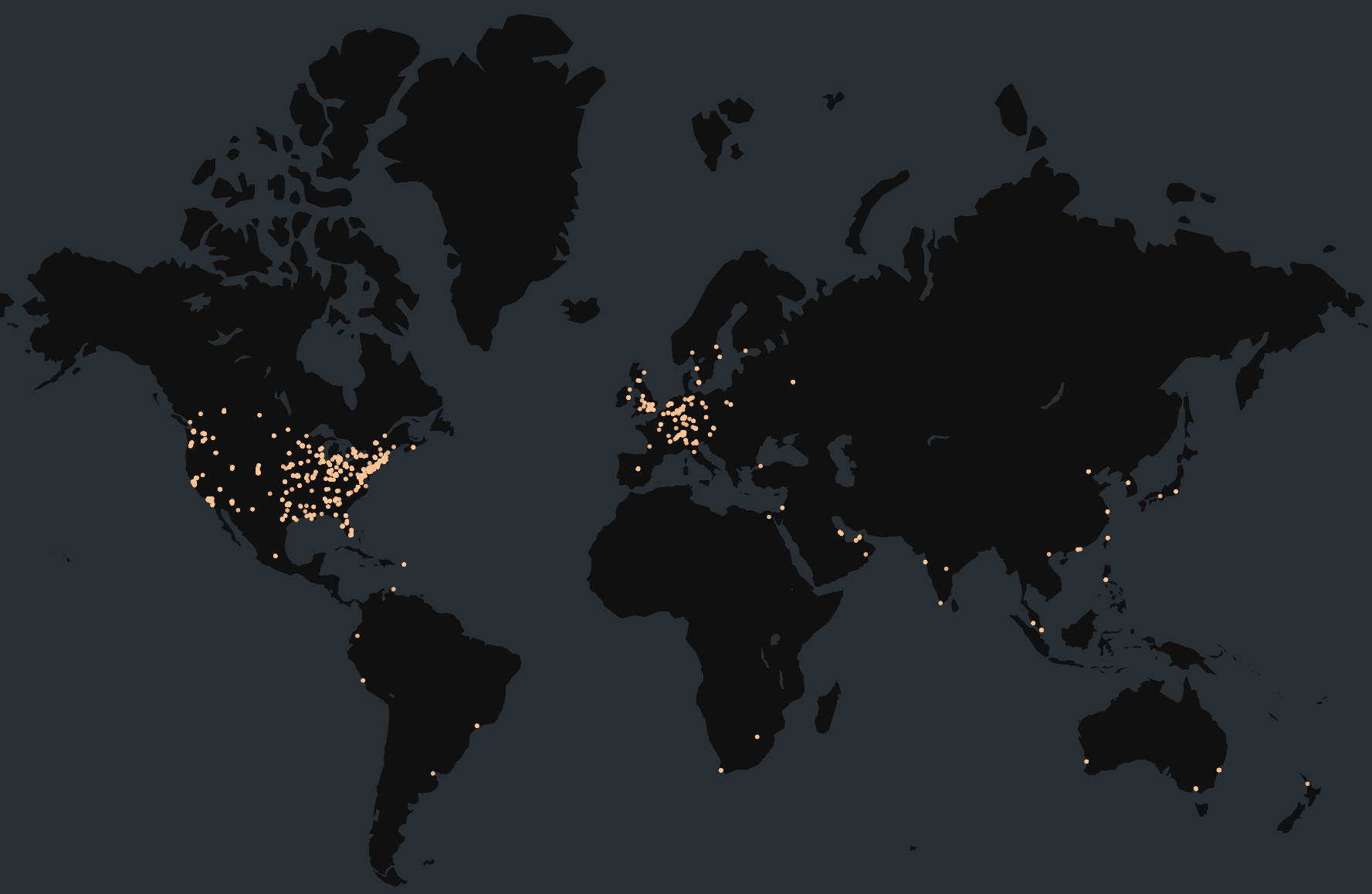

La mayoría de las instancias de MOVEit expuestas que hemos observado se encuentran en EE.UU., con exposiciones adicionales observadas en el Reino Unido, Alemania, Países Bajos y Canadá, entre otros países.

Mapa global de Censys-visible MOVEit Transfer exposures as of June 25, 2024

Esto no es sorprendente, ya que refleja fielmente la distribución geográfica de los anfitriones que observamos al examinar las exposiciones de la Transferencia MOVEit en 2023.

También observamos similitudes en la exposición entre sistemas autónomos cuando se compara con la huella de exposición de 2023. La mayoría de los casos se observan en AS de Microsoft o Amazon.

Como muestran los datos anteriores, el nivel de exposición se ha mantenido relativamente constante desde el 28 de mayo de 2024.

Hemos creado un panel de control para realizar un seguimiento de las exposiciones a las transferencias MOVEit a lo largo del tiempo, la geografía y las redes.

Conclusión

Las similitudes entre la exposición a MOVEit Transfer observada en Censys en 2023 y en 2024 pueden indicar lo vital que es MOVEit para las organizaciones en las que se utiliza. Aunque no esperábamos necesariamente un descenso drástico en la exposición a MOVEit Transfer tras la campaña de 2023 de Clop, la similitud en las cifras de exposición sirve como recordatorio de que una vez que el software empresarial está instalado, a menudo permanece instalado, incluso frente a una explotación masiva.