GoAnywhere MFT Einbrüche durch hochkarätige Ransomware-Gruppen haben jetzt 8 bestätigte Organisationen betroffen (und es werden immer mehr)

Zusammenfassung:

- Anfang Februar 2023, Censys berichtete über eine Zero-Day-RCE-Schwachstelle in der Software "GoAnywhere MFT" (Managed File Transfer) von Fortra. Die Ransomware-Bande Clop behauptete, diese Schwachstelle ausgenutzt zu haben, um in die Daten von 130 Organisationen. Darüber hinaus sieht es so aus, als würden andere Ransomware-Gruppen auf den Zug aufspringen.

- Mehr als zwei Monate nach Bekanntwerden dieser Zero-Day-Lücke beobachtet Censys weiterhin fast 180 Hosts mit ungeschützten GoAnywhere MFT-Administrationspanels, wobei 30 % dieser Hosts (55) Anzeichen dafür aufweisen, dass sie noch nicht gepatcht und damit potenziell anfällig für diese Sicherheitslücke sind. Eine einzige verwundbare Instanz kann als Einfallstor für eine Datenpanne dienen, die möglicherweise Millionen von Personen betreffen könnte.

- Sie können die Gefährdung weiterhin über unser interaktives Dashboard verfolgen. Censys Exposure Management Kunden können ihr Inventar mit dieser Abfrage auf gefährdete Anlagen überprüfen: risks.name: "GoAnywhere MFT Admin Console RCE Vulnerability [CVE-2023-0669]"

Zeitleiste:

- Am 1. Februar 2023 gab Fortra (der Entwickler des berüchtigten Penetrationstest-Tools Cobalt Strike) eine RCE-Schwachstelle vor der Authentifizierung in ihrem Produkt "GoAnywhere MFT" (Managed File Transfer) (CVE-2023-0669). Laut der Untersuchung von Fortra, die letzte Woche veröffentlicht wurdewurden verdächtige Aktivitäten bereits am 18. Januar.

- Am 6. Februar wird ein Machbarkeitsnachweis des Exploits von dem Sicherheitsforscher Florian Hauserveröffentlicht, gefolgt von einem Notfall-Patch von Fortra in GoAnywhere MFT Version 7.1.2

- Kurz darauf behauptete die Ransomware-Bande Clop, dass sie die Daten von 130 Organisationen über diese Schwachstelle gehackt habe. Clop gab an, dass sie keine Systeme mit Ransomware verschlüsseln, sondern nur Dateien stehlen, die auf kompromittierten Servern gespeichert sind, aber bisher wurden keine Daten auf ihrer Data Leak Site veröffentlicht. Forscher von At-Bay entdeckten, dass eine andere prominente Bande, BlackCat/ALPHV, diese Sicherheitslücke ebenfalls ausnutzt.

- In den vergangenen Monaten ist die Liste der bestätigten Opfer von GoAnywhere MFT-Verletzungen lang geworden, darunter Gemeinschaftliche Gesundheitssysteme, Hatch Bank, Hitachi Energy, Rubrik, die Stadt Toronto, Procter & Gamble, Saks Fifth Avenueund Kronen-Resorts.

- Im März begann Clop, die Opfer zu erpressen, indem es Lösegeldzahlungen forderte. Auf ihrer Datenleck-Website behauptet die Bande, dass die gestohlenen Daten "bald" veröffentlicht werden, aber zum Zeitpunkt der Erstellung dieses Artikels sind noch keine Daten der Opfer an die Öffentlichkeit gelangt.

- Im Folgenden geben wir einen Überblick über den aktuellen Stand der gefährdeten und potenziell anfälligen GoAnywhere-MFT-Geräte aus der Perspektive der internetweiten Scans von Censys

Die Antwort des Internets:

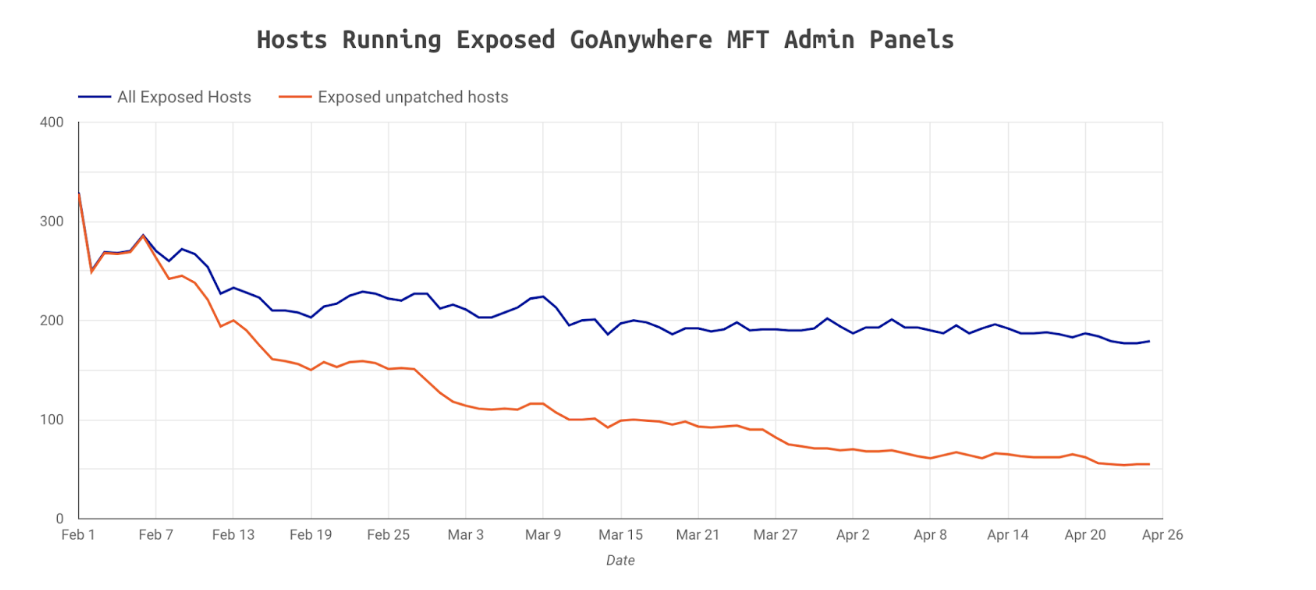

Wir beobachten eine langsame und stetige Patch-Reaktion auf diese aktiv ausgenutzte Sicherheitslücke. Seit dem ersten Bekanntwerden dieser Zero-Day-Schwachstelle hat Censys einen Rückgang der Anzahl der gefährdeten GoAnywhere-Admin-Panels in unseren Daten um ca. 46 % verzeichnet (beachten Sie, dass die Web-Client-Schnittstelle der Software nicht von dieser Schwachstelle betroffen ist). Mit Stand vom 25. April 2023 gibt es immer noch 179 Hosts mit ungeschützten Instanzen, von denen 55 (30 %) Anzeichen dafür aufweisen, dass sie verwundbare Versionen der Software (Versionen vor 7.1.2) verwenden.

GoAnywhere MFT-Sicherheitslücken seit der Zero-Day-Enthüllung Anfang Februar

Die Region mit der höchsten Verbreitung sind die Vereinigten Staaten, auf die mehr als die Hälfte der GoAnywhere-MFT-Instanzen entfallen (~56 %), gefolgt von Australien, Großbritannien und Irland.

Die USA haben die höchste Konzentration von GoAnywhere MFT-Expositionen

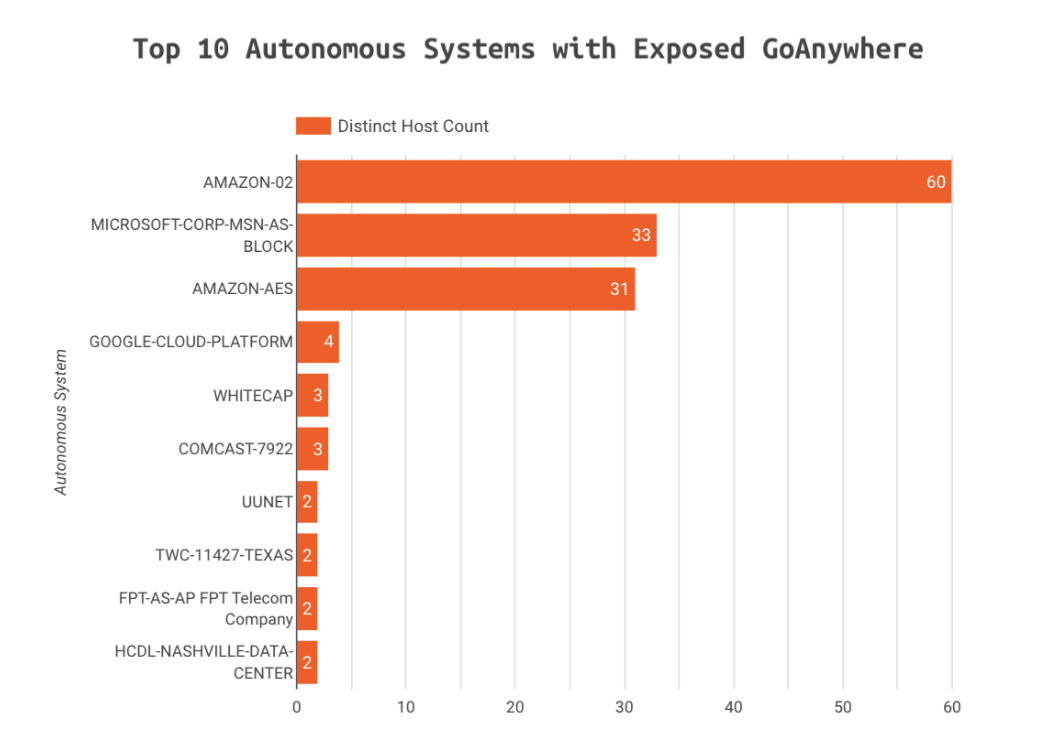

Im Folgenden sind die Netze aufgeführt, in denen die meisten Instanzen aktiv sind:

Amazon- und Microsoft-Netzwerke haben die meisten GoAnywhere MFT-Belichtungen

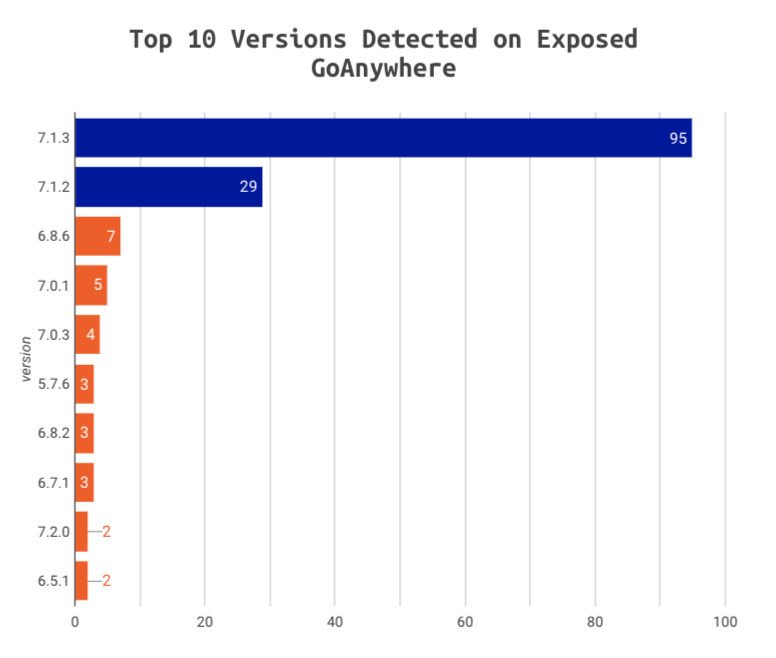

Es ist ermutigend, dass die Mehrheit der exponierten Geräte, die wir sehen (80 %), gepatchte Versionen von 7.1.2 und 7.1.3 zu verwenden scheinen. Dennoch ist es besorgniserregend, dass immer noch Instanzen mit so alten Versionen wie 5.7.6 im Umlauf sind.

80 % der exponierten Admin-Panels zeigen Anzeichen dafür, dass sie gepatcht wurden. Dunkelblau kennzeichnet nicht gefährdete Versionen, während Orange gefährdete Versionen kennzeichnet.

Allerdings kann schon eine einzige ungepatchte Instanz einen potenziellen Einstiegspunkt für einen Bedrohungsakteur darstellen, um diesen Zero-Day auszunutzen. Zusätzlich zum Einspielen des Patches ist es eine gute Praxis, zu vermeiden, dass Ihre Administrationspanels dem Internet ausgesetzt werden.

Empfehlungen zur Schadensbegrenzung:

- Patchen Sie Ihre Software! Aktualisieren Sie alle Ihre Installationen auf GoAnywhere MFT Version auf mindestens 7.1.2. Hier erfahren Sie, wie Sie überprüfen können, welche Version von GoAnywhere auf Ihrem Computer ausgeführt wird: https://forum.goanywhere.com/gateway-version-license-check-1376

- Gemäß den vorgeschlagenen Abhilfemaßnahmen in Die Untersuchung von Fortrasollten GoAnywhere MFT-Kunden:

- Drehen Sie Ihren Hauptverschlüsselungsschlüssel.

- Zurücksetzen aller Anmeldedaten - Schlüssel und/oder Passwörter - auch für alle externen Handelspartner/Systeme.

- Überprüfen Sie Audit-Protokolle und löschen Sie verdächtige Admin- und/oder Web-Benutzerkonten.

- Wenn Ihre Verwaltungskonsole dem öffentlichen Internet ausgesetzt ist, richten Sie Zugriffskontrollen mithilfe von Firewall-Regeln, VPN-Segmentierung oder VPC-Segmentierung ein, um das Risiko eines unbefugten Zugriffs zu verringern.

Sie können den Status des GoAnywhere-Zero-Days weiterhin mit unserem interaktiven Dashboard.

Referenzen: