GoAnywhere MFT Des brèches causées par des groupes de ransomware très connus ont maintenant affecté 8 organisations confirmées (et ce n'est pas fini).

Résumé :

- Début février 2023, Censys a fait état sur une vulnérabilité RCE de type "zero-day" dans le logiciel "GoAnywhere MFT" (Managed File Transfer) de Fortra. Le gang du ransomware Clop a affirmé avoir exploité cette vulnérabilité pour violer les données de 130 organisations. De plus, il semble que d'autres groupes de ransomware soient en train de s'engouffrent dans la brèche.

- Plus de deux mois après la divulgation de ce jour zéro, Censys continue d'observer près de 180 hôtes utilisant des panneaux d'administration GoAnywhere MFT exposés, 30 % d'entre eux (55 hôtes) montrant des signes qu'ils n'ont pas été corrigés et qu'ils sont potentiellement vulnérables à cet exploit. Une seule instance vulnérable peut servir de porte d'entrée à une violation de données qui pourrait toucher des millions de personnes.

- Vous pouvez continuer à suivre l'exposition à l'aide de notre tableau de bord interactif. Censys Les clients de la gestion de l'exposition peuvent vérifier leur inventaire pour les actifs vulnérables en utilisant cette requête : risks.name : "GoAnywhere MFT Admin Console RCE Vulnerability [CVE-2023-0669]"

Calendrier :

- Le 1er février 2023, Fortra (le développeur du tristement célèbre outil de test de pénétration Cobalt Strike) a annoncé une vulnérabilité RCE avant authentification dans leur produit "GoAnywhere MFT" (Managed File Transfer) (CVE-2023-0669). Selon l'enquête de l'enquête de Fortra publiée la semaine dernièreune activité suspecte a été observée dès le 18 janvier.

- Le 6 février, une preuve de concept de l'exploit a été publiée par le chercheur en sécurité Florian Hausersuivi d'un correctif d'urgence de Fortra dans la version 7.1.2 de GoAnywhere MFT

- Peu après, la bande de ransomware Clop a affirmé avoir piraté les données de 130 organisations en utilisant cette vulnérabilité. Clop a déclaré qu'il ne chiffrait pas les systèmes avec un ransomware et qu'il se contentait de voler des fichiers stockés sur des serveurs compromis, mais jusqu'à présent aucune donnée n'a été publiée sur son site de fuite de données. Les chercheurs d'At-Bay ont découvert qu'un autre gang important, BlackCat/ALPHV, exploite également cette vulnérabilité.

- Au cours des mois qui ont suivi, la liste des victimes confirmées des violations de GoAnywhere MFT s'est allongée. Community Health Systems, Hatch Bank, Hitachi Energy, Rubrikla ville de Toronto, Procter & Gamble, Saks Fifth Avenueet Crown Resorts.

- En mars, Clop a commencé à extorquer des victimes en exigeant le paiement d'une rançon. Sur son site de fuite de données, le gang affirme que la publication des données volées est "imminente", mais à l'heure où nous écrivons ces lignes, aucune donnée de victime n'a été divulguée publiquement.

- Ci-dessous, nous partageons une mise à jour de l'état actuel des appareils GoAnywhere MFT exposés et potentiellement vulnérables du point de vue de l'analyse de l'Internet par Censys.

La réponse d'Internet :

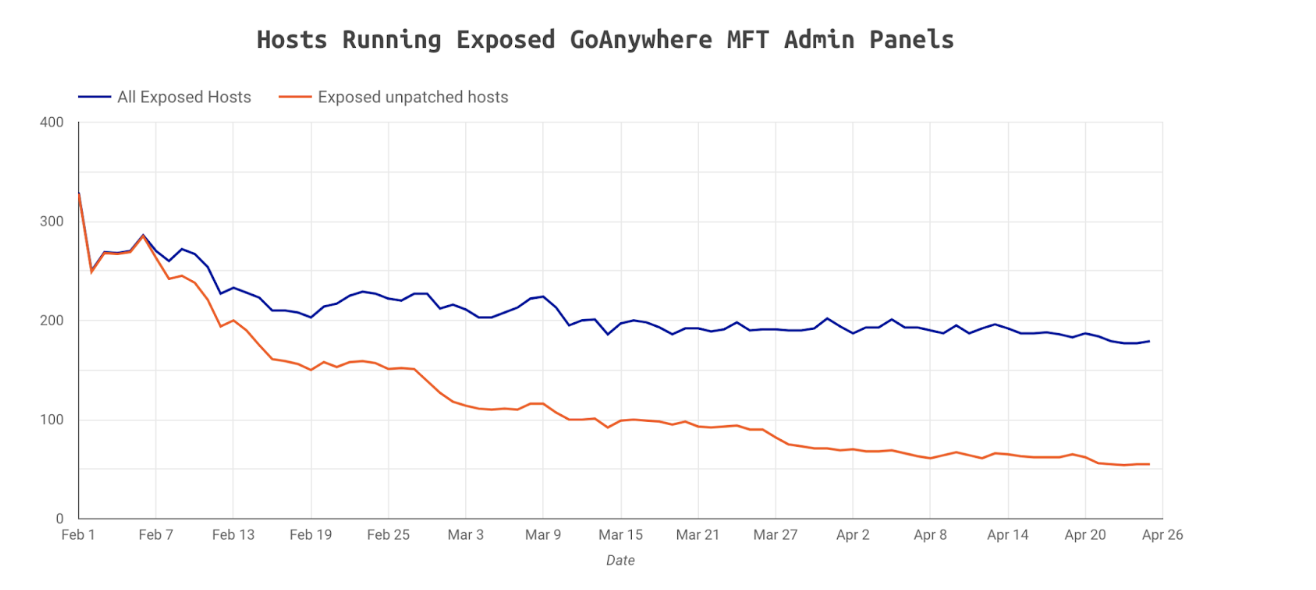

Nous observons une réaction lente et régulière des correctifs à cette vulnérabilité activement exploitée. Depuis la première divulgation de ce jour zéro, Censys a constaté une diminution d'environ 46 % du nombre de panneaux d'administration GoAnywhere exposés dans nos données (notez que l'interface client Web du logiciel n'est pas affectée par cette vulnérabilité). En date du 25 avril 2023, il y a encore 179 hôtes qui utilisent des instances exposées, dont 55 (30%) indiquent qu'ils utilisent des versions vulnérables du logiciel (versions antérieures à 7.1.2).

Expositions au MFT de GoAnywhere depuis la divulgation du jour zéro au début du mois de février

La région la plus exposée est celle des États-Unis, qui représente plus de la moitié des instances GoAnywhere MFT exposées (~56 %), suivie de l'Australie, du Royaume-Uni et de l'Irlande.

Les États-Unis ont la plus forte concentration d'expositions GoAnywhere MFT.

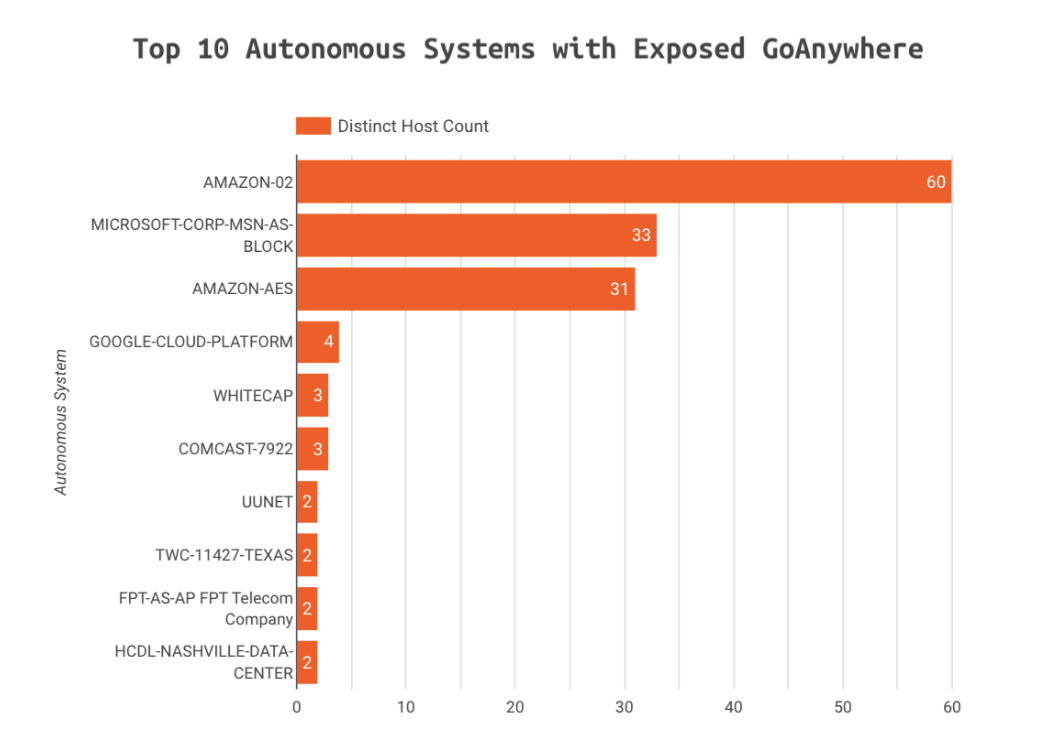

Voici les réseaux dans lesquels nous voyons les instances les plus exposées fonctionner :

Les réseaux d'Amazon et de Microsoft ont le plus grand nombre d'expositions GoAnywhere MFT

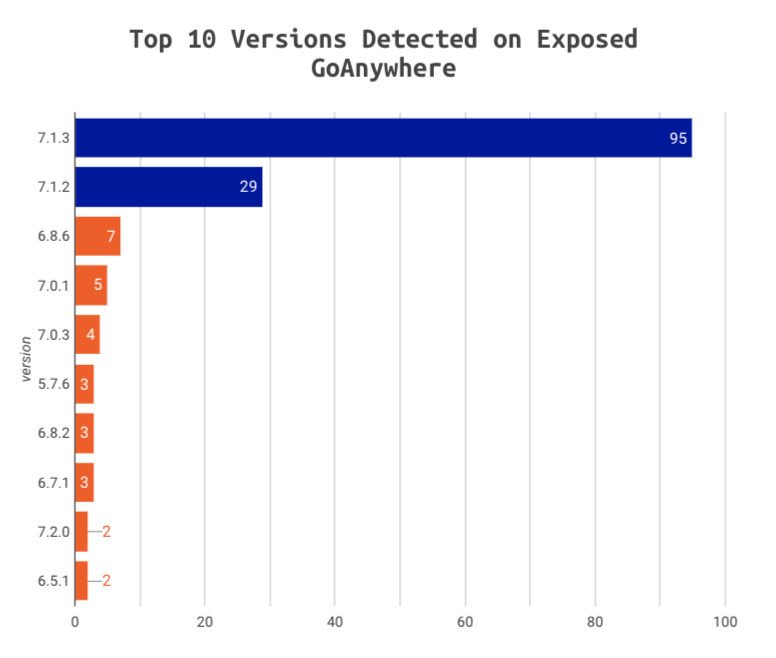

Il est encourageant de constater que la majorité des appareils exposés que nous voyons (80 %) semblent utiliser les versions corrigées 7.1.2 et 7.1.3. Néanmoins, il est inquiétant de voir des instances utilisant des versions aussi anciennes que 5.7.6 circuler encore.

80 % des panneaux d'administration exposés montrent des signes de correction. Le bleu foncé indique les versions non vulnérables, tandis que l'orange indique les versions vulnérables.

Cependant, une seule instance exposée et non corrigée peut constituer un point d'entrée potentiel pour un acteur de la menace afin d'exploiter ce jour zéro. Outre l'application du correctif, il est conseillé d'éviter d'exposer vos panneaux d'administration à l'internet.

Recommandations d'atténuation :

- Apportez un correctif à votre logiciel ! Mettez à jour toutes vos installations vers la version MFT de GoAnywhere (au moins 7.1.2). Voici comment vérifier quelle version de GoAnywhere tourne sur votre machine : https://forum.goanywhere.com/gateway-version-license-check-1376

- Selon les mesures d'atténuation proposées dans L'enquête de FortraLes clients de GoAnywhere MFT doivent :

- Faites pivoter votre clé de chiffrement principale.

- Réinitialiser tous les identifiants - clés et/ou mots de passe - y compris pour tous les partenaires commerciaux/systèmes externes.

- Examiner les journaux d'audit et supprimer tout compte d'administrateur et/ou d'utilisateur Web suspect.

- Si votre console d'administration est exposée à l'internet public, mettez en place des contrôles d'accès à l'aide de règles de pare-feu, d'une segmentation VPN ou d'une segmentation VPC afin de réduire le risque d'accès non autorisé.

Vous pouvez continuer à surveiller l'état du jour zéro de GoAnywhere grâce à notre tableau de bord.

Références :