MikroTik RouterOS CVE-2023-30799: Über die Gefahren von öffentlichen Admin-Schnittstellen

Teilen Sie

Zusammenfassung

- Censys festgestellt, dass auf fast 450.000 MikroTik RouterOS-Konfigurationsschnittstellen (fast die Hälfte der Gesamtzahl) noch immer Versionen laufen, die für CVE-2023-30799 anfällig sind, einen Fehler zur Privilegienerweiterung, der in den letzten zwei Wochen wieder aufgetaucht ist

- Diese beträchtliche Anzahl ungeschützter Geräte deutet auf einen besorgniserregenden Mangel an Patch-Reaktionen seitens der Benutzer und Administratoren hin - was umso alarmierender ist, als die MikroTik-Router standardmäßig keine Passwörter haben

- In Kombination mit anderen aufsehenerregenden Angriffen, die auf die Verwaltungskonsolen von Netzwerkgeräten abzielen, ist dies eine deutliche Mahnung, diese Geräte zu schützen

- Censys Search Abfrage für exponierte MikroTik-Konfigurationsseiten: services.http.response.html_title: "RouterOS router configuration page"

- Censys Exposure Management können Kunden nach verwundbaren Geräten mit der folgenden Abfrage suchen host.risks: "Anfälliges MikroTik RouterOS [CVE-2023-30799]"

Verfolgen Sie weiterhin den Stand der Gefährdung mit unserem interaktiven Dashboard

Einführung

Die Bedrohungsforscher von VulnCheck haben kürzlich erneut auf eine kritische Sicherheitslücke in MikroTik RouterOS stable vor 6.49.7 und langfristig bis 6.48.6 aufmerksam gemacht, die als CVE-2023-30799 verfolgt wird. Dieser Exploit wurde erstmals von Forschern von Margin Research auf der REcon 2022 als Remote-Jailbreak-Exploit in RouterOS 6.34 bis 6.49.6 veröffentlicht. Er wurde erst kürzlich als CVE eingestuft, als VulnCheck neue Exploits enthüllte, die weitere Versionen von MikroTik-Hardware betreffen.

Um diese Schwachstelle auszunutzen, müsste ein Angreifer über eine ungehinderte Verbindung (d. h. ohne Firewall) administrativen Zugriff erhalten. In diesem Fall wäre eine bestimmte Schwachstelle wahrscheinlich das geringste Problem - ein Angreifer mit einem solchen Zugang könnte alle möglichen Schäden anrichten, wie MikroTik in seinem Blog betont:

"Dies ist nicht die einzige Möglichkeit, wie ein angemeldeter Administrator mit einer so hohen Zugriffsstufe (wie sie für diesen Exploit erforderlich ist) den Router kompromittieren kann... wenn die böswillige Partei über einen vollständigen Administrator-Zugang zu einem Router verfügt, bietet dieser Exploit kaum zusätzliche Vorteile. Es ist äußerst wichtig, sicherzustellen, dass die Konfigurationsschnittstelle des Routers durch ein sicheres Kennwort geschützt ist und für Unbefugte nicht zugänglich ist."

In einer idealen Welt würde jeder diesen Rat beherzigen. Auch wenn diese Aussage wahrscheinlich beruhigend gemeint war, wird dabei übersehen, dass die meisten MikroTik-Router standardmäßig mit dem Benutzernamen "admin" und ohne Passwort konfiguriert sind. Die Realität ist, dass viele Benutzer diese Router einfach einstecken, ohne diese Standardkonfiguration zu ändern, was sie zu einem leichten Ziel für Kompromisse macht. Tatsächlich sind MikroTik-Geräte in der Vergangenheit immer wieder Ziel fortschrittlicher Bedrohungsakteure gewesen, die sie zu verschiedenen Zwecken missbraucht haben, z. B. zur Verbreitung von Malware, zum Starten von DDos-Angriffen und zum Aufbau von Botnets. Ein bemerkenswertes Beispiel ist das TrickBot-Botnetz, das MikroTik-Router als Proxy-Server für seine C2-Architektur missbraucht hat. Obwohl für viele anfängliche Zugangsschwachstellen in MikroTik-Geräten Sicherheitsupgrades verfügbar sind, bleibt eine beträchtliche Anzahl von Geräten aufgrund veralteter Firmware und/oder Standard-Anmeldeinformationen anfällig für die Rekrutierung von Botnets.

Umfang der gefährdeten Router

Mit Stand vom 2. August 2023 stellte Censys fest, dass fast 450.000 Hosts mit MikroTik RouterOS-Konfigurationsschnittstellen immer noch Versionen verwenden, die für CVE-2023-30799 anfällig sind - fast die Hälfte aller MikroTik-Konfigurationsseiten, die wir im Internet sehen. Die am häufigsten gefährdeten Versionen waren 6.48.6 und 6.49.6. Die Zahl der gefährdeten Hosts ist in den letzten Wochen mit kleinen Schwankungen ziemlich konstant geblieben. Diese große Anzahl gefährdeter Geräte deutet auf einen besorgniserregenden Mangel an Patch-Reaktionen von Benutzern und Administratoren hin.

Censys Stand der Daten: 2. August 2023

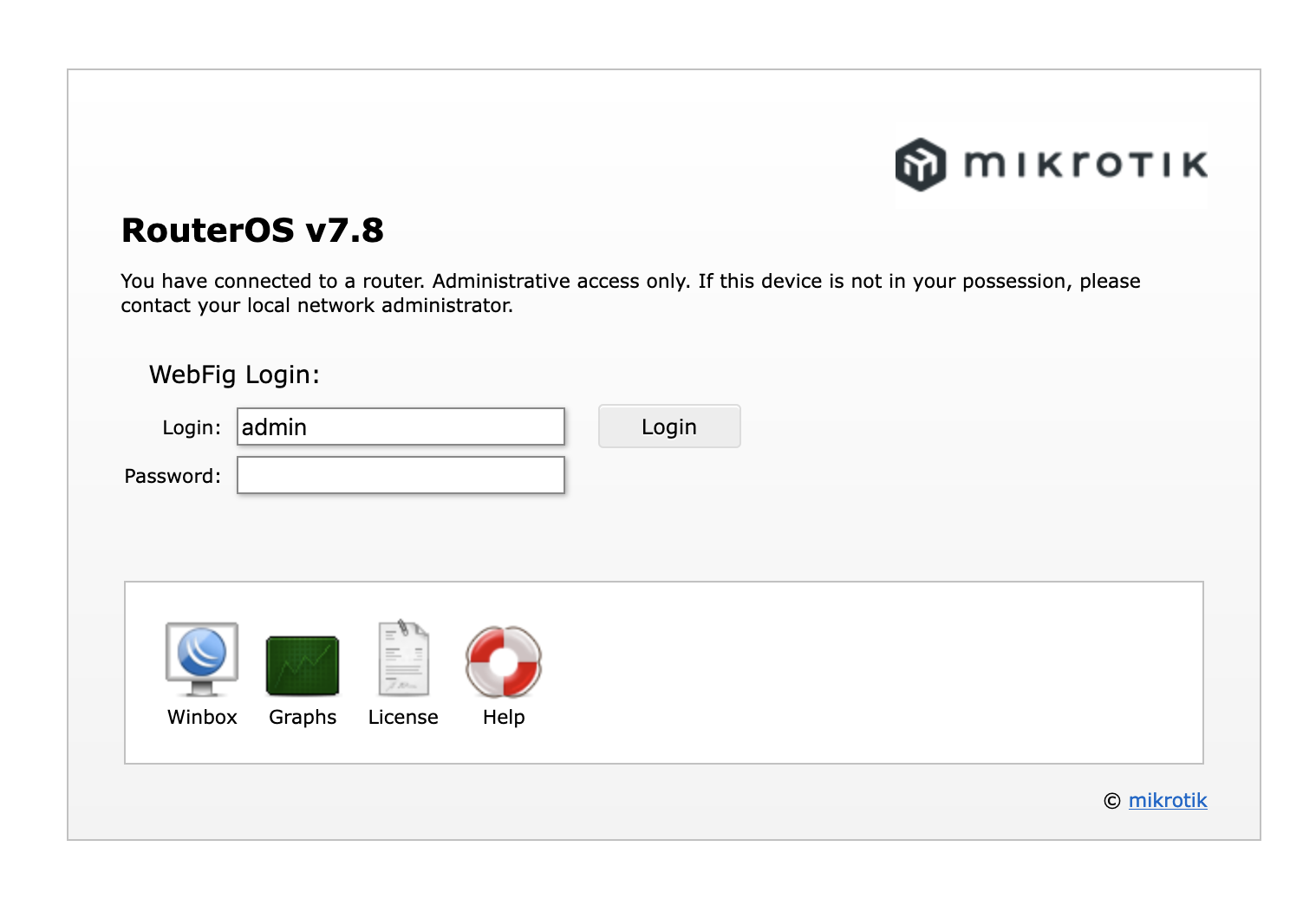

Dies ist besonders besorgniserregend, wenn man bedenkt, wie leicht es ist, diese Geräte falsch zu konfigurieren, da ihre Sicherheitseinstellungen von Haus aus schwach sind. Ein kurzer Blick auf Censys Search zeigt, dass viele MikroTik-Konfigurationsseiten ihre Anmeldeformulare automatisch mit dem Standardbenutzernamen "admin" und leeren Passwörtern ausfüllen. Obwohl dieses Verhalten unabhängig von den tatsächlichen Anmeldedaten des Benutzers auftritt, ermutigt die Tatsache, dass diese Standardwerte auf automatische Vervollständigung eingestellt sind, die Benutzer sicherlich nicht dazu, zu einem robusteren Benutzernamen und Passwort zu wechseln, wie einige MikroTik-Benutzer festgestellt haben.

Beispiel für ein MikroTik WebFig Login

Standard-Anmeldeinformationen machen es böswilligen Akteuren unglaublich einfach, die vollständige Kontrolle über diese Geräte zu erlangen, sobald sie anfällige Software identifizieren.

Das erneute Auftauchen dieses Exploits in Verbindung mit der kürzlich bekannt gewordenen Sicherheitslücke in Citrix NetScaler Gateway macht deutlich, dass Remote-Management-Schnittstellen für Netzwerkgeräte nach wie vor attraktive Einstiegspunkte für Bedrohungsakteure darstellen.

Was kann getan werden?

Dieser jüngste MikroTik RouterOS-Exploit sollte als kritische Erinnerung daran dienen, wie wichtig die Sicherung von Netzwerkgeräten ist. Fernverwaltungsschnittstellen sollten über robuste Zugangskontrollen verfügen oder nicht direkt vom öffentlichen Internet aus zugänglich sein. Die kürzlich veröffentlichte BOD 23-02: Mitigating the Risk from Internet-Exposed Management Interfaces " von CISA machte ebenfalls auf die Notwendigkeit solcher Vorsichtsmaßnahmen aufmerksam.

Die Enthüllung von CVE-2023-30799 sollte Netzwerkadministratoren und Benutzer dazu veranlassen, sofortige Maßnahmen zu ergreifen. Den Nutzern wird empfohlen, die neuesten Sicherheits-Patches auf ihre Router aufzuspielen, ein sicheres Passwort einzurichten und die Administrationsoberfläche des Routers vor dem öffentlichen Zugriff zu verbergen. Wenn Sie sicherstellen, dass die Administrationsschnittstellen von Netzwerkgeräten nicht unnötigerweise dem öffentlichen Internet ausgesetzt sind, können Sie die Angriffsfläche für Ihr Unternehmen erheblich reduzieren und sich vor potenziellen Angriffen schützen.

Eine Erinnerung daran, dass Geräte und Software, selbst solche, die das Wort "sicher" in ihrem Produktnamen tragen, nicht unbedingt von Anfang an sicher sind. Zugangskontrollen sollten kein nachträglicher Gedanke sein, insbesondere bei der Netzwerkinfrastruktur.

Referenzen

- https://vulncheck.com/blog/mikrotik-foisted-revisited

- https://margin.re/2022/06/pulling-mikrotik-into-the-limelight/

- https://www.darkreading.com/vulnerabilities-threats/up-to-900k-mikrotik-routers-vulnerable-total-takeover

- https://blog.mikrotik.com/security/cve-2023-30799.html

- https://arstechnica.com/information-technology/2021/12/300000-mikrotik-routers-are-ticking-security-time-bombs-researchers-say/