Resumen ejecutivo

- Censys observó que casi 450.000 interfaces de configuración de MikroTik RouterOS (casi la mitad del número total expuesto) seguían ejecutando versiones vulnerables a CVE-2023-30799, un fallo de escalada de privilegios que resurgió en las últimas 2 semanas

- Este importante número de dispositivos expuestos indica una preocupante falta de respuesta a los parches por parte de usuarios y administradores, lo que resulta aún más alarmante cuando los routers MikroTik no tienen contraseñas por defecto.

- Este hecho, junto con otros ataques recientes de gran repercusión dirigidos a las consolas de administración de dispositivos de red, sirve de recordatorio para reforzar estos dispositivos.

- Censys Consulta de búsqueda de páginas de configuración MikroTik expuestas: services.http.response.html_title: "Página de configuración del router RouterOS"

- Censys Los clientes de Exposure Management pueden buscar dispositivos vulnerables con la consulta host.risks: "RouterOS MikroTik vulnerable [CVE-2023-30799]"

Siga el estado de la vulnerabilidad con nuestro panel interactivo

Introducción

Los investigadores de amenazas de VulnCheck han vuelto a llamar la atención recientemente sobre una vulnerabilidad crítica de escalada de privilegios post-autenticación remota en MikroTik RouterOS estable antes de 6.49.7 y a largo plazo hasta 6.48.6, rastreada como CVE-2023-30799. Este exploit fue publicado por primera vez por investigadores de Margin Research en la REcon 2022 como un exploit de jailbreak remoto en RouterOS 6.34 hasta 6.49.6. Sólo recientemente se le asignó un CVE. Sólo recientemente se le asignó un CVE cuando VulnCheck reveló nuevos exploits que afectan a versiones adicionales de hardware MikroTik.

Para explotar esta vulnerabilidad, un atacante necesitaría acceso administrativo a través de una conexión sin obstáculos (es decir, sin cortafuegos). Si eso ocurriera, una vulnerabilidad en particular sería probablemente la menor de sus preocupaciones - un actor de amenaza con ese nivel de acceso podría hacer todo tipo de daño, lo que MikroTik enfatizó en su blog:

"Si la parte maliciosa tiene acceso de administrador completo a un router, este exploit proporciona poca ventaja adicional. Es extremadamente importante asegurarse de que la interfaz de configuración del router está protegida por una contraseña segura y no es accesible a terceros no fiables."

En un mundo ideal, todo el mundo seguiría este consejo. Aunque es probable que esa afirmación pretendiera tranquilizar, lo que no reconoce es que, por defecto, la mayoría de los routers MikroTik están configurados con el nombre de usuario "admin" y sin contraseña. La realidad es que muchos usuarios se limitan a conectar y utilizar estos routers sin tocar esa configuración predeterminada, lo que los convierte en un blanco fácil para las amenazas. De hecho, los dispositivos MikroTik han sido blanco de amenazas avanzadas con diversos fines, como la propagación de malware, el lanzamiento de ataques DDoS y la creación de redes de bots. Un ejemplo notable es la red de bots TrickBot, que se descubrió que utilizaba los routers MikroTik como servidores proxy para su arquitectura C2. Aunque hay disponibles actualizaciones de seguridad para muchas vulnerabilidades de acceso inicial en los dispositivos MikroTik, un número significativo sigue siendo vulnerable al reclutamiento de botnets debido a firmware desactualizado y/o credenciales por defecto.

Escala de routers vulnerables

A fecha de 2 de agosto de 2023, Censys observó que casi 450.000 hosts que exponían interfaces config MikroTik RouterOS seguían ejecutando versiones vulnerables a CVE-2023-30799 - casi la mitad de todas las páginas config MikroTik que vemos en Internet. Las versiones más comunes en riesgo eran 6.48.6 y 6.49.6. El número de hosts vulnerables se ha mantenido bastante constante en las últimas semanas, con pequeñas fluctuaciones. Este número significativo de dispositivos expuestos indica una preocupante falta de respuesta a los parches por parte de usuarios y administradores.

Censys Datos a 2 de agosto de 2023

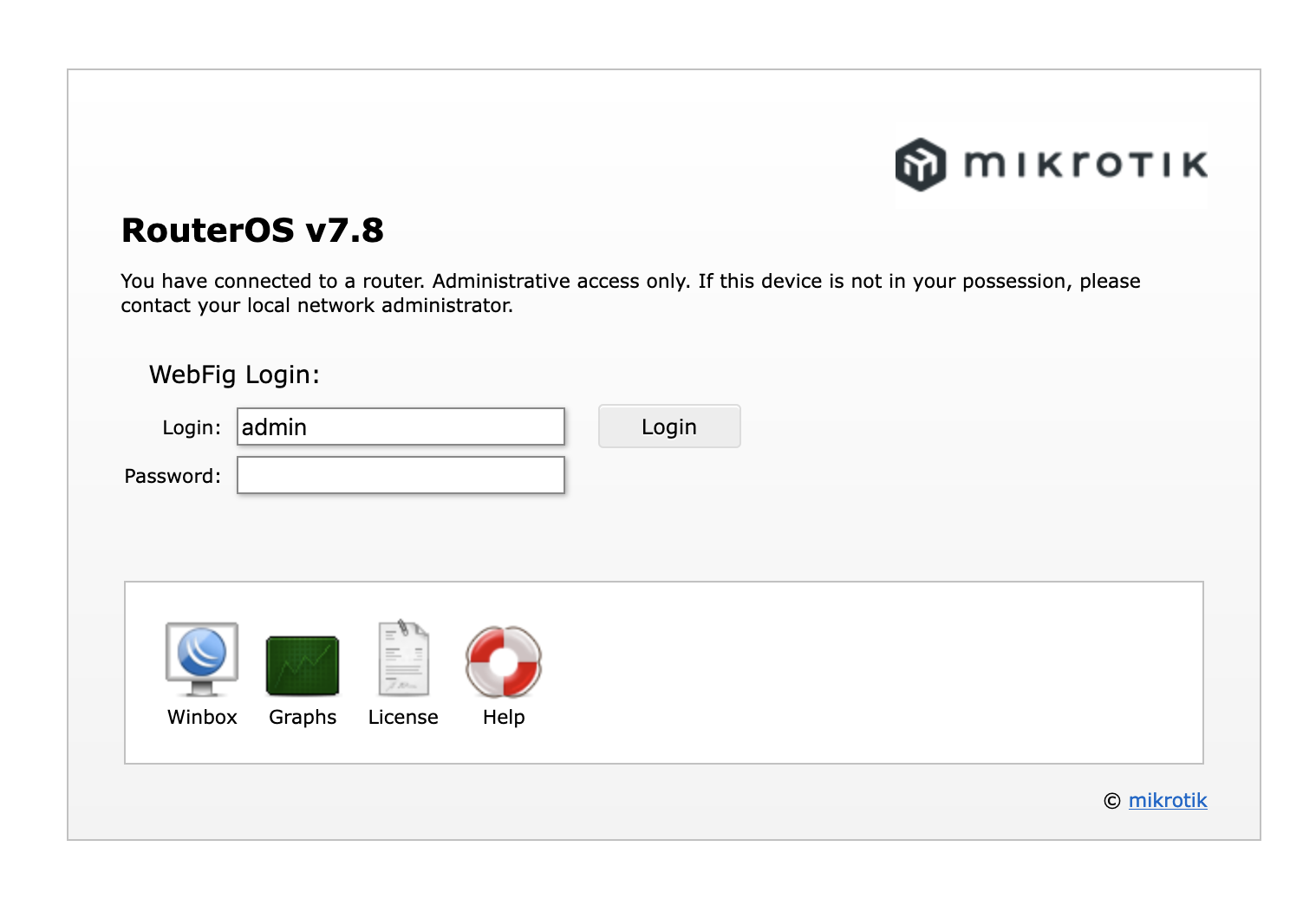

Esto es particularmente preocupante teniendo en cuenta lo fácil que es configurar mal estos dispositivos dada su débil configuración de seguridad fuera de la caja. Una rápida búsqueda en Censys revela evidencia de que muchas páginas de configuración de MikroTik rellenan automáticamente sus formularios de inicio de sesión con nombres de usuario "admin" predeterminados y contraseñas en blanco. Aunque este comportamiento persiste independientemente de las credenciales reales del usuario, el hecho de que estos valores predeterminados estén configurados para autocompletar ciertamente no anima a los usuarios a cambiar a un nombre de usuario y contraseña más robustos, como algunos usuarios de MikroTik han señalado.

Ejemplo de inicio de sesión MikroTik WebFig

Las credenciales predeterminadas hacen que sea increíblemente fácil para los actores maliciosos obtener el control total de estos dispositivos una vez que identifican el software vulnerable.

La reaparición de este exploit, junto con la reciente vulnerabilidad de Citrix NetScaler Gateway, sirve para recordar que las interfaces de gestión remota de los dispositivos de red siguen siendo atractivos puntos de acceso iniciales para los actores de amenazas.

¿Qué se puede hacer?

Este reciente exploit de MikroTik RouterOS debería servir como recordatorio crítico de la importancia de asegurar los dispositivos de red. Las interfaces de gestión remota deben tener controles de acceso robustos o no ser directamente accesibles desde la Internet pública. El reciente informe BOD 23-02: Mitigating the Risk from Internet-Exposed Management Interfaces de CISA también llamó la atención sobre la necesidad de tales precauciones.

La revelación de CVE-2023-30799 debería incitar a los administradores de red y a los usuarios a tomar medidas inmediatas. Se aconseja a los usuarios que apliquen los últimos parches de seguridad a sus routers, establezcan una contraseña robusta y oculten la interfaz de administración del router del acceso público. Asegurarse de que las interfaces de administración de los dispositivos de red no están innecesariamente expuestas a la Internet pública reducirá significativamente la superficie de ataque de su organización y ayudará a protegerse contra posibles exploits.

Un recordatorio de que los dispositivos y el software, incluso los que llevan la palabra "seguro" en el nombre del producto, no son necesariamente seguros desde el principio. Los controles de acceso no deben ser una ocurrencia tardía, sobre todo en la infraestructura de red.