Résumé

- Censys a constaté que près de 450 000 interfaces de configuration MikroTik RouterOS (près de la moitié du nombre total exposé) utilisaient encore des versions vulnérables à la CVE-2023-30799, un bogue d'escalade des privilèges qui a refait surface au cours des deux dernières semaines.

- Ce nombre important d'appareils exposés indique une absence préoccupante de réaction des utilisateurs et des administrateurs face aux correctifs, ce qui est d'autant plus alarmant que les routeurs MikroTik n'ont pas de mot de passe par défaut.

- Ces faits, combinés à d'autres attaques récentes très médiatisées visant les consoles d'administration des périphériques de réseau, nous rappellent qu'il est nécessaire de renforcer ces périphériques.

- Censys Recherche des pages de configuration MikroTik exposées : services.http.response.html_title : "RouterOS router configuration page"

- Censys Les clients de la gestion de l'exposition peuvent rechercher des dispositifs vulnérables à l'aide de la requête suivante host.risks : "RouterOS MikroTik vulnérable [CVE-2023-30799]"

Continuez à suivre l'état de la vulnérabilité grâce à notre tableau de bord interactif

Introduction

Les chercheurs en menaces de VulnCheck ont récemment attiré l'attention sur une vulnérabilité critique d'élévation de privilèges à distance après authentification dans MikroTik RouterOS stable avant 6.49.7 et à long terme jusqu'à 6.48.6, répertoriée sous le nom de CVE-2023-30799. Cet exploit a été publié pour la première fois par des chercheurs de Margin Research lors de la conférence REcon 2022 en tant qu'exploit de jailbreak à distance dans RouterOS 6.34 à 6.49.6. Ce n'est que récemment qu'une CVE lui a été attribuée lorsque VulnCheck a dévoilé de nouveaux exploits affectant d'autres versions du matériel MikroTik.

Pour exploiter cette vulnérabilité, un attaquant doit disposer d'un accès administratif par le biais d'une connexion non obstruée (c'est-à-dire sans pare-feu). Dans ce cas, une vulnérabilité particulière serait probablement le cadet de vos soucis - un acteur de la menace disposant d'un tel niveau d'accès pourrait faire toutes sortes de dégâts, ce que MikroTik a souligné sur son blog:

"Ce n'est pas la seule façon dont un utilisateur administrateur connecté avec un niveau d'accès aussi élevé (comme requis pour cet exploit) peut compromettre le routeur... si la partie malveillante dispose d'une connexion administrateur complète à un routeur, cet exploit n'offre que peu d'avantages supplémentaires. Il est extrêmement important de s'assurer que l'interface de configuration du routeur est protégée par un mot de passe sécurisé et qu'elle n'est pas accessible à des personnes non autorisées."

Dans un monde idéal, tout le monde suivrait ce conseil. Bien que cette déclaration se veuille rassurante, elle ne tient pas compte du fait que, par défaut, la plupart des routeurs MikroTik sont configurés avec un nom d'utilisateur "admin" et aucun mot de passe. En réalité, de nombreux utilisateurs se contentent de brancher et d'utiliser ces routeurs sans toucher à cette configuration par défaut, ce qui en fait une cible facile à compromettre. En effet, les appareils MikroTik sont depuis longtemps la cible d'acteurs de menaces avancées à des fins diverses, notamment la diffusion de logiciels malveillants, le lancement d'attaques DDos et la création de réseaux de zombies. Un exemple notable est celui du botnet TrickBot, dont on a découvert qu'il utilisait des routeurs MikroTik comme serveurs proxy pour son architecture C2. Bien que des mises à jour de sécurité soient disponibles pour de nombreuses vulnérabilités d'accès initial dans les appareils MikroTik, un grand nombre d'entre eux restent vulnérables au recrutement de botnets en raison d'un micrologiciel obsolète et/ou d'informations d'identification par défaut.

Échelle des routeurs vulnérables

Au 2 août 2023, Censys a observé que près de 450 000 hôtes exposant des interfaces de configuration MikroTik RouterOS utilisaient encore des versions vulnérables à CVE-2023-30799, soit près de la moitié de toutes les pages de configuration MikroTik que l'on peut voir sur Internet. Les versions à risque les plus courantes étaient 6.48.6 et 6.49.6. Le nombre d'hôtes vulnérables est resté relativement stable au cours des dernières semaines, avec des fluctuations mineures. Ce nombre important de dispositifs exposés indique un manque préoccupant de réponse aux correctifs de la part des utilisateurs et des administrateurs.

Censys Données au 2 août 2023

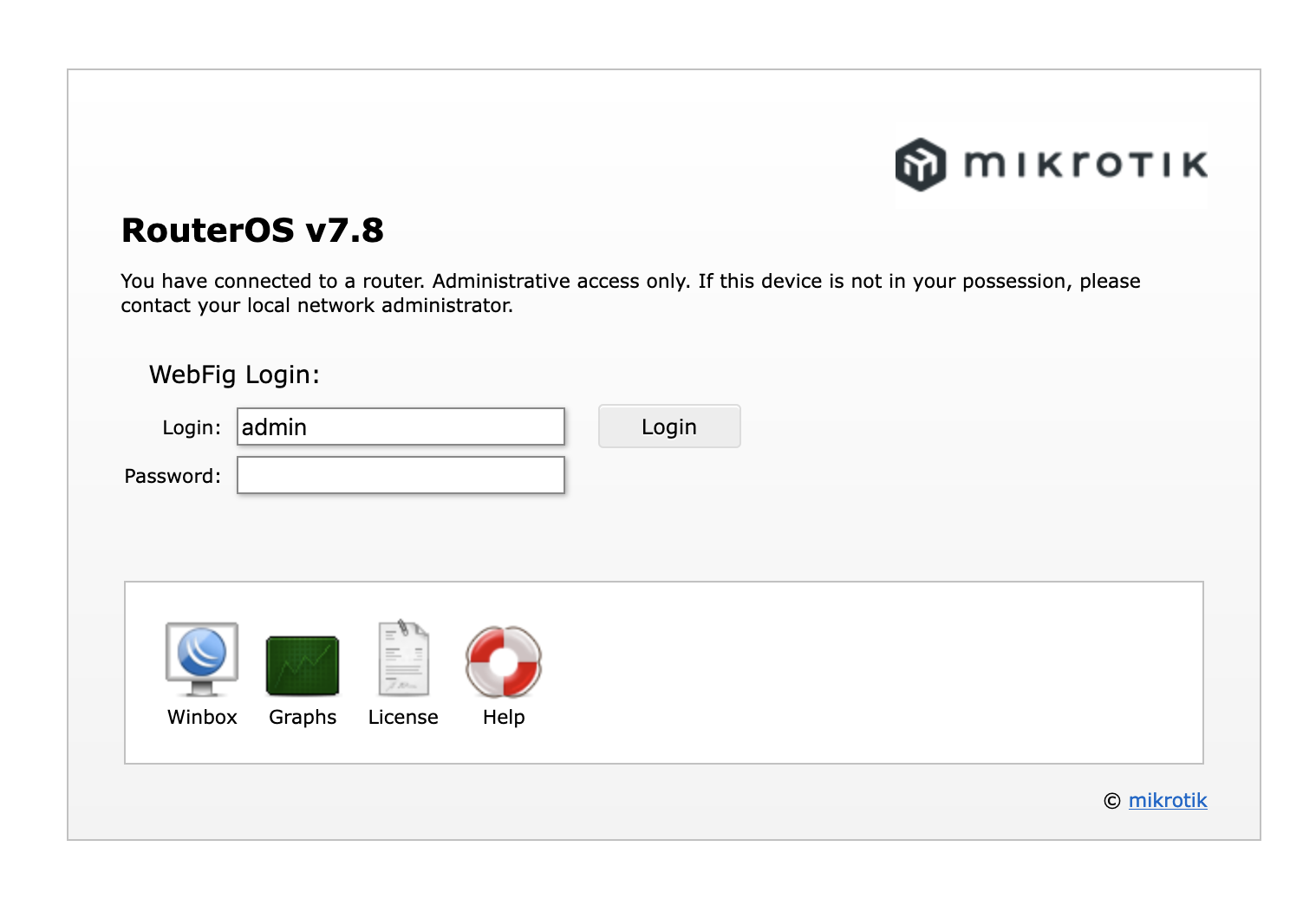

Ceci est particulièrement inquiétant si l'on considère la facilité avec laquelle il est possible de mal configurer ces appareils, étant donné la faiblesse de leurs paramètres de sécurité. Une recherche rapide sur Censys révèle que de nombreuses pages de configuration MikroTik pré-remplissent automatiquement leurs formulaires de connexion avec des noms d'utilisateur "admin" par défaut et des mots de passe vierges. Bien que ce comportement persiste indépendamment des informations d'identification réelles de l'utilisateur, le fait que ces valeurs par défaut soient réglées sur l'autocomplétion n'encourage certainement pas les utilisateurs à opter pour un nom d'utilisateur et un mot de passe plus robustes, comme l'ont fait remarquer quelques utilisateurs de MikroTik.

Exemple de connexion à MikroTik WebFig

Les identifiants par défaut permettent à des acteurs malveillants de prendre très facilement le contrôle total de ces appareils une fois qu'ils ont identifié un logiciel vulnérable.

La réapparition de cet exploit, associée à la récente vulnérabilité de Citrix NetScaler Gateway, nous rappelle brutalement que les interfaces de gestion à distance des périphériques réseau continuent d'être des points d'accès initiaux attrayants pour les acteurs de la menace.

Que peut-on faire ?

L'exploit le plus récent de MikroTik RouterOS devrait servir de rappel critique de l'importance de la sécurisation des dispositifs de réseau. Les interfaces de gestion à distance doivent être dotées de contrôles d'accès robustes ou ne pas être directement accessibles depuis l'internet public. Le récent BOD 23-02 : Mitigating the Risk from Internet-Exposed Management Inter faces de la CISA a également attiré l'attention sur la nécessité de prendre de telles précautions.

La divulgation de CVE-2023-30799 devrait inciter les administrateurs de réseaux et les utilisateurs à prendre des mesures immédiates. Il est conseillé aux utilisateurs d'appliquer les derniers correctifs de sécurité à leurs routeurs, de mettre en place un mot de passe robuste et de masquer l'interface d'administration du routeur pour éviter qu'elle ne soit accessible au public. En veillant à ce que les interfaces d'administration des périphériques réseau ne soient pas inutilement exposées à l'Internet public, vous réduirez considérablement la surface d'attaque de votre organisation et contribuerez à la protéger contre les exploits potentiels.

Un rappel que les appareils et les logiciels, même ceux qui portent le mot "sécurisé" dans leur nom de produit, ne sont pas nécessairement sécurisés dès le départ. Les contrôles d'accès ne doivent pas être envisagés après coup, en particulier pour les infrastructures de réseau.