Einführung

Wenn man sich einen ausgeklügelten Cyberangriff vorstellt, denkt man oft an Zero-Day-Exploits, maßgeschneiderte Rootkits, kriminelle Organisationen und ein Händchen für Social Engineering. In den meisten Fällen ist ein raffinierter Angriff jedoch eine Kombination aus technischer Erfahrung, einer Menge Geduld, Ausdauer und einer Prise Glück. Im Grunde geht es darum, eine Nadel im sprichwörtlichen Heuhaufen zu finden.

Wenn es um Computer- und Netzwerksicherheit geht, hört man häufig, dass viele große und kleine Unternehmen eine harte Schale und ein weiches, klebriges Inneres haben. Ein Angreifer hat es leichter, das gesamte Netzwerk zu infiltrieren, wenn er bereits in der vertrauenswürdigen Sicherheitszone eines Unternehmens Fuß gefasst hat.

Im August 2021 gelangte ein Hacker in den Besitz einer Datenbank mit über 50 Millionen aktuellen und potenziellen T-Mobile-Kunden und verkaufte diese, wie das Wall Street Journal berichtete. Noch schockierender war, dass diese ganze Situation durch zusätzliche proaktive Überwachung hätte vermieden werden können.

Der Hacker von T-Mobile nutzte verschiedene Techniken, um die äußeren Sicherheitsschichten zu überwinden, und hatte sich innerhalb einer Woche in die internen Netzwerke von T-Mobile eingearbeitet. Wäre jedoch nicht ein einziger unbeabsichtigt freigelegter und nicht authentifizierter Router gewesen, hätte diese Geschichte möglicherweise ganz anders ausgehen können.

Als Ingenieure, CISOs und IT-Manager konzentrieren wir unsere Aufmerksamkeit und Energie auf die potenziellen Gefahren, mit denen wir als Endbenutzer direkt in Berührung kommen (die Software, die auf Webservern läuft, das Betriebssystem, auf dem der Webserver läuft, und die Autorisierung und Authentifizierung, die für den Zugriff auf diese Systeme verwendet werden), und vergessen dabei oft die Dinge zwischen dem Internet und diesen öffentlich zugänglichen Geräten.

Die größten Schwachstellen eines Netzwerks sind die Bereiche, die am wenigsten sichtbar sind, und die Geräte, die sowohl die Zeit als auch der Mensch zu vergessen pflegen. Eine einfache Fehlkonfiguration kann dazu führen, dass eine Flotte von Switches versehentlich dem Internet ausgesetzt wird oder eine Router-Verwaltungsschnittstelle offen bleibt. Ein Fehler in einer Firewall-Regel kann eine Reihe von seriell verbundenen Out-of-Band-Geräten dem globalen Internet aussetzen oder sensible Dateisystemverzeichnisse der Welt preisgeben.

Censys wollte herausfinden, ob es sich bei dieser Art der Aufdeckung um einen seltenen, einmaligen Fund handelt oder um einen Hinweis auf ein größeres, unsichtbares Problem. Gibt es große Mengen von mit dem Internet verbundenen Geräten mit administrativen Befehlszeilenschnittstellen, die fälschlicherweise ohne Authentifizierung konfiguriert und eingesetzt wurden? Wenn wir in diese dunklen Ecken des Internets vordringen, die den neugierigen Augen der Standardüberwachungssysteme von Unternehmen entzogen sind, können wir eine Welt entdecken, in der man, wenn man eine allgemeine Vorstellung davon hat, wonach man sucht, mehr finden kann, als man jemals brauchte, um die harte Schale eines vermeintlich sicheren und privaten Netzes abzutragen.

Was ist das Problem?

Ziel dieser Untersuchung war es, nicht authentifizierte Dienste zu finden, die es Benutzern ermöglichen, ein Gerät aus der Ferne über Telnet zu verwalten. Solche Geräte könnten es einem Angreifer ermöglichen, seitlich in vertrauenswürdige Zonen innerhalb eines Netzwerks einzudringen, den Datenverkehr zu untersuchen und möglicherweise Sicherheitsrichtlinien zu ändern oder zu umgehen.

Wenn ein Client eine Verbindung zu einem Telnet-basierten Fernverwaltungsdienst herstellt, antwortet der Server in der Regel mit einer informativen Bannermeldung, gefolgt von einer Anmeldeaufforderung, die darauf wartet, dass sich der Client authentifiziert. Nach der Authentifizierung erstellt der Server eine interaktive Sitzung, in der der Client Befehle zur Ausführung auf dem Gerät eingeben kann.

Durch die Erstellung einer Reihe von Suchanfragen für Telnet-Banner, die keine Anmeldeaufforderung, aber Hinweise auf eine Shell-Eingabeaufforderung gegen Ende des Banners enthalten, kann man leicht zwischen falsch konfigurierten und nicht authentifizierten Diensten und Geräten mit einer ordnungsgemäßen Konfiguration unterscheiden.

Bigquery (Censys Unternehmensdatenkunden):

SELECT

host_identifier.ipv4,

svc.port,

autonomous_system.asn,

autonomous_system.name,

location.country_code,

SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner) AS banner,

FROM

censys-io.universal_internet_dataset.universal_internet_dataset,

UNNEST(services) AS svc

WHERE

DATE(snapshot_date) = '2021-12-01'

AND svc.telnet.banner IS NOT NULL

AND svc.service_name = "TELNET"

AND NOT REGEXP_CONTAINS(SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner), r'(?i).*(user|username|login as|user name|login|password|account).*?[:>]')

AND REGEXP_CONTAINS(SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner), r'(#|>|\$) ?$')

Search (Censys Kunden der Unternehmenssuche):

same_service(not services.telnet.banner: /.*([Uu]ser|[Uu]sername|[Ll]ogin as|[Uu]ser name|[Ll]ogin|[Pp]assword|[Aa]ccount).*?[:>]/ und services.telnet.banner=/.*(#|>|$) ?/)

Zum Zeitpunkt der Erstellung dieses Berichts stellte Censys fest, dass mehr als 17.000 mit dem Internet verbundene Dienste Anzeichen für ein aus der Ferne verwaltbares Gerät aufweisen, das keine Authentifizierung erfordert. Von Routern und Switches über Root-Shells und Debug-Konsolen bis hin zu esoterischen Job-Schedulern - wenn die Türen zum Königreich keine Schlösser haben, ist es trivial, sich einen ersten Zugang zu einem Netzwerk zu verschaffen.

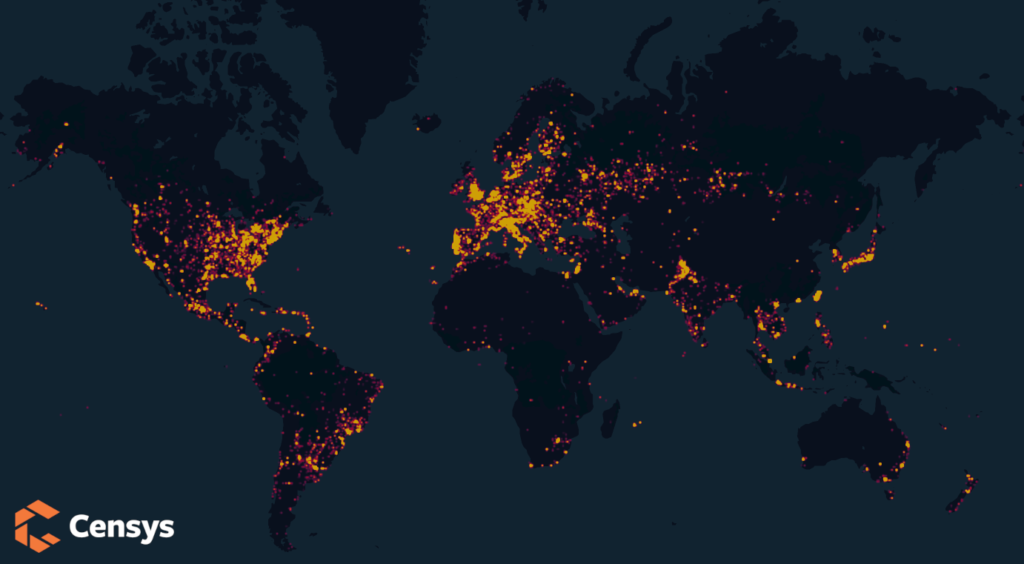

Die meisten dieser nicht authentifizierten Dienste befinden sich in China (mit 4.651 Diensten), Südkorea (mit 2.363 Diensten) und Israel (mit 1.816 Diensten), dicht gefolgt von den Vereinigten Staaten mit knapp 1.700 Ergebnissen.

Zusätzlich gab Censys jedem Ergebnis eine "geschätzte Berechtigungsstufe", die angibt, welche Zugriffsmöglichkeiten ein Angreifer hätte, sobald er mit dem Gerät verbunden ist. Diese Kategorisierung gibt dem Leser einen schnellen Überblick über die potenziellen Seitwärtsbewegungen eines Angreifers, sobald er mit dem fraglichen Dienst verbunden ist.

| GESCHÄTZTE PRIVILEGSTUFE |

BESCHREIBUNG |

SERVICE ZÄHLEN |

| ANONYMOUS |

Berechtigungsstufen auf Geräten, die nicht authentifiziert werden sollen, wie z. B. öffentliche Route-Server, MUDs und BBSs |

42 |

| ROOT |

Eine administrative Berechtigungsstufe wie der Konfigurationsmodus auf einem Router oder eine exponierte Root-Shell auf einem Server |

5,506 |

| BENUTZER |

Privilegstufe auf einem Gerät mit Zugriff auf Benutzerebene, z. B. ein Router, der sich nicht im Konfigurationsmodus befindet, oder eine Shell-Eingabeaufforderung, die einen Nicht-UID-Null-Benutzer anzeigt |

5,115 |

| DEBUG |

Eine Berechtigungsstufe, die für die Fehlersuche in einer bestimmten Funktion vorgesehen ist und normalerweise mit einer Shell mit eingeschränktem Zugriff verbunden ist |

1,460 |

| UNBEKANNT |

Eine Berechtigungsstufe auf einem Gerät mit Shell-ähnlichen Merkmalen, aber es waren nicht genügend Informationen verfügbar, um sie zu überprüfen |

6,300 |