Introduction

Lorsqu'on imagine une cyberattaque sophistiquée, on pense souvent à des événements tels que des exploits de type "zero-day", des rootkits personnalisés, des organisations criminelles et un talent pour l'ingénierie sociale. Cependant, le plus souvent, une attaque sophistiquée est une combinaison d'expérience technique, de beaucoup de patience, de persévérance et d'un peu de chance. Il s'agit essentiellement de trouver une aiguille dans la proverbiale botte de foin.

En matière de sécurité informatique et de sécurité des réseaux, on entend souvent dire que de nombreuses organisations, grandes ou petites, ont une coque extérieure dure et un intérieur mou et gluant. Un pirate aura plus de facilité à s'infiltrer dans l'ensemble d'un réseau s'il a déjà pris pied dans la zone de sécurité de confiance de l'entreprise.

En août 2021, un pirate informatique a obtenu et vendu une base de données de plus de 50 millions de clients actuels et potentiels de T-Mobile, comme l'a rapporté le Wall Street Journal. Ce qui est encore plus choquant, c'est que toute cette situation aurait pu être évitée grâce à une surveillance proactive supplémentaire.

En utilisant diverses techniques, le pirate de T-Mobile s'est attaqué aux couches extérieures de sécurité et, en l'espace d'une semaine, il s'est introduit dans les réseaux internes de T-Mobile. Toutefois, sans un routeur exposé involontairement et non authentifié, l'issue de cette histoire aurait pu être radicalement différente.

En tant qu'ingénieurs, RSSI et responsables informatiques, nous concentrons notre attention et notre énergie sur les risques potentiels avec lesquels, en tant qu'utilisateurs finaux, nous sommes directement en contact (le logiciel fonctionnant sur les serveurs web, le système d'exploitation fonctionnant sur le serveur web, et l'autorisation et l'authentification utilisées pour accéder à ces systèmes), en oubliant souvent ce qui se trouve entre l'internet et ces dispositifs en contact avec le public.

Les faiblesses les plus importantes d'un réseau sont les zones les moins visibles et les dispositifs que le temps et les humains ont tendance à oublier. Une simple erreur de configuration peut exposer par inadvertance un parc de commutateurs à l'internet ou laisser ouverte l'interface de gestion d'un routeur. Une erreur dans une règle de pare-feu peut exposer un ensemble de dispositifs hors bande connectés en série à l'internet mondial ou faire fuir des répertoires de systèmes de fichiers sensibles dans le monde entier.

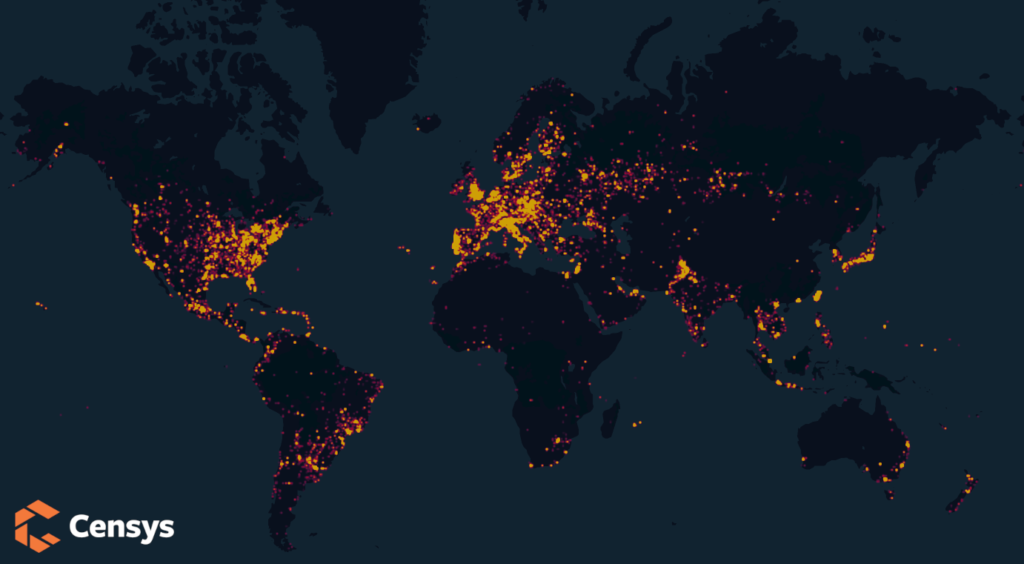

Censys a cherché à déterminer si ce type d'exposition était une rare découverte unique ou un indicateur d'un problème plus important et invisible. Existe-t-il de grandes quantités d'appareils connectés à l'internet et dotés d'interfaces de ligne de commande administrative qui ont été configurés par erreur et déployés sans authentification ? En fouillant dans ces recoins sombres de l'internet, à l'abri des regards indiscrets des systèmes de surveillance standard des entreprises, nous pouvons découvrir un monde où, si l'on a une idée générale de ce que l'on cherche, on peut être en mesure de trouver plus que ce dont on a jamais eu besoin pour commencer à ébrécher l'extérieur dur d'un réseau supposé sûr et privé.

Quel est le problème ?

Cette recherche visait à trouver des services non authentifiés qui permettent aux utilisateurs de gérer un appareil à distance via telnet. De tels dispositifs pourraient permettre à un attaquant de se déplacer latéralement dans les zones de confiance d'un réseau, d'inspecter le trafic et, éventuellement, de modifier ou de contourner les politiques de sécurité.

En règle générale, lorsqu'un client se connecte à un service de gestion distant basé sur telnet, le serveur répond par un message d'information suivi d'une invite de connexion qui attend que le client s'authentifie. Une fois authentifié, le serveur crée une session interactive au cours de laquelle le client peut émettre des commandes à exécuter sur l'appareil.

En construisant un ensemble de requêtes de recherche pour faire correspondre les bannières telnet qui ne contiennent pas d'invite de connexion mais qui ont des indications d'une invite shell vers la fin de la bannière, on peut facilement distinguer les services mal configurés et non authentifiés des dispositifs avec une configuration correcte.

Bigquery (Censys clients de données d'entreprise) :

SELECT

host_identifier.ipv4,

svc.port,

autonomous_system.asn,

autonomous_system.name,

location.country_code,

SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner) AS banner,

FROM

censys-io.universal_internet_dataset.universal_internet_dataset,

UNNEST(services) AS svc

WHERE

DATE(snapshot_date) = '2021-12-01'

AND svc.telnet.banner IS NOT NULL

AND svc.service_name = "TELNET"

AND NOT REGEXP_CONTAINS(SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner), r'(?i).*(user|username|login as|user name|login|password|account).*?[:>]')

AND REGEXP_CONTAINS(SAFE_CONVERT_BYTES_TO_STRING(svc.telnet.banner), r'(#|>|\$) ?$')

Search (Censys enterprise search customers) :

same_service(not services.telnet.banner : /.*([Uu]ser|[Uu]sername|[Ll]ogin as|[Uu]ser name|[Ll]ogin|[Pp]assword|[Aa]ccount).* ?[:>]/ et services.telnet.banner=/.*(#|>|$) ?/)

À l'heure où nous écrivons ces lignes, Censys a découvert que plus de 17 000 services connectés à l'internet présentaient des signes d'un dispositif gérable à distance qui ne nécessite pas d'authentification. Qu'il s'agisse de routeurs, de commutateurs, de "root shells", de consoles de débogage ou de planificateurs de tâches ésotériques, la capacité à s'introduire dans un réseau est triviale lorsque les portes du royaume n'ont pas de serrures.

La majorité de ces services non authentifiés sont géographiquement situés en Chine (avec 4 651 services), en Corée du Sud (avec 2 363 services) et en Israël (avec 1 816 services), suivis de près par les États-Unis avec un peu moins de 1 700 résultats.

En outre, Censys a attribué à chaque résultat un "niveau de privilège estimé", qui indique le niveau d'accès dont disposerait un pirate une fois connecté à l'appareil. Ce niveau de catégorisation donne au lecteur un résumé rapide des mouvements latéraux potentiels d'un attaquant une fois connecté au service en question.

| NIVEAU DE PRIVILÈGE ESTIMÉ |

DESCRIPTION |

SERVICE COUNT |

| ANONYMES |

Niveaux de privilèges sur les dispositifs censés être non authentifiés, tels que les serveurs d'itinéraires publics, les MUD et les BBS. |

42 |

| RACINE |

Un niveau de privilège administratif tel que le mode configuration sur un routeur ou un root-shell exposé sur un serveur. |

5,506 |

| UTILISATEUR |

Niveau de privilège sur un dispositif contenant un accès de niveau utilisateur, tel qu'un routeur qui n'est pas en mode configuration ou une invite shell indiquant un utilisateur dont l'UID n'est pas nul. |

5,115 |

| DEBUG |

Niveau de privilège destiné au débogage d'une fonction spécifique, généralement associé à un shell à accès limité. |

1,460 |

| INCONNU |

Un niveau de privilège sur un appareil présentant des caractéristiques similaires à celles d'un shell, mais les informations disponibles ne sont pas suffisantes pour le valider. |

6,300 |