Zusammenfassung

- Wir haben weitere 11 Hosts identifiziert, die eine Variante der ESXiArgs-Erpresserbriefsoftware aus dem Oktober 2022 zu haben scheinen, von denen nur einer das Lösegeld zu zahlen schien.

- Die neue Variante von ESXiArgs - mit verbesserter Verschlüsselung und ohne Bitcoin-Adressen in den Erpresserbriefen - ist nach wie vor die vorherrschende Variante und macht 95 % der derzeit beobachteten Infektionen aus.

- Wir haben eine einfache Sonde für das SLP-Protokoll entwickelt, um besser zu verstehen, auf wie vielen infizierten Hosts SLP läuft. Seit dem Einsatz der Sonde am 15. Februar haben wir beobachtet, dass nicht mehr als 9 % der infizierten Hosts pro Tag SLP ausführen.

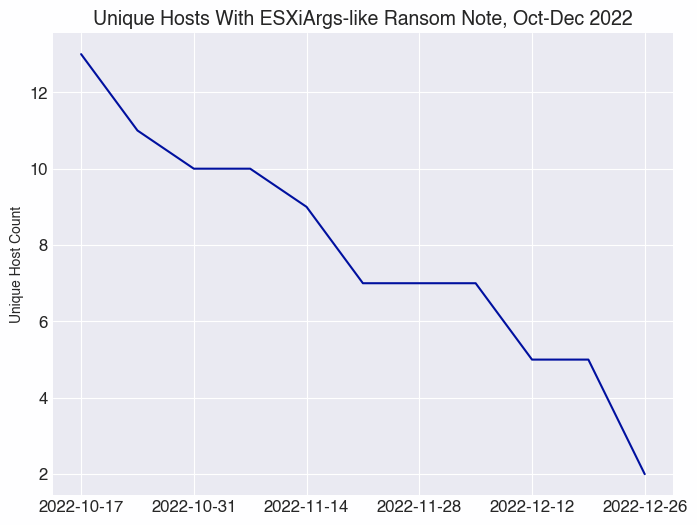

Letzte Woche entdeckten wir zwei potenzielle frühe Opfer von ESXiArgs(Host-A, Host-B), nachdem wir festgestellt hatten, dass sie die einzigen beiden Hosts mit der Erpresser-Notiz am 1. Februar und 31. Januar 2023 waren. Bei der manuellen Durchsuchung unserer Daten stellten wir fest, dass diese Hosts bereits seit Mitte Oktober 2022 eine Variante der Erpresser-Notiz hatten, aber wir waren neugierig, ob noch mehr Hosts vor dem Beginn der Kampagne im Februar 2023 betroffen waren.

Historischer Fußabdruck

Wir haben in allen unseren Internet-Scandaten wöchentliche Schnappschüsse bis zurück zum Januar 2022 durchsucht und weitere 11 Hosts mit der Erpresser-Notiz ab Oktober 2022 entdeckt. Damit haben wir insgesamt 13 einzelne Hosts mit einer Variante der Erpresserbotschaft vor der Kampagne Anfang Februar 2023 gefunden.

Host-A und Host-B werden beide beim französischen Cloud-Anbieter OVH gehostet, einem der autonomen Systeme, die am meisten von dieser Ransomware-Kampagne betroffen sind. Die autonomen Systeme der 13 im Oktober beobachteten Hosts sind wie folgt aufgeschlüsselt:

| Autonomes System Name |

Anzahl der infizierten Hosts, Oktober 2022 |

| OVH |

7 |

| HETZNER-AS |

4 |

| HZ-EU-AS, BG |

1 |

| AS-LUCKY Lucky Net Ltd, UA |

1 |

Host-A und Host-B sind die einzigen von uns beobachteten Hosts, die die Lösegeldforderung von Oktober 2022 bis Februar 2023, dem Beginn der jüngsten Kampagne, beibehielten.

| Land |

Anzahl der infizierten Hosts, Oktober 2022 |

| Frankreich |

4 |

| Deutschland |

3 |

| Polen |

3 |

| Ukraine |

1 |

| Finnland |

1 |

| Russland |

1 |

Frühe Lösegelder

In den Erpresserbriefen für diese 13 Hosts wurden insgesamt 10 verschiedene Bitcoin-Adressen verwendet, die alle mit dem Präfix "bc1" versehen sind, was auf Adressen im Bech32-Stil hinweist. Dies steht im Gegensatz zur Februar-Kampagne, bei der die meisten Adressen mit dem Präfix "1", der Legacy-Variante von Bitcoin-Adressen, versehen waren. Wir sind uns nicht sicher, warum sich die Adresstypen zwischen diesen frühen Lösegeldzahlungen und der Februar-Kampagne verschoben haben. Basierend auf den Daten eines Blockchain-Explorer-Tools scheint nur eine der Adressen (bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj) zu irgendeinem Zeitpunkt Zahlungen erhalten zu haben.

Die am 14. Oktober 2023 eingegangene Zahlung beläuft sich auf 1,08381000 BTC oder 25.696,74 USD, was einer Lösegeldforderung von 1,08739 auf dem Host 185.104.194[.]13 entsprechen könnte, da eine Lösegeldnotiz mit dieser Adresse und dem BTC-Betrag in unseren Daten vom 19. Oktober auftauchte, aber nicht zusammen mit der Lösegeldnotiz in der darauffolgenden Woche am 24. Oktober beobachtet wurde (zur Ansicht ist ein Enterprise-Konto auf Censys erforderlich; archivierte JSON-Rohdaten für diesen Host vom 19. Oktober finden Sie hier).

Alle beobachteten BTC-Adressen in 2022 Erpresserbriefen:

bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj*

bc1qumexs7v2qtu5sx54y4mgmefn698gh9qq8cu8sp

bc1q0thcm5cc25u2jj78njxx7e9sa7z2dhdu59d0cw

bc1q2lh5umwu7pgszg56s76x9hx948rrkhjxfkff4x

bc1q6n2xd3zg8lqvtk57g8dq9r60zhz0czz9q87uag

bc1qdcadgtv5d6kqdl70g9vgg7u3vkqvfy3kwz66qj

bc1qh0dmcpd56kpx53ca65mmdnapdz3qw8pqpevh8g

bc1qj8hc3744eu6f8nyxlyl0wuqcdqaa4gcnznv4px

bc1qkrgdmdj4faw8mn0nca089w0crwg8t5hm7fuqz0

bc1qx59nlts3g24xp2j0pwkl3klsf9ue0qcuegxrqe

*Ausschließliche Adresse für den Zahlungseingang.

Verfolgung von Original und neuen Varianten

Wenn wir über die "ursprüngliche" und die "neue" Variante von ESXiArgs sprechen, treffen wir die Unterscheidung anhand des Inhalts der Lösegeldforderung. Da unsere Scanner passiv sind, können wir selbst nichts über die auf einem bestimmten Host verwendete Verschlüsselungsmethode feststellen. Aufgrund von Berichten anderer Forscher können wir jedoch sagen, dass, wenn ein Host die "neue" Variante der Lösegeldforderung aufweist (d. h. keine Bitcoin-Adresse), es sehr wahrscheinlich ist, dass auch die Verschlüsselungsmethode zur "neuen" Variante gehört.

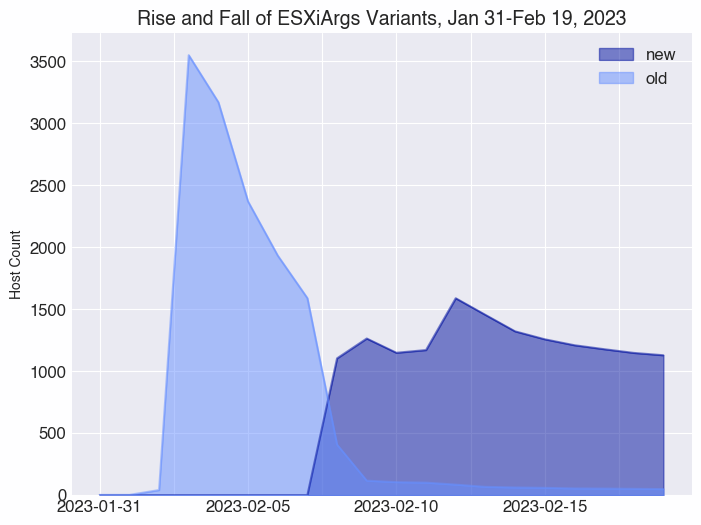

Seit dem 8. Februar haben wir eine dramatische Veränderung bei der vorherrschenden Variante von ESXiArgs-Infektionen beobachtet. Vor dem 8. Februar verwendete die "ursprüngliche" Ransomware eine Verschlüsselungsmethode, die durch das Entschlüsselungstool von CISA umgangen werden konnte, und sie enthielt Bitcoin-Adressen in den Lösegeldforderungen.

Am 8. Februar änderte der Akteur die Verschlüsselungsmethode und entfernte die Bitcoin-Adressen aus den Lösegeldzahlungen - offenbar als direkte Reaktion auf das Tool der CISA und der Forscher, die die Lösegeldzahlungen verfolgten.

Unser Snapshot vom 8. Februar zeigt, dass 73 % der infizierten Hosts an diesem Tag (unabhängig davon, ob es sich um neue oder "aktualisierte" Infektionen handelte) die neue Variante aufwiesen. Am 9. Februar waren es bereits 91 % aller infizierten Hosts.

Am 20. Februar 2023 schienen noch 49 Rechner mit der ursprünglichen Variante infiziert zu sein, die Bitcoin-Adressen in den Erpresserbriefen enthielt:

| Land |

Gesamtzahl der Hosts mit Originalvariante |

| Frankreich |

15 |

| Vereinigte Staaten |

12 |

| Vereinigtes Königreich |

4 |

| Deutschland |

4 |

| Kanada |

4 |

| Türkei |

3 |

| Taiwan |

3 |

| Singapur |

1 |

| Niederlande |

1 |

| Hongkong |

1 |

| Tschechische Republik |

1 |

Die Rolle von SLP in ESXiArgs

Frühe Berichte über ESXiArgs-Angriffe wiesen auf CVE-2021-21974 hin, eine Schwachstelle in SLP aus dem Februar 2021, als mögliche Erklärung dafür, wie Bedrohungsakteure Zugang zu den infizierten Hosts erhalten haben könnten. Es meldeten sich jedoch bald Opfer, die behaupteten, dass sie zum Zeitpunkt der Infektion kein SLP nutzten, was darauf hindeutet, dass mehr hinter der Geschichte stecken könnte. VMWare erklärt nun in seinen FAQ zu ESXiArgs, dass die in die Angriffe involvierten Schwachstellen weiterhin unklar sind.

Aufgrund der Fragen zur Rolle von SLP in dieser Kampagne haben wir eine einfache SLP-Sonde eingerichtet, mit der wir feststellen können, ob auf einem Host SLP läuft. Unsere Sonde wurde am 15. Februar eingesetzt, und seither haben wir Folgendes beobachtet:

| Datum |

Anzahl der infizierten Hosts

Laufende SLP |

Prozentsatz der infizierten Wirte

SLP läuft |

| 2023-02-15 |

69* |

5% |

| 2023-02-16 |

102 |

8% |

| 2023-02-17 |

114 |

9.2% |

| 2023-02-18 |

116 |

9.6% |

| 2023-02-19 |

113 |

9.5% |

| 2023-02-20 |

106 |

9.2% |

| 2023-02-21 |

102 |

9.1% |

*Diese niedrigere Zahl lässt sich möglicherweise dadurch erklären, dass wir die Sonde erst am 15. Februar 2023 einführen.

Angesichts der relativ geringen Anzahl infizierter Hosts, auf denen auch SLP zu laufen scheint, halten wir es für wahrscheinlich, dass bei diesen Angriffen andere Schwachstellen oder Zugriffsmethoden eine Rolle spielen.

Sie können ESXiArgs-Infektionen weiterhin auf unserem Dashboard überwachen.