Résumé

- Nous avons identifié 11 hôtes supplémentaires qui semblent avoir une variante de la note de rançon ESXiArgs datant d'octobre 2022, dont un seul semble avoir payé la rançon.

- La nouvelle variante d'ESXiArgs - avec un chiffrement amélioré et sans adresse Bitcoin dans les notes de rançon - reste la variante dominante, représentant 95 % des infections actuellement observées.

- Nous avons développé une simple sonde pour le protocole SLP afin de mieux comprendre combien d'hôtes infectés exécutent ce protocole. Depuis le déploiement de la sonde le 15 février, nous n'avons pas observé plus de 9 % d'hôtes infectés exécutant le protocole SLP chaque jour.

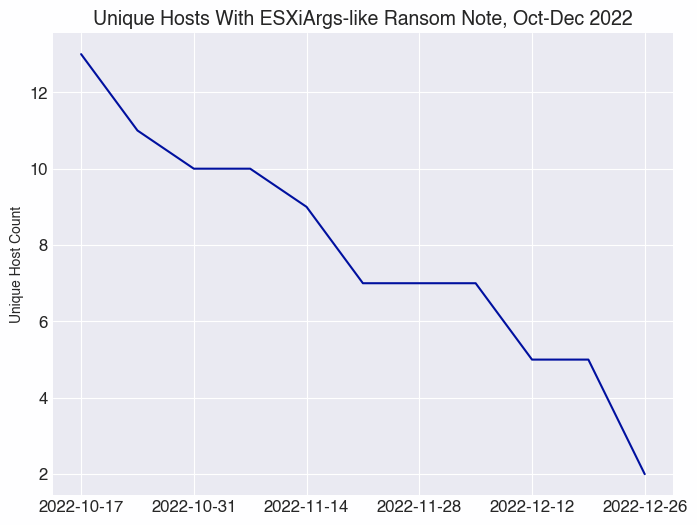

La semaine dernière, nous avons découvert deux premières victimes potentielles d'ESXiArgs(Host-A, Host-B) après avoir remarqué qu'il s'agissait des deux seuls hôtes avec la note de rançon le 1er février et le 31 janvier 2023. En recherchant manuellement nos données, nous avons déterminé qu'ils avaient une variante du message de rançon depuis la mi-octobre 2022, mais nous étions curieux de savoir si d'autres hôtes avaient été touchés avant la montée en puissance de la campagne de février 2023.

Empreinte historique

Nous avons recherché des instantanés hebdomadaires remontant à janvier 2022 dans l'ensemble de nos données d'analyse Internet et avons découvert 11 hôtes supplémentaires avec le message de rançon à partir d'octobre 2022. Cela nous amène à un total de 13 hôtes uniques avec une variante du message de rançon avant la campagne de début février 2023.

L'hôte A et l'hôte B sont tous deux hébergés chez le fournisseur de cloud français OVH, l'un des systèmes autonomes les plus touchés par cette campagne de ransomware. La répartition des systèmes autonomes des 13 hôtes observés en octobre est la suivante :

| Nom du système autonome |

Nombre d'hôtes infectés, octobre 2022 |

| OVH |

7 |

| HETZNER-AS |

4 |

| HZ-EU-AS, BG |

1 |

| AS-LUCKY Lucky Net Ltd, UA |

1 |

Host-A et Host-B sont les seuls hôtes que nous avons observés à avoir conservé la demande de rançon d'octobre 2022 à février 2023, date du début de la campagne la plus récente.

| Pays |

Nombre d'hôtes infectés, octobre 2022 |

| France |

4 |

| Allemagne |

3 |

| Pologne |

3 |

| Ukraine |

1 |

| Finlande |

1 |

| Russie |

1 |

Les premiers rançonnements

Au total, 10 adresses Bitcoin distinctes ont été utilisées dans les notes de rançon pour ces 13 hôtes, toutes précédées de "bc1", ce qui indique des adresses de type Bech32. Cela contraste avec la campagne de février, où la majorité des adresses étaient préfixées par "1", la variante Legacy des adresses Bitcoin. Nous ne savons pas exactement pourquoi il y a eu un changement dans les types d'adresses entre ces premiers rançongiciels et la campagne de février. D'après les données fournies par un outil d'exploration de la blockchain, une seule des adresses (bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj) semble avoir fait l'objet d'un paiement à un moment donné.

Le paiement reçu le 14 octobre 2023 s'élève à 1,08381000 BTC, soit 25 696,74 USD, ce qui peut correspondre à une demande de rançon de 1,08739 sur l'hôte 185.104.194[.]13, car une note de rançon avec cette adresse et ce montant en BTC est apparue dans nos données du 19 octobre, mais n'a pas été observée avec la note de rançon la semaine suivante, le 24 octobre (il faut un compte Censys pour l'afficher ; les données JSON brutes archivées pour cet hôte le 19 octobre se trouvent ici).

Toutes les adresses BTC observées dans 2022 notes de rançon :

bc1q46zs36ey53lem5qv2pryumtmdtmtr352fdk4pj*

bc1qumexs7v2qtu5sx54y4mgmefn698gh9qq8cu8sp

bc1q0thcm5cc25u2jj78njxx7e9sa7z2dhdu59d0cw

bc1q2lh5umwu7pgszg56s76x9hx948rrkhjxfkff4x

bc1q6n2xd3zg8lqvtk57g8dq9r60zhz0czz9q87uag

bc1qdcadgtv5d6kqdl70g9vgg7u3vkqvfy3kwz66qj

bc1qh0dmcpd56kpx53ca65mmdnapdz3qw8pqpevh8g

bc1qj8hc3744eu6f8nyxlyl0wuqcdqaa4gcnznv4px

bc1qkrgdmdj4faw8mn0nca089w0crwg8t5hm7fuqz0

bc1qx59nlts3g24xp2j0pwkl3klsf9ue0qcuegxrqe

*Seule adresse pour recevoir le paiement.

Suivi des variantes originales et nouvelles

Lorsque nous parlons des variantes "originales" et "nouvelles" d'ESXiArgs, nous faisons la distinction sur la base du contenu de la note de rançon. Nos scanners étant passifs, nous ne sommes pas en mesure de déterminer nous-mêmes la méthode de chiffrement utilisée sur un hôte donné. Toutefois, sur la base des rapports d'autres chercheurs, nous sommes en mesure d'affirmer que si un hôte présente la "nouvelle" variante de la note de rançon (c'est-à-dire sans adresse Bitcoin), il est très probable que la méthode de chiffrement soit également de la "nouvelle" variante.

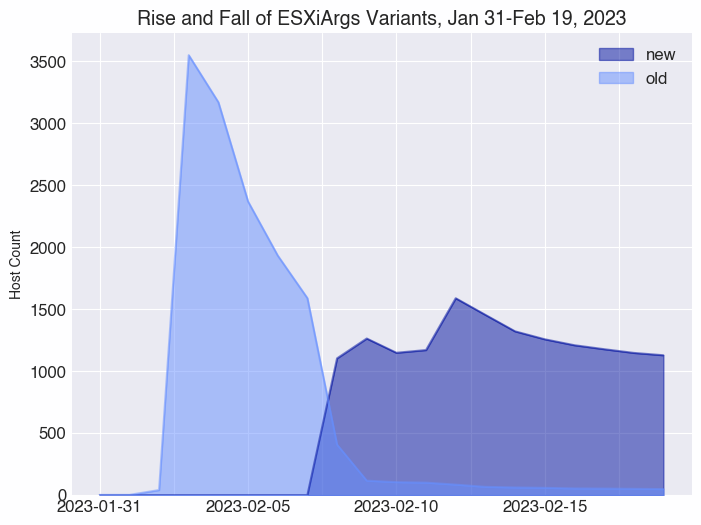

Depuis le 8 février, nous avons observé un changement radical dans la variante dominante des infections par ESXiArgs. Avant le 8 février, le ransomware "original" utilisait une méthode de chiffrement qui pouvait être contournée par l'outil de décryptage de la CISA et incluait des adresses Bitcoin dans les notes de rançon.

Le 8 février, apparemment en réponse directe à l'outil de la CISA et aux chercheurs qui suivent les paiements de rançon, l'acteur a modifié la méthode de chiffrement et supprimé les adresses Bitcoin des notes de rançon.

Notre instantané du 8 février indique que 73 % des hôtes infectés ce jour-là (qu'il s'agisse de nouvelles infections ou d'infections "mises à jour") présentaient la nouvelle variante. Le 9 février, ce chiffre est passé à 91 % de tous les hôtes infectés.

Au 20 février 2023, 49 hôtes semblaient toujours infectés par la variante originale qui incluait des adresses Bitcoin dans les notes de rançon :

| Pays |

Nombre total d'hôtes avec la variante originale |

| France |

15 |

| États-Unis |

12 |

| Royaume-Uni |

4 |

| Allemagne |

4 |

| Canada |

4 |

| Turquie |

3 |

| Taïwan |

3 |

| Singapour |

1 |

| Pays-Bas |

1 |

| Hong Kong |

1 |

| Tchécoslovaquie |

1 |

Rôle de SLP dans ESXiArgs

Les premiers rapports sur les attaques ESXiArgs faisaient état de CVE-2021-21974, une vulnérabilité dans SLP datant de février 2021, comme explication possible de la façon dont les acteurs de la menace ont pu accéder aux hôtes infectés. Cependant, les victimes qui ont affirmé qu'elles n'utilisaient pas SLP au moment de l'infection se sont rapidement manifestées, ce qui laisse penser que l'histoire n'est pas tout à fait exacte. VMWare indique maintenant dans sa FAQ sur ESXiArgs que les vulnérabilités impliquées dans les attaques restent floues.

Suite aux questions concernant le rôle de SLP dans cette campagne, nous avons déployé une simple sonde SLP qui nous permet de déterminer si un hôte exécute SLP. Notre sonde a été déployée le 15 février et depuis, nous avons observé les éléments suivants :

| Date |

Nombre d'hôtes infectés

Exécution du SLP |

Pourcentage d'hôtes infectés

Exécution du SLP |

| 2023-02-15 |

69* |

5% |

| 2023-02-16 |

102 |

8% |

| 2023-02-17 |

114 |

9.2% |

| 2023-02-18 |

116 |

9.6% |

| 2023-02-19 |

113 |

9.5% |

| 2023-02-20 |

106 |

9.2% |

| 2023-02-21 |

102 |

9.1% |

*Ce chiffre inférieur peut s'expliquer par le fait que nous avons déployé la sonde le 15 février 2023.

Étant donné le nombre relativement faible d'hôtes infectés qui semblent également utiliser SLP, nous pensons qu'il est probable que d'autres vulnérabilités ou méthodes d'accès soient impliquées dans ces attaques.

Vous pouvez continuer à surveiller les infections ESXiArgs sur notre tableau de bord.