Datum der Offenlegung: Oktober 2, 2024

CVE-2024-9441 ist eine OS-Befehlsinjektionsschwachstelle, die die Linear eMerge e3-Serie bis Version 1.00-07 betrifft. Wenn sie ausgenutzt wird, kann ein entfernter und nicht authentifizierter Angreifer beliebige Betriebssystembefehle über die login_id Parameter ausführen, wenn er die Funktion passwort_vergessen Funktion über HTTP aufrufen.

Linear eMerge ist eine browserbasierte Zugangskontrollplattform zur Verwaltung und Sicherung physischer Zugangspunkte in Unternehmen. Das System ermöglicht es Administratoren, Zugangsberechtigungen zu kontrollieren, Zugangsaktivitäten zu überwachen und Berichte zu erstellen.

The Flax Typhoon botnet, among other botnets linked to state-sponsored activities in China, has a history of targeting this device by exploiting the older command injection vulnerability CVE-2019-7256 in versions <=1.00-06. While the newer CVE-2024-9441 is not currently actively exploited, device owners are advised to take measures to harden their systems.

Wenn die eMerge e3-Serie mit dem öffentlichen Internet verbunden ist, bietet sie ein webbasiertes Anmeldeportal. Diese Schnittstelle ist für autorisiertes Personal gedacht, das aus der Ferne auf das System zugreifen kann. Wenn diese Schnittstelle nicht ordnungsgemäß gesichert ist, kann sie von unbefugten Benutzern ausgenutzt werden. Um den Zugriff auf das Webportal der eMerge e3-Serie zu sichern, sollten die Benutzer den Zugriff nur auf interne Netzwerke oder VPNs beschränken, den Zugriff auf das öffentliche Internet deaktivieren und bei Bedarf eine mehrstufige Authentifizierung für den Fernzugriff durchsetzen.

Freigestellte lineare eMerge-Webschnittstelle

Freigestellte lineare eMerge-Webschnittstelle

| Feld |

Einzelheiten |

| CVE-ID |

CVE-2024-9441 - CVSS 9.8 (Kritisch) zugewiesen von VulnCheck |

| Schwachstelle Beschreibung |

Die Linear eMerge e3-Serie bis Version 1.00-07 ist anfällig für eine OS-Befehlsinjektionsschwachstelle. Ein entfernter und nicht-authentifizierter Angreifer kann beliebige Betriebssystembefehle über die login_id Parameter ausführen, wenn er die Funktion Kennwort vergessen Funktion über HTTP aufrufen. |

| Datum der Offenlegung |

2. Oktober 2024 |

| Betroffene Vermögenswerte |

login_id Parameter beim Aufruf der Funktion passwort vergessen Funktion über HTTP aufruft. |

| Anfällige Software-Versionen |

Versionen bis 1.00-07 |

| PoC verfügbar? |

Ja, diese Hinweis von SSD Secure Disclosure beschreibt, wie die Sicherheitslücke ausgenutzt werden kann. VulnCheck hat auch einen PoC veröffentlicht. |

| Verwertungsstatus |

Dasselbe Gerät wurde zuvor vom Flax Typhoon-Botnet über ältere Schwachstellen wie CVE-2019-7256angegriffen, aber diese CVE-2024-9441 ist jedoch zum Zeitpunkt der Erstellung dieses Berichts weder in der CISA-Liste der bekannten Sicherheitslücken noch in GreyNoise aufgeführt. |

| Patch-Status |

Zum Zeitpunkt der Erstellung dieses Artikels ist kein Patch für dieses CVE verfügbar. In Ermangelung eines Patches wird empfohlen, die betroffenen Geräte zu isolieren oder offline zu nehmen, eine Netzwerksegmentierung zu implementieren, um den Zugriff auf nicht autorisiertes Personal zu beschränken, oder Überwachungslösungen zu verwenden, um ungewöhnliche Aktivitäten zu erkennen. |

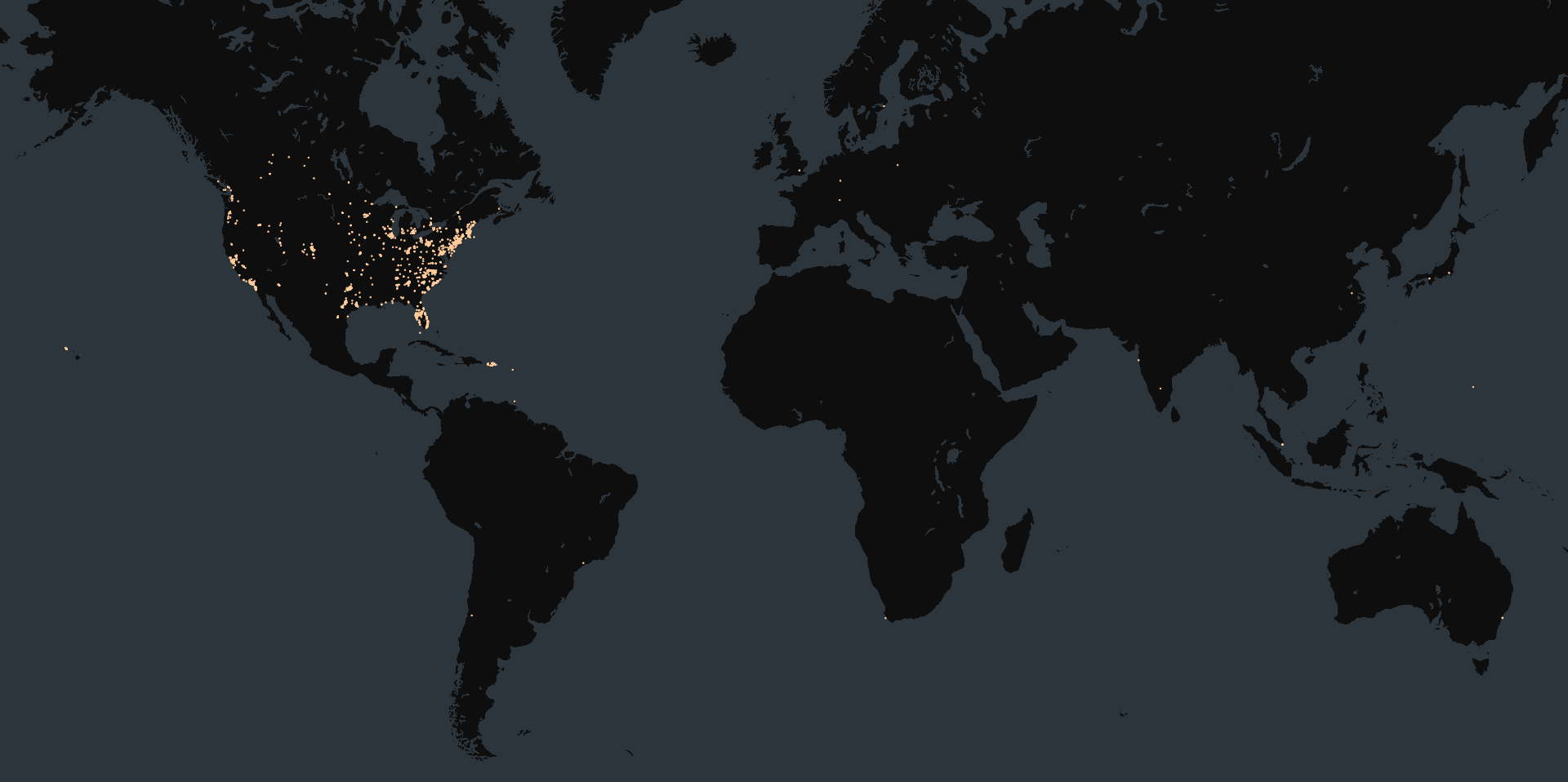

Censys Blickwinkel

Zum Zeitpunkt der Erstellung dieses Berichts beobachtete Censys 2,706 exponierte lineare eMerge-Webportale der e3-Serie online, wobei Honeypots herausgefiltert wurden. Die überwiegende Mehrheit davon (95 %) befindet sich in den Vereinigten Staaten. Censys beobachtete, dass etwa 22 % der exponierten Instanzen mit Comcast (ASN 7922) verbunden sind. Beachten Sie, dass nicht alle dieser Instanzen unbedingt anfällig sind, da keine spezifischen Geräteversionen verfügbar sind.

Karte der exponierten Linear eMerge e3-Series Instanzen:

Censys Search Abfrage:

services.software: (vendor="Linear" and product="eMerge")

Censys ASM-Abfrage:

host.services.software.vendor="Linear" AND host.services.software.product="eMerge"

Referenzen