Fecha de divulgación: 2 de octubre de 2024

CVE-2024-9441 es una vulnerabilidad de inyección de comandos del sistema operativo que afecta a Linear eMerge e3-Series hasta la versión 1.00-07. Si se explota, un atacante remoto y no autenticado puede ejecutar comandos arbitrarios del sistema operativo a través de la directiva login_id al invocar el comando contraseña_olvidada a través de HTTP.

Linear eMerge es una plataforma de control de accesos basada en navegador diseñada para gestionar y proteger los puntos de entrada físicos dentro de las organizaciones. El sistema permite a los administradores controlar los permisos de acceso, supervisar las actividades de entrada y generar informes.

The Flax Typhoon botnet, among other botnets linked to state-sponsored activities in China, has a history of targeting this device by exploiting the older command injection vulnerability CVE-2019-7256 in versions <=1.00-06. While the newer CVE-2024-9441 is not currently actively exploited, device owners are advised to take measures to harden their systems.

Cuando se expone a la Internet pública, la serie eMerge e3 presenta un portal de inicio de sesión basado en la Web. Esta interfaz está pensada para que el personal autorizado acceda al sistema de forma remota. Si no se protege adecuadamente, esta exposición puede ser aprovechada por usuarios no autorizados. Para proteger el acceso al portal web de la serie eMerge e3, los usuarios deben restringir el acceso únicamente a redes internas o VPN, desactivar la exposición pública a Internet y aplicar la autenticación multifactor para el acceso remoto si es necesario.

Interfaz web Linear eMerge expuesta

Interfaz web Linear eMerge expuesta

| Campo |

Detalles |

| CVE-ID |

CVE-2024-9441 - CVSS 9.8 (Crítico) asignado por VulnCheck |

| Descripción de la vulnerabilidad |

Linear eMerge e3-Series hasta la versión 1.00-07 es vulnerable a una vulnerabilidad de inyección de comandos del sistema operativo. Un atacante remoto y no autenticado puede ejecutar comandos arbitrarios del sistema operativo a través de la secuencia de comandos login_id al invocar el comando contraseña_olvidada a través de HTTP. |

| Fecha de divulgación |

2 de octubre de 2024 |

| Activos afectados |

login_id al invocar el método contraseña_olvidada a través de HTTP. |

| Versiones de software vulnerables |

Versiones hasta 1.00-07 |

| ¿PoC disponible? |

Sí, esta aviso de SSD Secure Disclosure detalla cómo se puede explotar la vulnerabilidad. VulnCheck también ha publicado un PoC. |

| Estado de explotación |

El mismo dispositivo fue previamente objetivo de la botnet Flax Typhoon utilizando vulnerabilidades más antiguas como CVE-2019-7256pero esta CVE-2024-9441 no ha aparecido en la lista de vulnerabilidades explotadas conocidas de CISA ni en GreyNoise en el momento de escribir este artículo. |

| Estado del parche |

En el momento de escribir estas líneas, no hay parche disponible para esta CVE. En ausencia de un parche, se recomienda que los usuarios aíslen o desconecten los dispositivos afectados, implementen la segmentación de red para restringir el acceso a personal no autorizado o utilicen soluciones de monitorización para detectar actividad inusual. |

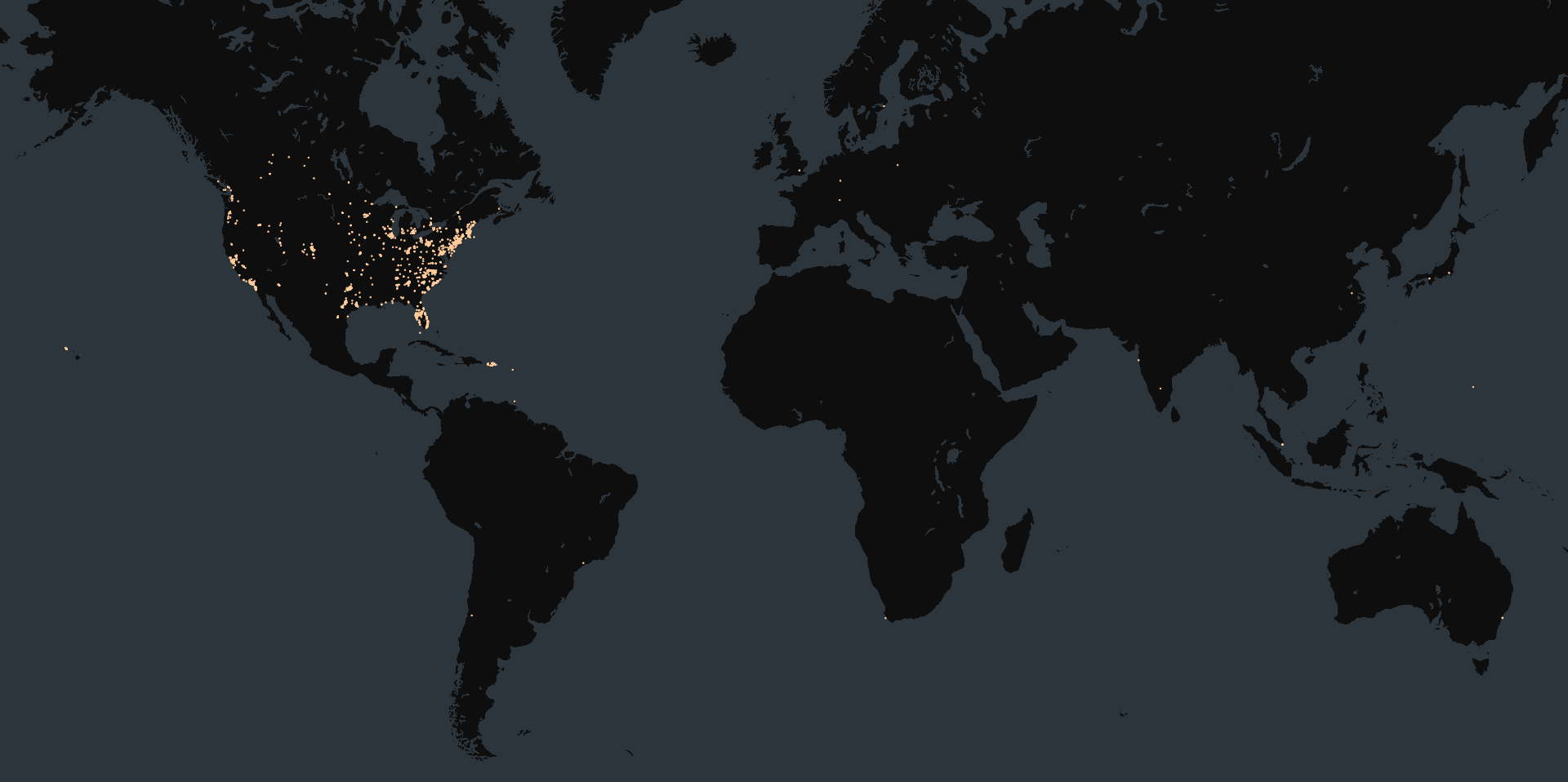

Censys Perspectiva

En el momento de redactar este informe, Censys observó 2,706 portales web Linear eMerge e3-Series expuestos en línea, filtrando los honeypots. La gran mayoría de ellos (95%) están geolocalizados en Estados Unidos. Censys observó que alrededor del 22% de las instancias expuestas estaban asociadas a Comcast (ASN 7922). Nótese que no todos ellos son necesariamente vulnerables, ya que no se dispone de las versiones específicas de los dispositivos.

Mapa de instancias Linear eMerge e3-Series expuestas:

Censys Consulta de búsqueda:

services.software: (vendor="Linear" and product="eMerge")

Censys Consulta ASM:

host.services.software.vendor="Linear" AND host.services.software.product="eMerge"

Referencias