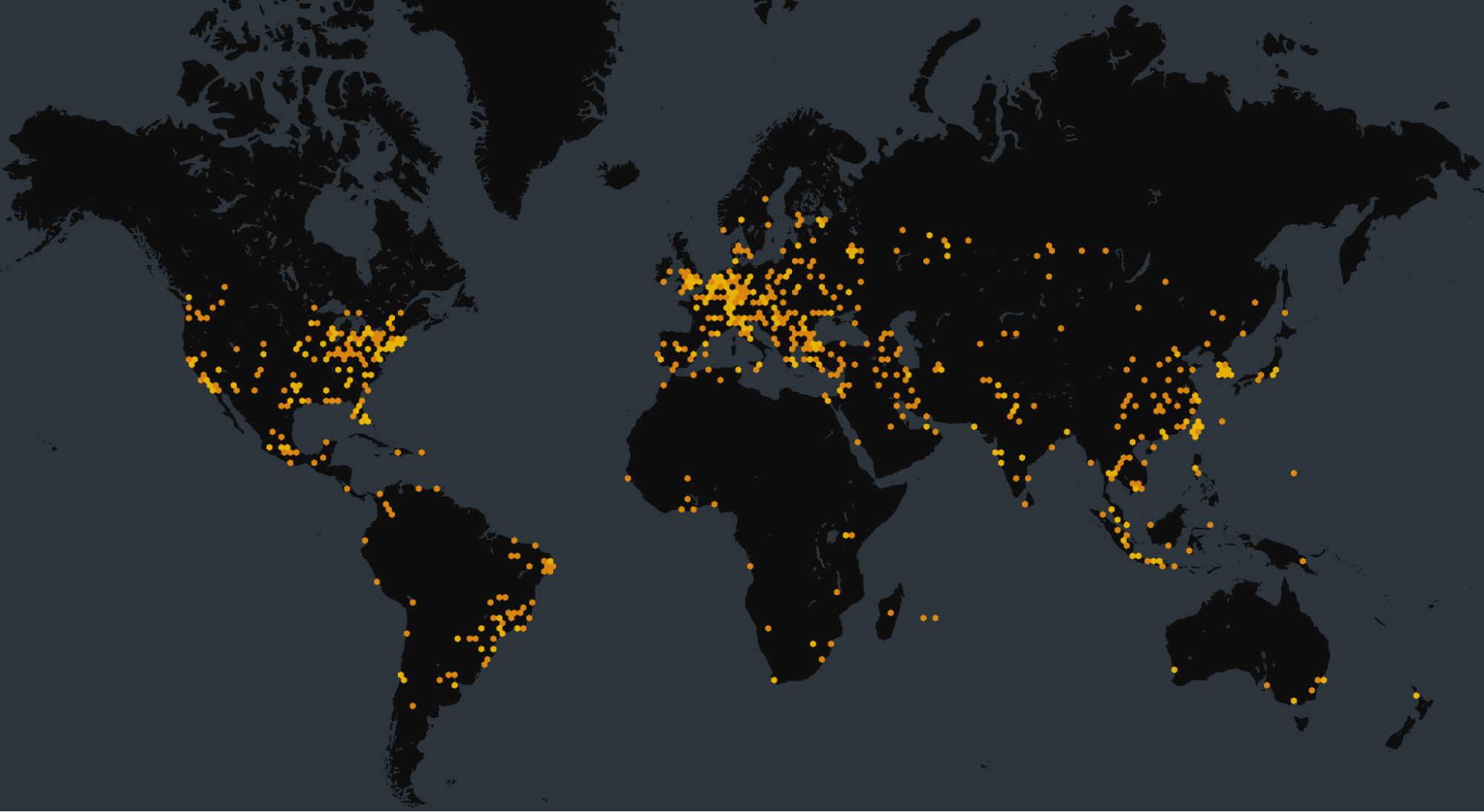

VMWare vCenter (web-ui) Hosts im Internet

CVE-2023-34048(VMSA-2023-0023) ist eine VMWare vCenter-Schwachstelle in der Implementierung des DCERPC-Protokolls, das in VMWare vSphere- und Cloud Foundation-Produkten vorhanden ist. Es wurden nicht viele Details über die tatsächliche Schwachstelle veröffentlicht, aber es wurde berichtet, dass jede einzelne Version von vSphere außer der neuesten anfällig ist.

Zum Zeitpunkt der Erstellung dieses Berichts sind weder öffentliche Exploits verfügbar, noch hat es eine Massen-Hacking-Kampagne gegeben, aber es gibt einen Bericht von Mandiant , der besagt, dass diese Sicherheitslücke in einem gezielten Angriff genutzt wurde. Außerdem heißt es, dass eine hochentwickelte Spionagegruppe aus China diese Schwachstelle seit Ende 2021 ausnutzt.

Censys Search Abfragen:

Censys ASM-Abfragen:

- VMWare vCenter: host.services: (software.vendor: vmware und software.product: vcenter) oder (web_entity.instances.software.vendor: vmware und web_entity.instances.software.product: center)

- VMWare vCenter mit DCERPC: (host.services: (software.vendor: vmware und software.product: vcenter)) und host.services.service_name=DCERPC

VMWare hat mit einem aktualisierten Hinweis in ihrem Advisory zu VMSA-2023-0023 bestätigt, dass sie "bestätigt haben, dass die Ausnutzung von CVE-2023-34048 in freier Wildbahn aufgetreten ist". Mandiant hat daraufhin einen kurzen Beitrag verfasst, in dem die Methodik dieser "hochentwickelten" Angreifer beschrieben wird, die ihrer Meinung nach in direktem Zusammenhang mit CVE-2023-34048 steht.

"Die Analyse des Core-Dumps von "vmdird" durch Mandiant und VMware Product Security ergab, dass der Prozessabsturz eng mit der Ausnutzung von CVE-2023-34048 zusammenhängt, der im Oktober 2023 gepatchten Out-of-Bounds-Write-Schwachstelle von vCenter in der Implementierung des DCE/RPC-Protokolls, die eine unautorisierte Remote-Befehlsausführung auf anfälligen Systemen ermöglicht. - Mandiant

Hinweis: "vmdird", auch bekannt als VMWare Directory Service, interagiert offenbar auf irgendeine Weise direkt mit der anfälligen DCERPC-Implementierung. Allerdings sind die Details derzeit unklar.

Diese Gruppe mit dem Codenamen UNC3886 war bereits im Juni 2023 für verschiedene Angriffe auf VMWare ESXi bekannt, und es hat sich herausgestellt, dass sie jetzt eine Schwachstelle ausnutzen, für die noch kein öffentlicher Proof-of-Concept-Exploit veröffentlicht wurde.

Während Censys Einblicke in die Hosts mit VMWare vCenter hat, auf denen die Webadministrationsschnittstelle läuft, liegt das zugrundeliegende Problem in der Implementierung von DCERPC, einem völlig anderen Protokoll außerhalb von HTTP, das üblicherweise auf TCP-Port 135 zu finden ist.

Zum Zeitpunkt der Erstellung dieses Dokuments hat Censys ca. 3.541 Hosts beobachtet , auf denen der vCenter-Webadministrationsdienst ausgeführt wurde; davon hatten nur 293 Hosts (8,2 %) den DCERPC-Dienst auf derselben öffentlichen Netzwerkschnittstelle auf dem Standardport (TCP/135)ausgeführt.

Nur weil DCERPC auf demselben Host wie die vCenter-Webschnittstelle ausgeführt wird, bedeutet dies nicht, dass sie für diesen Angriff anfällig ist. Censys hat keinen Einblick in die spezifischen Versionen der ausgeführten Dienste, und wir wissen auch nicht, ob die beobachtete DCERPC-Implementierung die VMWare-Implementierung ist (die vCenter-Schnittstelle kann sich hinter einem Proxy auf einem Host befinden, auf dem eine andere DCERPC-Implementierung ausgeführt wird; wir haben keine Möglichkeit, diese Arten von Konfigurationen zu unterscheiden).

Wenn andererseits ein Host DCERPC öffentlich ausführt, aber keine dem Internet zugängliche vCenter-Webadministrationsschnittstelle hat, können wir nicht erkennen, ob der DCERPC-Dienst mit einem zugrunde liegenden VMWare-System interagiert.

|

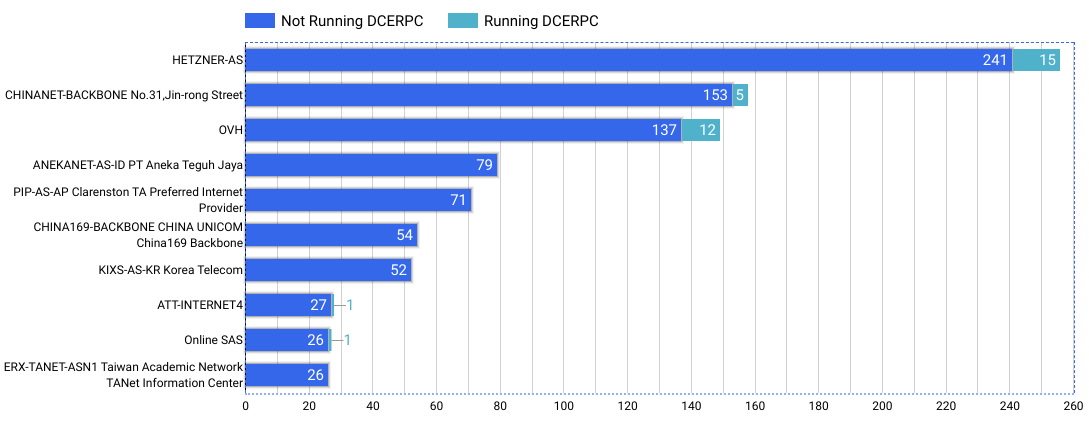

| Die 10 wichtigsten VMWare vCenter-Dienste nach Autonomem System |

| Autonomes System |

vCenter-Hosts, auf denen DCERPC nicht läuft |

vCenter-Hosts, auf denen DCERPC läuft |

Hosts insgesamt |

| HETZNER-AS |

241 |

15 |

256 |

| CHINANET-BACKBONE |

153 |

5 |

158 |

| OVH |

137 |

12 |

149 |

| ANEKANET-AS-ID |

79 |

0 |

79 |

| PIP-AS-AP |

71 |

0 |

71 |

| CHINA169-RÜCKGRAT |

54 |

0 |

54 |

| KIXS-AS-KR |

52 |

0 |

52 |

| ATT-INTERNET4 |

27 |

1 |

28 |

| SAS online |

26 |

1 |

27 |

| ERX-TANET-ASN1 |

26 |

0 |

26 |

|

In den obigen Kennzahlen ist zu erkennen, dass die üblichen Verdächtigen wie Amazon AWS und Microsoft Azure nicht einmal im Rennen sind. Die Gefährdung scheint hier auf Telekommunikationsanbieter und SOHO-ISPs wie AT&T Internet beschränkt zu sein. Wie bereits angedeutet, führt nur ein Bruchteil der Hosts, auf denen das vCenter-Webinterface läuft, auch einen DCERPC-Dienst auf TCP-Port 135 aus.

|

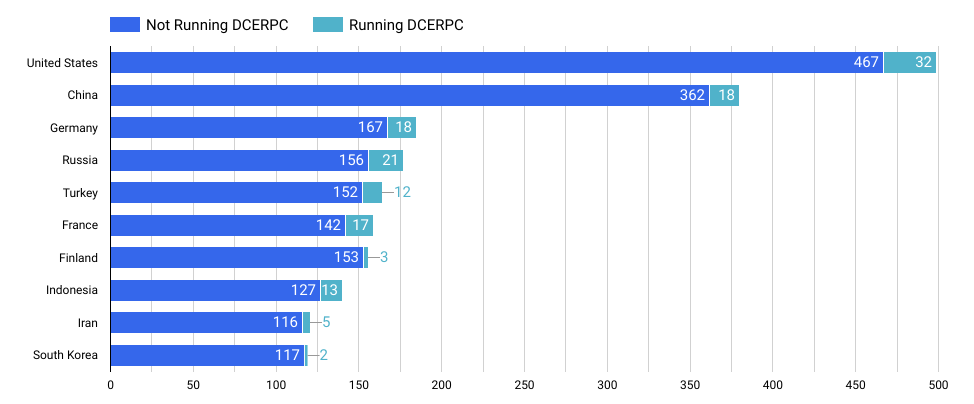

| Land |

vCenter-Hosts, auf denen DCERPC nicht läuft |

vCenter-Hosts, auf denen DCERPC läuft |

Hosts insgesamt |

| Vereinigte Staaten |

467 |

32 |

499 |

| China |

362 |

18 |

380 |

| Deutschland |

167 |

18 |

185 |

| Russland |

156 |

21 |

177 |

| Türkei |

152 |

12 |

164 |

| Frankreich |

142 |

17 |

159 |

| Finnland |

153 |

3 |

156 |

| Indonesien |

127 |

13 |

140 |

| Iran |

116 |

5 |

121 |

| Südkorea |

117 |

2 |

119 |

|

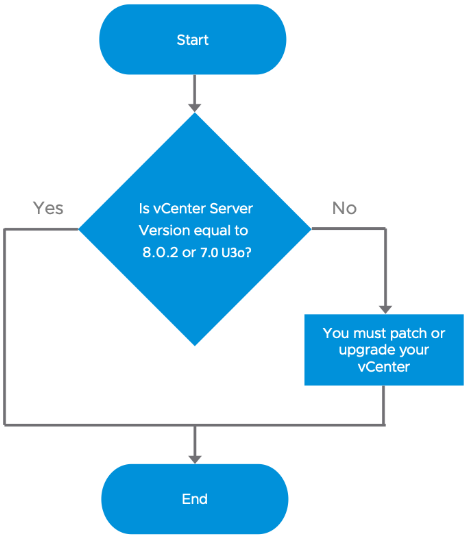

VMWare hat dieses hilfreiche Zustandsdiagramm veröffentlicht, mit dem Anwender überprüfen können, ob sie für diese spezielle Sicherheitslücke anfällig sind.

Zusammenfassend lässt sich sagen, dass die Installation von vCenter gepatcht werden muss, wenn Sie eine Version von VMWare vCenter Server vor oder gleich 8.0.2 oder 7.0 U3o verwenden. VMWare weist in seinen FAQ auch darauf hin, dass Sie von dieser Sicherheitslücke betroffen sind, wenn Sie eine beliebige Version von vSphere mit Ausnahme der neuesten Updates (6.5, 6.7, 7.0 oder 8.0) verwenden.