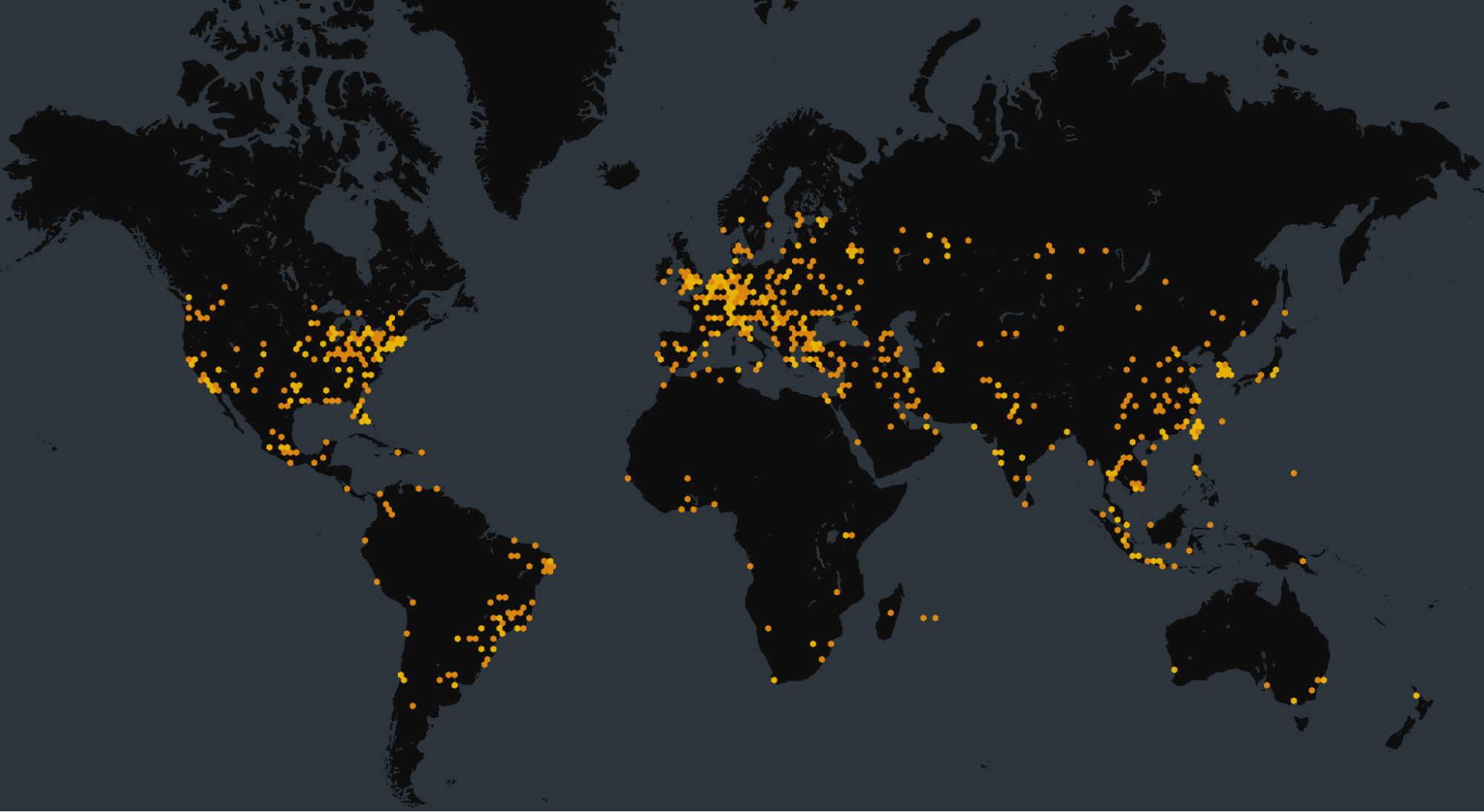

VMWare vCenter (web-ui) hosts en Internet

CVE-2023-34048(VMSA-2023-0023) es una vulnerabilidad de VMWare vCenter en su implementación del protocolo DCERPC, presente en los productos VMWare vSphere y Cloud Foundation. No se han publicado muchos detalles sobre la vulnerabilidad real, pero se ha informado de que todas las versiones de vSphere, excepto la última, son vulnerables.

En el momento de escribir esto, no hay exploits públicos disponibles, ni ha habido una campaña de hacking masiva, pero ha habido un informe de Mandiant que afirma que esta vulnerabilidad se ha utilizado en un ataque dirigido. También afirman que un grupo de espionaje avanzado de China lleva utilizando esta vulnerabilidad desde finales de 2021.

Censys Consultas de búsqueda:

Censys Consultas ASM:

- VMWare vCenter: host.services: (software.vendor: vmware and software.product: vcenter) or (web_entity.instances.software.vendor: vmware and web_entity.instances.software.product: center)

- VMWare vCenter con DCERPC: (host.services: (software.vendor: vmware and software.product: vcenter)) and host.services.service_name=DCERPC

VMWare ha verificado con una nota actualizada en su advisory para VMSA-2023-0023 que han "confirmado que la explotación de CVE-2023-34048 se ha producido en lanaturaleza". Mandiant siguió con un breve post detallando la metodología utilizada por estos atacantes "altamente avanzados", que ven directamente relacionada con CVE-2023-34048.

"El análisis del volcado del núcleo de "vmdird" realizado tanto por Mandiant como por VMware Product Security mostró que la caída del proceso está estrechamente alineada con la explotación de CVE-2023-34048, la vulnerabilidad de escritura fuera de límites de vCenter en la implementación del protocolo DCE/RPC parcheada en octubre de 2023, que permite la ejecución remota de comandos no autenticados en sistemas vulnerables." - Mandiant

Nota: "vmdird", también conocido como VMWare Directory Service, aparentemente interactúa directamente con la implementación vulnerable DCERPC de alguna manera. Aunque los detalles no están claros actualmente.

Este grupo, con nombre en clave UNC3886, era conocido por haber estado detrás de varios ataques dirigidos a VMWare ESXi en junio de 2023, y ha quedado claro que ahora están utilizando una vulnerabilidad que aún no ha tenido una prueba pública de concepto de exploit liberado.

Mientras que Censys tiene información sobre los hosts con VMWare vCenter que ejecutan la interfaz de administración web, el problema subyacente es su implementación de DCERPC, un protocolo completamente diferente fuera de HTTP, que se encuentra comúnmente en el puerto TCP 135.

En el momento de escribir esto, Censys ha observado aproximadamente 3.541 hosts con el servicio de administración web de vCenter en ejecución; de ellos, sólo 293 hosts (8,2%) tenían el servicio DCERPC en ejecución en la misma interfaz de red pública en el puerto predeterminado (TCP/135).

Cabe señalar que el hecho de que DCERPC se esté ejecutando en el mismo host que la interfaz web de vCenter no significa que sea vulnerable a este ataque. Censys no tiene información sobre las versiones específicas de los servicios que se están ejecutando, ni sabemos si la implementación de DCERPC observada es la implementación de VMWare (la interfaz de vCenter puede estar detrás de un proxy en un host que ejecuta una implementación diferente de DCERPC; no tenemos forma de diferenciar este tipo de configuraciones).

Por otro lado, si un host ejecuta DCERPC públicamente pero no tiene una interfaz de administración web de vCenter expuesta a Internet, no podemos discernir si el servicio DCERPC interactúa con un sistema VMWare subyacente.

|

| Los 10 principales servicios de VMWare vCenter por sistema autónomo |

| Sistema autónomo |

Hosts vCenter que no ejecutan DCERPC |

Hosts vCenter que ejecutan DCERPC |

Total de hosts |

| HETZNER-AS |

241 |

15 |

256 |

| CHINANET-BACKBONE |

153 |

5 |

158 |

| OVH |

137 |

12 |

149 |

| ANEKANET-AS-ID |

79 |

0 |

79 |

| PIP-AS-AP |

71 |

0 |

71 |

| CHINA169-BACKBONE |

54 |

0 |

54 |

| KIXS-AS-KR |

52 |

0 |

52 |

| ATT-INTERNET4 |

27 |

1 |

28 |

| SAS en línea |

26 |

1 |

27 |

| ERX-TANET-ASN1 |

26 |

0 |

26 |

|

En las métricas anteriores, observamos que los sospechosos habituales, como Amazon AWS y Microsoft Azure, ni siquiera están en la carrera. Los riesgos parecen aislados a los proveedores de telecomunicaciones e ISP SOHO como AT&T Internet. Como se ha mencionado anteriormente, sólo una fracción de los hosts que ejecutan la interfaz web de vCenter también ejecutan un servicio DCERPC en el puerto TCP 135.

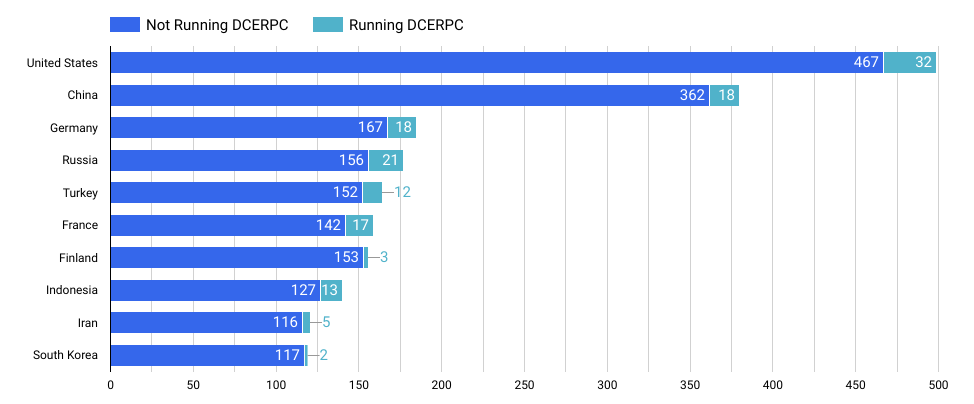

|

| País |

Hosts vCenter que no ejecutan DCERPC |

Hosts vCenter que ejecutan DCERPC |

Total de hosts |

| Estados Unidos |

467 |

32 |

499 |

| China |

362 |

18 |

380 |

| Alemania |

167 |

18 |

185 |

| Rusia |

156 |

21 |

177 |

| Turquía |

152 |

12 |

164 |

| Francia |

142 |

17 |

159 |

| Finlandia |

153 |

3 |

156 |

| Indonesia |

127 |

13 |

140 |

| Irán |

116 |

5 |

121 |

| Corea del Sur |

117 |

2 |

119 |

|

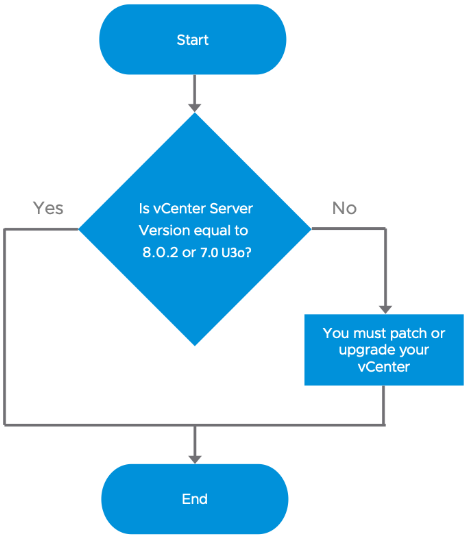

VMWare publicó este útil diagrama de estado para que los usuarios puedan validar si son vulnerables a esta vulnerabilidad específica.

En resumen, si está ejecutando una versión del servidor VMWare vCenter anterior o igual a 8.0.2 o 7.0 U3o, entonces la instalación de vCenter debe ser parcheada. VMWare también señala en su FAQ que usted está afectado por esta vulnerabilidad si está ejecutando cualquier versión de vSphere excepto las últimas actualizaciones (6.5, 6.7, 7.0, o 8.0).