Aktualisierungen

April 15, 2023

- Wie bereits erwähnt, kommen die Ergebnisse für die Anzahl der Hosts, auf denen dieser MSMQ-Dienst läuft, immer noch herein. Bis heute haben wir 465.263 MQMQ-Server beobachtet, die für das Internet geöffnet sind.

- Wir haben die nachstehenden Grafiken und Metriken aktualisiert, um diese neuen Hosts zu berücksichtigen.

Zusammenfassung

- CVE-2023-21554 entwickelt sich zu einem sehr großen Problem, wenn es nicht schnell behoben wird. Betroffen ist fast jede Version des Windows-Betriebssystems, auf der der Microsoft Messaging Queuing-Dienst läuft.

- Censys hat festgestellt

383,554 465.263 Hosts, auf denen der obskure MSMQ-Dienst läuft, auf den diese Sicherheitslücke zielt.

- Censys Search Abfrage: services.service_name=MSMQ

Einführung

Am 12. April 2023 veröffentlichte Microsoft eine Reihe neuer Patches für sein Windows-Betriebssystem. Einer davon behebt CVE-2023-21554, eine aus der Ferne ausnutzbare Schwachstelle im obskuren Windows Message Queuing (MSMQ)-Dienst, die zu Remotecodeausführung (RCE) führen kann. Die ursprüngliche Analyse stammte von den Forschern Wayne Low von Fortinet und Haifei Li von Check Point, die einige Details und allgemeine Schutzinformationen über die Schwachstelle bekannt gaben.

Obwohl dieser Dienst auf Windows-Servern nicht standardmäßig aktiviert ist, hat Check Point darauf hingewiesen, dass einige Unternehmensanwendungen (wie Microsoft Exchange Server) ihn automatisch starten und im Hintergrund laufen lassen, was bedeutet, dass ein System diesen Dienst ausführen kann, ohne dass ein Administrator davon weiß.

Die gute Nachricht ist, dass kein öffentliches Exploit für diese Sicherheitslücke bekannt ist. Die schlechte Nachricht ist, dass in der Empfehlung erwähnt wird, dass für die Ausnutzung dieses Dienstes keine Authentifizierung erforderlich ist und er mit einem einzigen TCP-Paket ausgelöst werden kann (was bedeuten könnte, dass der Exploit mit etwas Zeit und Fuzzing gefunden werden könnte). Mit anderen Worten: Es istkein öffentliches Exploit für diese Sicherheitslückebekannt....YET!

"...ein Angreifer könnte mit dem Exploit durch ein einziges Paket an den Port 1801/tcp die Kontrolle über den Prozess erlangen". Prüfpunkt

Wenn die Nachrichten, Hinweise und CVSS-Scores zutreffen, ist es nur eine Frage der Zeit, bis wir etwas zu sehen bekommen, zumal es sich um ein so hochwertiges Ziel handelt, dessen Ausführung angeblich wenig komplex ist. Wenn ein Exploit veröffentlicht wird, werden Bedrohungsakteure zweifellos sofort einen sprichwörtlichen Wettlauf um den Besitz dieser Geräte beginnen.

Unabhängig davon, ob der Dienst durch eine Firewall vom Internet abgeschottet oder aus gutem Grund öffentlich zugänglich ist, müssen Einzelpersonen und Unternehmen überprüfen, ob der Dienst auf ihren Servern ausgeführt wird. Administratoren müssen sicherstellen, dass die neuesten Microsoft-Patches installiert sind, wenn der Dienst absichtlich aktiviert ist.

$ echo H4sIAAAAAAACAxM4wM3g4+kfZMPEwPAfCBgYmBguRhSHBkycOtVz+rZngq/UjrF3nnX2sRTsd3GdUDFh3oI/fqfuyQowM4yCEQ4AzGv6OzwCAAA= \

|base64 -d|zcat -|\

netcat $IP_ADDRESS 1801 |\

hexdump -C

Wenn die Ausgabe ähnlich wie der folgende Hex-Dump aussieht, läuft auf dem Server MSMQ:

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

Alternativ kann ein Benutzer das lokale Windows-System überprüfen, um festzustellen, ob der Dienst ausgeführt wird, indem er das Startmenü und dann die Systemsteuerung aufruft und auf den Abschnitt "Programme und Funktionen" klickt. Dort sollte die Option "Windows-Funktionen ein- oder ausschalten" zu finden sein. In diesem Fenster können Sie nach unten blättern, um einen Eintrag mit der Bezeichnung "Microsoft Message Queue (MSMQ) Server" zu finden. Wenn diese Kontrollkästchen aktiviert sind, bedeutet dies, dass der Dienst ausgeführt wird.

MSMQ Beobachtungen

Geografische Ansicht von MSMQ-Diensten im Internet (via kepler.gl)

Zwar wurde bis zum 14. April 2023 noch kein Exploit für diese Sicherheitslücke veröffentlicht, doch ist es gut zu wissen, welche Probleme in welchem Umfang auftreten könnten, wenn in naher Zukunft ein Exploit zur Verfügung gestellt wird.

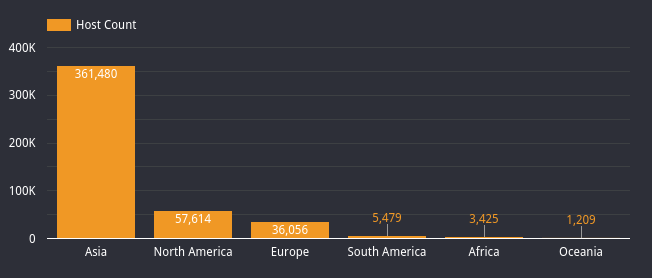

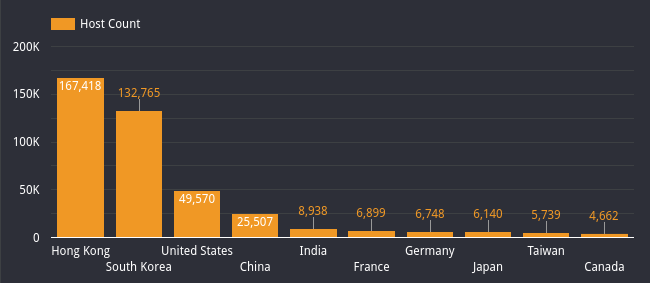

Censys hat festgestellt, dass seit dem Einsatz unseres MSMQ-Scanners (am Abend des 12. Februar) über 465.000 Hosts mit dem MSMQ-Dienstbeobachtet wurden. Nachstehend sind die Kontinente und die zehn wichtigsten Länder aufgeführt, in denen dieser Dienst beobachtet wurde. Die Ergebnisse trudeln noch ein, aber wir haben festgestellt, dass Hongkong mit über 35 % (167.418 Hosts) der gesamten MSMQ-Hosts, die diesen Dienst im Internet nutzen, der größte Nutzer von MSMQ ist.

| Hosts mit MSMQ pro Kontinent |

|

| Kontinent |

Host-Zahl |

% |

| Asien |

361,480 |

77.69% |

| Nord-Amerika |

57,614 |

12.38% |

| Europa |

36,056 |

7.75% |

| Südamerika |

5,479 |

1.18% |

| Afrika |

3,425 |

0.74% |

| Ozeanien |

1,209 |

0.26% |

|

| Die 10 wichtigsten Länder mit MSMQ |

|

| Land |

Host-Zahl |

% |

| Hongkong |

167,418 |

35.98% |

| Südkorea |

132,765 |

28.54% |

| Vereinigte Staaten |

49,570 |

10.65% |

| China |

25,507 |

5.48% |

| Indien |

8,938 |

1.92% |

| Frankreich |

6,899 |

1.48% |

| Deutschland |

6,748 |

1.45% |

| Japan |

6,140 |

1.32% |

| Taiwan |

5,739 |

1.23% |

| Kanada |

4,662 |

1.00% |

|

Bei den Netzwerken, in denen dieser Dienst beobachtet wurde, handelt es sich um eine Mischung aus Unternehmen, Cloud-Hosting-Anbietern und allgemeinen Breitband-Internetdienstanbietern. Hier sind die zehn wichtigsten autonomen Systeme und Netzwerke, in denen MSMQ-Dienste beobachtet wurden(Hinweis: Dies bedeutet nicht, dass sie anfällig sind, sondern nur, dass dieser MSMQ-Dienst ausgeführt wird):

| Die 10 wichtigsten autonomen Systeme mit MSMQ |

|

| Autonomes System |

Name |

Host-Zahl |

% |

| 134548 |

DXTL-HK |

102,246 |

21.98% |

| 4766 |

KIXS-AS-KR |

67,403 |

14.49% |

| 134175 |

SH2206-AP-SILVERCORP-INTL |

44,629 |

9.59% |

| 3786 |

LGDACOM LG DACOM Gesellschaft |

43,139 |

9.27% |

| 9318 |

SKB-AS SK BREITBAND |

18,217 |

3.92% |

| 135097 |

MYCLOUD-AS-AP |

9,533 |

2.05% |

| 16276 |

OVH |

7,649 |

1.64% |

| 45090 |

TENCENT-NET-AP |

5,661 |

1.22% |

| 58658 |

DXTL-AS-AP DXTL |

5,599 |

1.20% |

| 37963 |

ALIBABA-CN-NET |

5,549 |

1.19% |

|

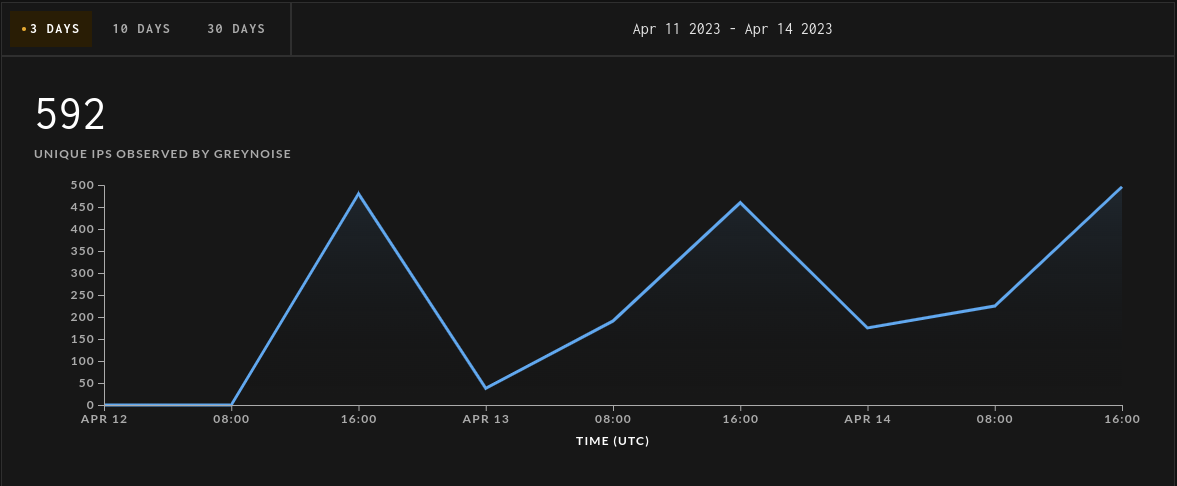

GreyNoise (eine Organisation, die Daten über Hosts im Internet sammelt und analysiert, die versuchen, Schwachstellen zu scannen oder auszunutzen) hat in letzter Zeit einen Anstieg der Scan- und Aufklärungsaktivitäten rund um den MSMQ-Dienst festgestellt. In den letzten drei Tagen verzeichnete GreyNoise 592 eindeutige IP-Adressen, die versuchten, MSMQ-Dienste zu finden (ein paar davon sind wahrscheinlich Censys :)).

(GreyNoise's Ansicht von Internet-Hosts, die nach MSMQ-Servern suchen)