Mises à jour

15 avril 2023

- Comme indiqué précédemment, les résultats concernant le nombre d'hôtes utilisant ce service MSMQ continuent d'arriver. À ce jour, nous avons observé 465 263 serveurs MQMQ ouverts à l'internet.

- Nous avons mis à jour les graphiques et les mesures ci-dessous pour refléter ce nouvel ensemble d'hôtes.

Résumé

- CVE-2023-21554 s'annonce comme un très gros problème s'il n'est pas traité rapidement. Cette faille affecte presque toutes les versions du système d'exploitation Windows utilisant le service Microsoft Messaging Queuing.

- Censys a observé

383,554 465 263 hôtes exécutant l'obscur service MSMQ visé par cette vulnérabilité.

- Censys Requête de recherche : services.service_name=MSMQ

Introduction

Le 12 avril 2023, Microsoft a publié une série de nouveaux correctifs pour son système d'exploitation Windows, dont l'un visait à corriger la CVE-2023-21554, une vulnérabilité exploitable à distance dans l'obscur service Windows Message Queuing (MSMQ) qui peut conduire à l'exécution de code à distance (RCE). L'analyse originale a été réalisée par les chercheurs Wayne Low de Fortinet et Haifei Li de Check Point, qui ont divulgué quelques détails et des informations générales sur la protection de la vulnérabilité.

Bien que ce service ne soit pas activé par défaut sur les serveurs Windows, Check Point a noté que certaines applications d'entreprise (telles que Microsoft Exchange Server) le démarrent automatiquement et le laissent fonctionner en arrière-plan, ce qui signifie qu'un système peut exécuter ce service à l'insu d'un administrateur.

La bonne nouvelle est qu'aucun exploit public connu n'est disponible pour cette vulnérabilité. La mauvaise nouvelle est que l'avis mentionne que l 'exploitation de ce service ne nécessite aucune authentification et peut être déclenchée par un seul paquet TCP (ce qui pourrait signifier que l'exploitation pourrait être trouvée avec un peu de temps et de fuzzing). En d'autres termes :aucun exploit public connu n'est disponible pour cettevulnérabilité....YET!

"...un attaquant pourrait prendre le contrôle du processus en envoyant un seul paquet sur le port 1801/tcp avec l'exploit..." - - Check Point Check Point

Si les nouvelles, les avis et le score CVSS sont exacts, ce n'est qu'une question de temps avant que nous ne voyions quelque chose, d'autant plus qu'il s'agit d'une cible de grande valeur avec un niveau de complexité d'exécution apparemment faible. Si un exploit est lancé, il ne fait aucun doute que les acteurs de la menace se lanceront immédiatement dans une proverbiale course à l'espace pour s'approprier ces appareils.

Que le service soit protégé par un pare-feu sur l'internet ou qu'il soit exposé publiquement pour une bonne raison, les particuliers et les organisations doivent vérifier si le service est en cours d'exécution sur leurs serveurs. Les administrateurs doivent s'assurer que les derniers correctifs Microsoft ont été appliqués si le service est intentionnellement activé.

Identifier

Par défaut, ce service écoute sur le port TCP 1801. Il utilise un protocole binaire propriétaire pour la communication des données, mais la documentation de Microsoft contient heureusement des exemples d'une demande de connexion MSMQ et d'une réponse à une connexion MSMQ. À l'aide de ces informations, un analyste peut rapidement vérifier si un service MSMQ valide est à l'écoute à l'autre bout en utilisant "netcat", avec la commande suivante :

$ echo H4sIAAAAAAACAxM4wM3g4+kfZMPEwPAfCBgYmBguRhSHBkycOtVz+rZngq/UjrF3nnX2sRTsd3GdUDFh3oI/fqfuyQowM4yCEQ4AzGv6OzwCAAA= \

|base64 -d|zcat -|\

netcat $IP_ADDRESS 1801 |\

hexdump -C

Si la sortie ressemble au fichier hexadécimal suivant, le serveur exécute MSMQ :

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

L'utilisateur peut également vérifier le système Windows local pour déterminer si le service est en cours d'exécution en allant dans le menu Démarrer, puis dans le Panneau de configuration et en cliquant sur la section "Programmes et fonctionnalités". Il devrait y avoir une option pour "Activer ou désactiver les fonctionnalités de Windows". Dans cette fenêtre, nous pouvons faire défiler vers le bas pour trouver une entrée intitulée "Serveur Microsoft Message Queue (MSMQ)". Si ces cases à cocher sont activées, cela signifie que le service est en cours d'exécution.

Observations sur MSMQ

Vue géographique des services MSMQ sur Internet (via kepler.gl)

Bien qu'aucun exploit pour cette vulnérabilité n'ait été publié à la date du 14 avril 2023, il est bon de savoir quels problèmes pourraient se poser et à quelle échelle si un tel exploit était mis à disposition dans un avenir proche.

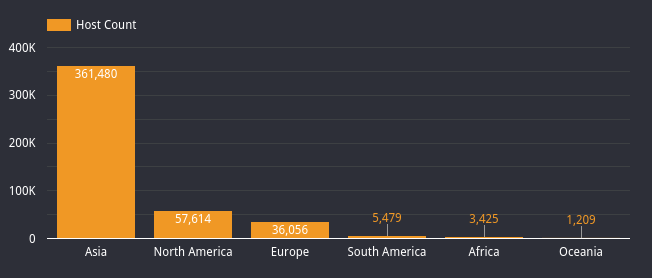

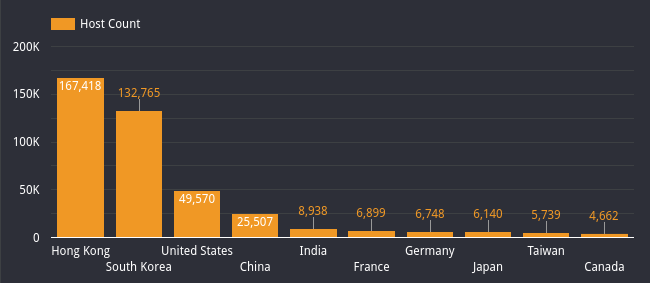

Censys a constaté que depuis le déploiement de son scanner MSMQ (dans la soirée du 12 février), plus de 465 000 hôtes ont été observés en train d'exécuter le service MSMQ. Vous trouverez ci-dessous les continents et les dix premiers pays où ce service a été observé. Les résultats nous parviennent encore, mais nous avons constaté que Hong Kong est l'utilisateur le plus important de MSMQ, avec plus de 35 % (167 418 hôtes) du nombre total d'hôtes MSMQ exécutant ce service sur l'internet.

| Hôtes exécutant MSMQ par continent |

|

| Continent |

Nombre d'hôtes |

% |

| Asie |

361,480 |

77.69% |

| Amérique du Nord |

57,614 |

12.38% |

| L'Europe |

36,056 |

7.75% |

| Amérique du Sud |

5,479 |

1.18% |

| Afrique |

3,425 |

0.74% |

| Océanie |

1,209 |

0.26% |

|

| Les 10 premiers pays utilisant MSMQ |

|

| Pays |

Nombre d'hôtes |

% |

| Hong Kong |

167,418 |

35.98% |

| Corée du Sud |

132,765 |

28.54% |

| États-Unis |

49,570 |

10.65% |

| Chine |

25,507 |

5.48% |

| Inde |

8,938 |

1.92% |

| France |

6,899 |

1.48% |

| Allemagne |

6,748 |

1.45% |

| Japon |

6,140 |

1.32% |

| Taïwan |

5,739 |

1.23% |

| Canada |

4,662 |

1.00% |

|

En ce qui concerne les types de réseaux dans lesquels ce service a été observé, nous constatons un mélange d'entreprises, de fournisseurs d'hébergement en nuage et de fournisseurs généraux de services Internet à large bande. Voici les dix principaux systèmes et réseaux autonomes dans lesquels nous avons vu des services MSMQ à l'écoute(Remarque : cela ne signifie pas qu'ils sont vulnérables, mais simplement que ce service MSMQ est en cours d'exécution) :

| Les 10 premiers systèmes autonomes utilisant MSMQ |

|

| Système autonome |

Nom |

Nombre d'hôtes |

% |

| 134548 |

DXTL-HK |

102,246 |

21.98% |

| 4766 |

KIXS-AS-KR |

67,403 |

14.49% |

| 134175 |

SH2206-AP-SILVERCORP-INTL |

44,629 |

9.59% |

| 3786 |

LGDACOM LG DACOM Corporation |

43,139 |

9.27% |

| 9318 |

SKB-AS SK LARGE BANDE |

18,217 |

3.92% |

| 135097 |

MYCLOUD-AS-AP |

9,533 |

2.05% |

| 16276 |

OVH |

7,649 |

1.64% |

| 45090 |

TENCENT-NET-AP |

5,661 |

1.22% |

| 58658 |

DXTL-AS-AP DXTL |

5,599 |

1.20% |

| 37963 |

ALIBABA-CN-NET |

5,549 |

1.19% |

|

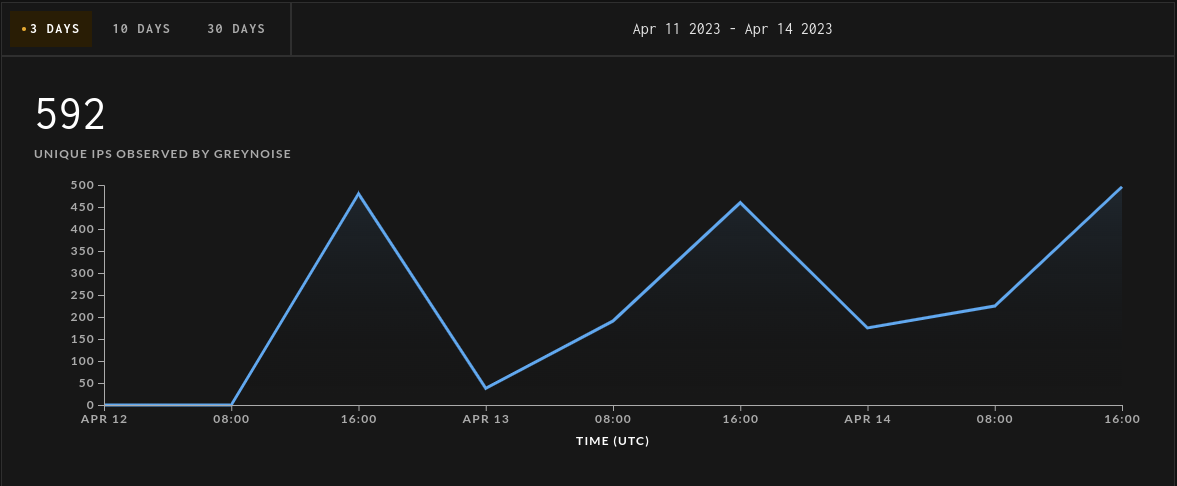

GreyNoise (une organisation qui collecte et analyse des données sur les hôtes sur Internet qui tentent de scanner ou d'exploiter des vulnérabilités) a constaté une récente augmentation de l'activité de scan et de reconnaissance autour du service MSMQ. Au cours des trois derniers jours, GreyNoise a noté 592 adresses IP uniques tentant de trouver des services MSMQ (quelques-unes d'entre elles sont probablement Censys :)).

(Le point de vue de GreyNoise sur les hôtes Internet qui recherchent des serveurs MSMQ)