Actualizaciones

15 de abril de 2023

- Como se ha indicado anteriormente, siguen llegando resultados sobre el número de hosts que ejecutan este servicio MSMQ. A fecha de hoy, hemos observado 465.263 servidores MQMQ abiertos a Internet.

- Hemos actualizado los gráficos y las métricas que figuran a continuación para reflejar este nuevo conjunto de hosts.

Resumen

- CVE-2023-21554 se está convirtiendo en un gran problema si no se soluciona rápidamente. Afecta a casi todas las versiones del sistema operativo Windows que ejecutan el servicio Microsoft Messaging Queuing.

- Censys ha observado

383,554 465.263 hosts que ejecutan el oscuro servicio MSMQ al que se dirige esta vulnerabilidad.

- Censys Consulta de búsqueda: services.service_name=MSMQ

Introducción

El 12 de abril de 2023, Microsoft publicó una serie de nuevos parches para su sistema operativo Windows, uno de los cuales corregía CVE-2023-21554, una vulnerabilidad explotable remotamente en el oscuro servicio Windows Message Queuing (MSMQ) que puede conducir a la ejecución remota de código (RCE). El análisis original procedía de los investigadores Wayne Low, de Fortinet, y Haifei Li, de Check Point , donde revelaban algunos detalles e información general de protección sobre la vulnerabilidad.

Aunque este servicio no está habilitado por defecto en los servidores Windows, Check Point señaló que algunas aplicaciones empresariales (como Microsoft Exchange Server) se inician automáticamente y lo dejan funcionando en segundo plano, lo que significa que un sistema puede estar ejecutando este servicio sin que un administrador lo sepa.

La buena noticia es que no se conoce ningún exploit público para esta vulnerabilidad. La mala noticia es que el aviso menciona que la explotación de este servicio no requiere autenticación y puede activarse con un solo paquete TCP (lo que puede significar que el exploit podría encontrarse con un poco de tiempo y fuzzing). En otras palabras:no se conoce ningún exploit público para esta vulnerabilidad....¡AUN!

"...un atacante podría obtener el control del proceso a través de un solo paquete al puerto 1801/tcp con el exploit" - Check Point

Si las noticias, los avisos y la puntuación CVSS son correctos, es sólo cuestión de tiempo que veamos algo, sobre todo teniendo en cuenta que se trata de un objetivo de gran valor con un nivel de complejidad de ejecución supuestamente bajo. Si se lanza un exploit, no hay duda de que los actores de amenazas iniciarán inmediatamente una proverbial carrera espacial para hacerse con estos dispositivos.

Tanto si el servicio está protegido de Internet como si se expone públicamente por una buena razón, los particulares y las organizaciones deben comprobar si el servicio se está ejecutando en sus servidores. Los administradores deben asegurarse de que se han aplicado los últimos parches de Microsoft si el servicio está habilitado intencionadamente.

Identificación de

Por defecto, este servicio escucha en el puerto TCP 1801. Utiliza un protocolo binario propietario para la comunicación de datos, pero la documentación de Microsoft afortunadamente incluye ejemplos de una solicitud de conexión MSMQ y una respuesta de conexión MSMQ. Utilizando esta información, un analista puede comprobar rápidamente si hay un servicio MSMQ válido escuchando en el otro extremo utilizando "netcat", con el siguiente comando:

$ echo H4sIAAAAAAACAxM4wM3g4+kfZMPEwPAfCBgYmBguRhSHBkycOtVz+rZngq/UjrF3nnX2sRTsd3GdUDFh3oI/fqfuyQowM4yCEQ4AzGv6OzwCAAA= \

|base64 -d|zcat -|\

netcat $IP_ADDRESS 1801 |\

hexdump -C

Si la salida es similar al siguiente volcado hexadecimal, entonces el servidor está ejecutando MSMQ:

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

00000000 10 5a 0b 00 4c 49 4f 52 3c 02 00 00 ff ff ff ff |.Z..LIOR<.......|

00000010 00 00 12 00 d1 58 73 55 50 91 95 95 49 97 b6 e6 |.....XsUP...I...|

Como alternativa, el usuario puede comprobar el sistema Windows local para determinar si el servicio se está ejecutando yendo al menú Inicio, luego al Panel de control y haciendo clic en la sección "Programas y características". Debería haber una opción para "Activar o desactivar características de Windows". Desde esta ventana, podemos desplazarnos hacia abajo hasta encontrar una entrada etiquetada como "Servidor Microsoft Message Queue (MSMQ)". Si estas casillas están activadas, significa que el servicio se está ejecutando.

Observaciones sobre MSMQ

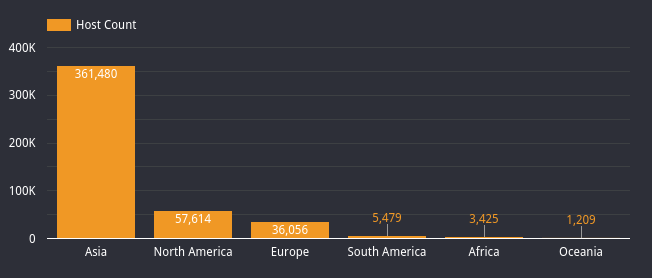

Vista geográfica de los servicios MSMQ en Internet (vía kepler.gl)

Aunque hasta el 14 de abril de 2023 no se ha publicado un exploit para esta vulnerabilidad, es bueno saber qué problemas podrían existir y a qué escala si se pone a disposición uno en un futuro próximo.

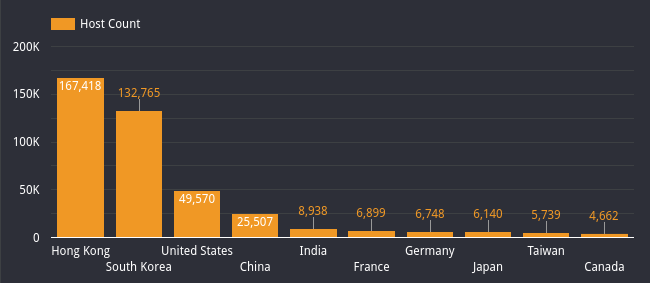

Censys ha descubierto que desde que desplegamos nuestro escáner MSMQ (la noche del 12 de febrero), sehan observado más de 465.000 hosts ejecutando el servicio MSMQ. A continuación se muestran los continentes y los diez países principales en los que se ha observado este servicio. Los resultados siguen llegando, pero hemos visto que Hong Kong es el usuario más importante de MSMQ, con más del 35% (167.418 hosts) del total de hosts MSMQ que ejecutan este servicio en Internet.

| Hosts que ejecutan MSMQ por continente |

|

| Continente |

Recuento de anfitriones |

% |

| Asia |

361,480 |

77.69% |

| Norteamérica |

57,614 |

12.38% |

| Europa |

36,056 |

7.75% |

| América del Sur |

5,479 |

1.18% |

| África |

3,425 |

0.74% |

| Oceanía |

1,209 |

0.26% |

|

| Los 10 países que más utilizan MSMQ |

|

| País |

Recuento de anfitriones |

% |

| Hong Kong |

167,418 |

35.98% |

| Corea del Sur |

132,765 |

28.54% |

| Estados Unidos |

49,570 |

10.65% |

| China |

25,507 |

5.48% |

| India |

8,938 |

1.92% |

| Francia |

6,899 |

1.48% |

| Alemania |

6,748 |

1.45% |

| Japón |

6,140 |

1.32% |

| Taiwán |

5,739 |

1.23% |

| Canadá |

4,662 |

1.00% |

|

En cuanto a los tipos de redes en los que se ha observado la ejecución de este servicio, vemos una mezcla de empresas, proveedores de alojamiento en la nube y proveedores de servicios de Internet de banda ancha en general. Estos son los diez principales sistemas autónomos y redes donde hemos visto servicios MSMQ escuchando(Nota: esto no significa que sean vulnerables, sólo que este servicio MSMQ se está ejecutando):

| Los 10 principales sistemas autónomos que ejecutan MSMQ |

|

| Sistema autónomo |

Nombre |

Recuento de anfitriones |

% |

| 134548 |

DXTL-HK |

102,246 |

21.98% |

| 4766 |

KIXS-AS-KR |

67,403 |

14.49% |

| 134175 |

SH2206-AP-SILVERCORP-INTL |

44,629 |

9.59% |

| 3786 |

LGDACOM Corporación LG DACOM |

43,139 |

9.27% |

| 9318 |

SKB-AS SK BANDA ANCHA |

18,217 |

3.92% |

| 135097 |

MYCLOUD-AS-AP |

9,533 |

2.05% |

| 16276 |

OVH |

7,649 |

1.64% |

| 45090 |

TENCENT-NET-AP |

5,661 |

1.22% |

| 58658 |

DXTL-AS-AP DXTL |

5,599 |

1.20% |

| 37963 |

ALIBABA-CN-NET |

5,549 |

1.19% |

|

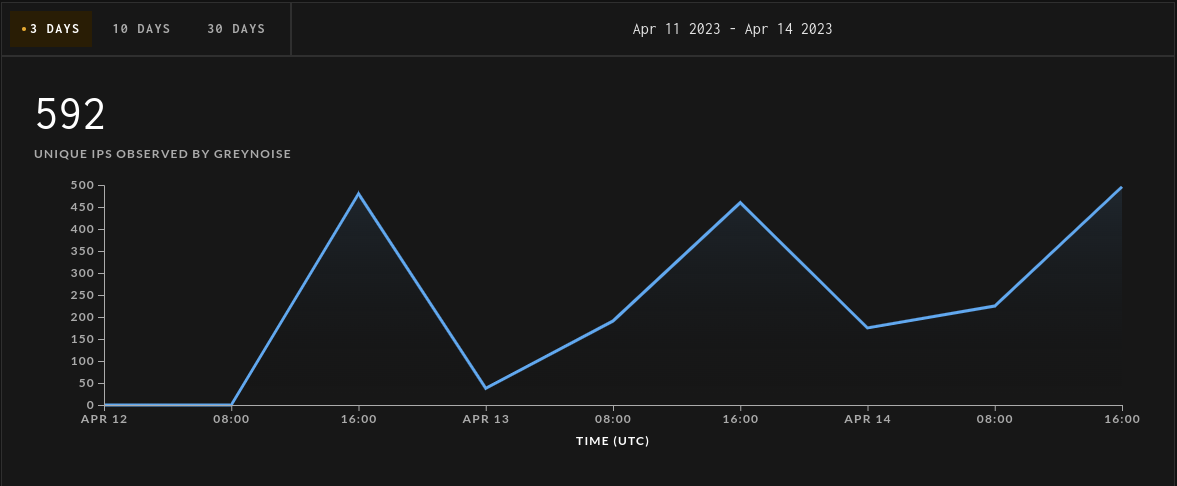

GreyNoise (una organización que recopila y analiza datos sobre hosts en Internet que intentan explorar o explotar vulnerabilidades) ha observado un reciente repunte en la actividad de exploración y reconocimiento en torno al servicio MSMQ. En los últimos tres días, GreyNoise ha observado 592 direcciones IP únicas que intentan encontrar servicios MS MQ (algunas de ellas son probablemente Censys :)).

(Opinión de GreyNoise de los hosts de Internet que buscan servidores MSMQ)