Einleitung:

Am 19. Februar 2024 gab ConnectWise bekannt, dass es zwei kritische Sicherheitslücken gepatcht hat, die als CVE-2024-1709 und CVE-2024-1708 bezeichnet werden. Diese Sicherheitslücken betreffen ScreenConnect-Versionen 23.9.7 und früher und stellen ein erhebliches Risiko für Benutzer vor Ort dar.

CVE-2024-1709 - Sicherheitslücke bei der Umgehung der Authentifizierung:

ConnectWise identifizierte CVE-2024-1709 als kritische Authentifizierungsumgehungsschwachstelle mit dem höchstmöglichen CVSS-Schweregrad von 10. In einer technischen Analyse die von Huntress veröffentlicht wurde, stellten die Forscher fest, dass die Ausnutzung dieser Schwachstelle erschreckend trivial ist. Durch Aufrufen der Datei "/SetupWizard.aspx/"mit einer beliebigen Pfadangabe können Angreifer auf den Einrichtungsassistenten von bereits konfigurierten ScreenConnect-Instanzen zugreifen, vorhandene Benutzerdaten überschreiben und Code aus der Ferne ausführen, indem sie ScreenConnect-Plugins erstellen. Der Autor des entsprechenden Metasploit-Moduls für diese Sicherheitslücke hat festgestellt, dass der Exploit auch dann funktioniert, wenn man den Fall der "SetupWizard.aspx"auf einem Windows-Ziel funktioniert, bei einem Linux-Ziel jedoch die Groß- und Kleinschreibung beachtet wird.

CVE-2024-1708 - Path Traversal Vulnerability:

CVE-2024-1708 ist eine hochgradig gefährliche Sicherheitslücke, die dieselben ScreenConnect-Versionen wie CVE-2024-1709 betrifft. Sobald CVE-2024-1709 ausgenutzt wird, um die Kontrolle über ein Gerät zu übernehmen, kann CVE-2024-1708 ausgenutzt werden, um Remotecodeausführung (RCE) auf der Instanz zu erreichen.

Die aktive Ausnutzung dieser Schwachstellen ist bereits weithin beobachtet wordenzusammen mit verschiedenen Aktivitäten nach der Ausnutzung. Untersuchungen von Huntress zeigen, dass Bedrohungsakteure beobachtet wurden, die versuchten, Ransomware-Nutzdaten, Kryptowährungs-Miner und zusätzliche Fernzugriffs-Tools wie Cobalt Strike Beacon einzusetzen, nachdem sie Zugriff auf kompromittierte Geräte erlangt hatten. Sophos meldete die Beobachtung von Ransomware-Payloads, die mit einer durchgesickerten LockBit Ransomware Builder. Es wird empfohlen, die Microsoft IIS-Protokolle auf alle Anfragen an die Adresse "/SetupWizard.aspx" zu überwachen, die ein nachgestelltes Pfadsegment als Indikator für eine Gefährdung aufweisen.

ConnectWise hat in Version 23.9.8 einen Patch für beide Sicherheitslücken veröffentlicht. Beachten Sie, dass Instanzen, die in der Cloud gehostet werden ( "screenconnect[.]com" und "hostedrmm[.]com") automatisch vom Anbieter gepatcht wurden. Anwendern vor Ort wird jedoch dringend empfohlen, ihre Instanzen mindestens auf Version 23.9.8 zu patchen. ConnectWise hat für dieses Update auf Lizenzbeschränkungen verzichtet, so dass alle Benutzer, auch diejenigen mit abgelaufenen Lizenzen, ihre Instanzen aktualisieren können.

Die US-amerikanische Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) hat CVE-2024-1709 in ihren Katalog der bekannten ausgenutzten Schwachstellen (KEV) aufgenommen, mit einer Frist bis zum 29. Februar für US-Bundesbehörden zur Sicherung ihrer Server.

In diesem Blog-Beitrag werden wir uns mit den Details dieser Schwachstellen, der globalen Sichtweise von Censysauf den Stand der Gefährdung und Anfälligkeit und den Abhilfemaßnahmen zum Schutz Ihrer Systeme befassen.

CensysDie Perspektive

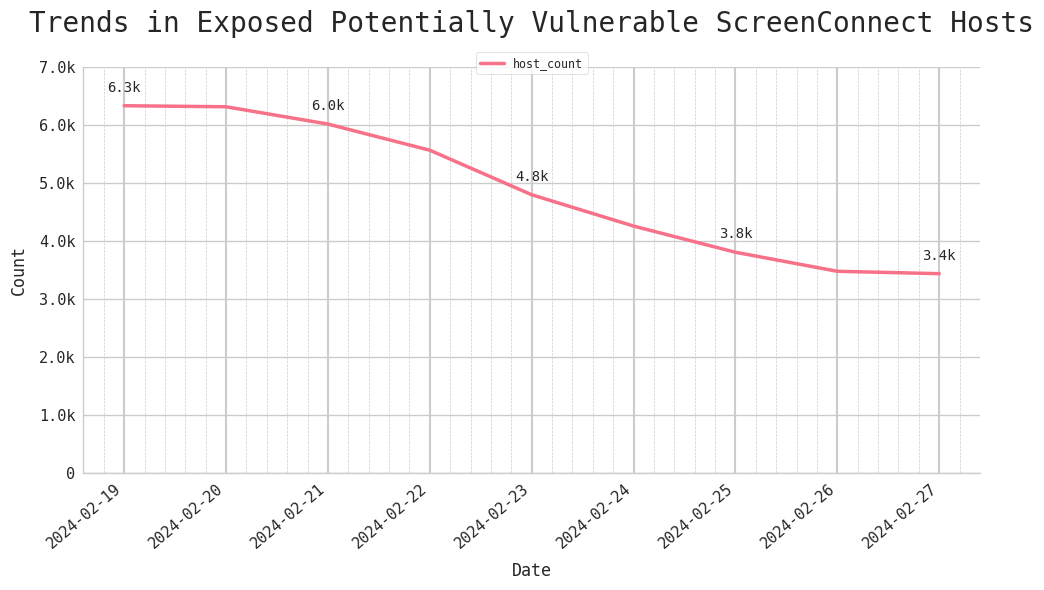

Mit Stand vom Dienstag, 27. Februar 2024, haben wir 3.434 potenziell gefährdete IPv4-Hosts identifiziert, die online sind. Diese Zahl spiegelt einen anhaltenden Abwärtstrend gegenüber den mehr als 6.000 gefährdeten Hosts wider, die vor etwas mehr als einer Woche, am 19. Februar, beobachtet wurden.

Abbildung 1. Die Reaktion des Internets auf die jüngsten ScreenConnect-Schwachstellen CVE-2024-1709 und CVE-2024-1708, 19. bis 27. Februar 2024

Die nachstehende Abbildung zeigt eine Zeitrafferkarte mit den Standorten der gefährdeten ScreenConnect-Hosts vom 19. bis 27. Februar.

Abbildung 2. Zeitrafferkarte der Reaktion des Internets auf die jüngsten ScreenConnect-Schwachstellen CVE-2024-1709 und CVE-2024-1708, 19. bis 27. Februar 2024 (erstellt mit kepler.gl)

Der TCP-Port 8040, der als Standardausgangsport für ScreenConnect dient, ist bei weitem der häufigste Port, auf dem verwundbare Instanzen zu finden sind, gefolgt von 80 und 443. Die Version 19.1.24566 ist die am weitesten verbreitete Version, die wir bei gefährdeten Hosts beobachten.

Die folgenden Diagramme zeigen den aktuellen Stand der damit zusammenhängenden Engagements zum 27. Februar.

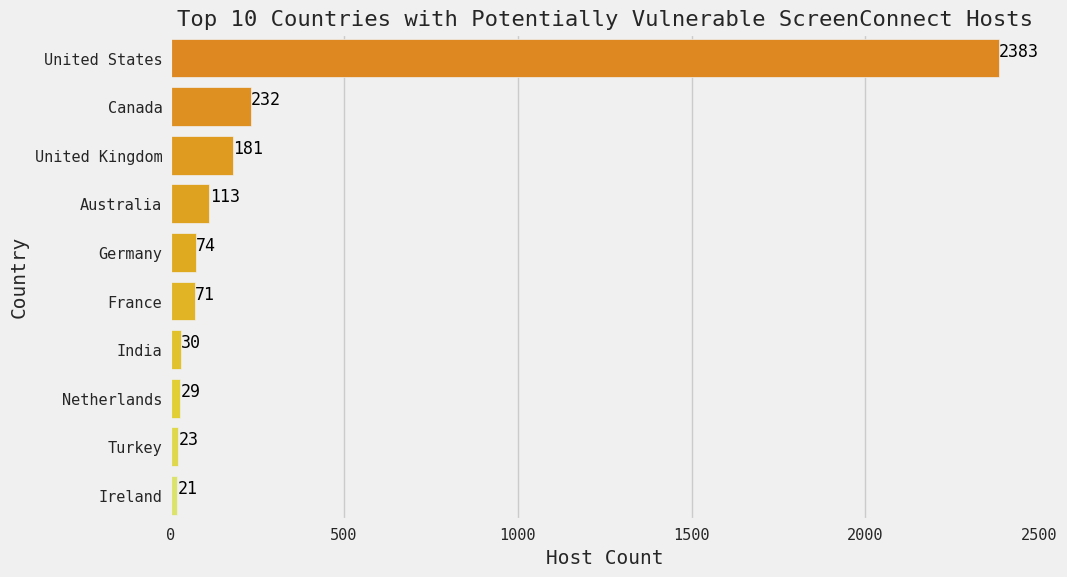

Es ist zu beachten, dass die digitale Präsenz von ScreenConnect hauptsächlich in den Vereinigten Staaten liegt.

Abbildung 3. Top-Länder mit exponierten, potenziell gefährdeten ScreenConnect-Hosts, 27. Februar 2024

Leser, die mit den früher veröffentlichten Blogs von Censys Research vertraut sind, werden diese beiden Netzwerke wiedererkennen, die zuvor als Netzwerke mit beobachteter betrügerischen Honigtopf-Aktivitäten und falsch-positiven Daten identifiziert wurden. Zum Zeitpunkt der Erstellung dieses Artikels gibt es keine eindeutigen Beweise für ein ähnliches betrügerisches Verhalten, das in diesen Netzwerken in Verbindung mit der ScreenConnect-Software aktiv stattfindet.

In Anbetracht der Einfachheit und Attraktivität dieses Exploits gehen wir davon aus, dass alle öffentlich zugänglichen, anfälligen ScreenConnect-Instanzen in naher Zukunft höchstwahrscheinlich einem hohen Risiko der Kompromittierung ausgesetzt sind.