Introducción:

El 19 de febrero de 2024, ConnectWise anunció que había parcheado dos vulnerabilidades críticas, rastreadas como CVE-2024-1709 y CVE-2024-1708. Estas vulnerabilidades afectan a las versiones 23.9.7 y anteriores de ScreenConnect, lo que supone un riesgo importante para los usuarios locales.

CVE-2024-1709 - Vulnerabilidad de elusión de autenticación:

ConnectWise identificó CVE-2024-1709 como una vulnerabilidad crítica de elusión de autenticación con la máxima puntuación de gravedad CVSS posible de 10. En un análisis técnico publicado por Huntress, los investigadores señalaron que explotar esta vulnerabilidad es alarmantemente trivial. Al solicitar el archivo "/SetupWizard.aspx/"con prácticamente cualquier valor de ruta final, las amenazas pueden acceder al asistente de configuración en instancias de ScreenConnect ya configuradas, sobrescribir los datos de usuario existentes y ejecutar código de forma remota mediante la creación de plugins de ScreenConnect. El autor del módulo módulo Metasploit para esta vulnerabilidad ha observado que el exploit sigue funcionando cuando se altera el caso del archivo "SetupWizard.aspx"en un objetivo Windows, pero distingue entre mayúsculas y minúsculas cuando se intenta en un objetivo Linux.

CVE-2024-1708 - Vulnerabilidad de Path Traversal:

CVE-2024-1708 es una vulnerabilidad de alta gravedad que afecta a las mismas versiones de ScreenConnect que CVE-2024-1709. Una vez que CVE-2024-1709 se explota para tomar el control de un dispositivo, CVE-2024-1708 se puede aprovechar para lograr la ejecución remota de código (RCE) en la instancia.

Ya se ha observado ampliamente la explotación activa de estas vulnerabilidadesjunto con diversas actividades posteriores a la explotación. Las investigaciones de Huntress muestra que se ha observado a actores de amenazas intentando desplegar cargas útiles de ransomware, mineros de criptomoneda y herramientas adicionales de acceso remoto como Cobalt Strike Beacon después de obtener acceso a los dispositivos comprometidos. Sophos informó de la observación de cargas útiles de ransomware construidas utilizando una creador de ransomware LockBit filtrado. Se recomienda vigilar los registros de Microsoft IIS en busca de peticiones al archivo "/SetupWizard.aspx"que tengan un segmento de ruta al final como indicador de compromiso.

ConnectWise ha publicado un parche para ambas vulnerabilidades en la versión 23.9.8. Tenga en cuenta que las instancias alojadas en la nube ( "screenconnect[.]com" y "hostedrmm[.]com") fueron parcheadas automáticamente por el proveedor. Sin embargo, se recomienda encarecidamente a los usuarios locales que parcheen sus instancias al menos a la versión 23.9.8. ConnectWise ha renunciado a las restricciones de licencia para esta actualización, permitiendo a todos los usuarios, incluso a aquellos con licencias caducadas, actualizar sus instancias.

La Agencia de Ciberseguridad y Seguridad de Infraestructuras de EE.UU. (CISA) ha añadido CVE-2024-1709 a su catálogo de vulnerabilidades explotadas conocidas (KEV) con fecha límite del 29 de febrero para que las agencias federales de EE.UU. protejan sus servidores.

En esta entrada del blog, profundizaremos en los detalles de estas vulnerabilidades, en la visión global de Censyssobre el estado de exposición y vulnerabilidad, y en los pasos de corrección para salvaguardar sus sistemas.

CensysPerspectiva

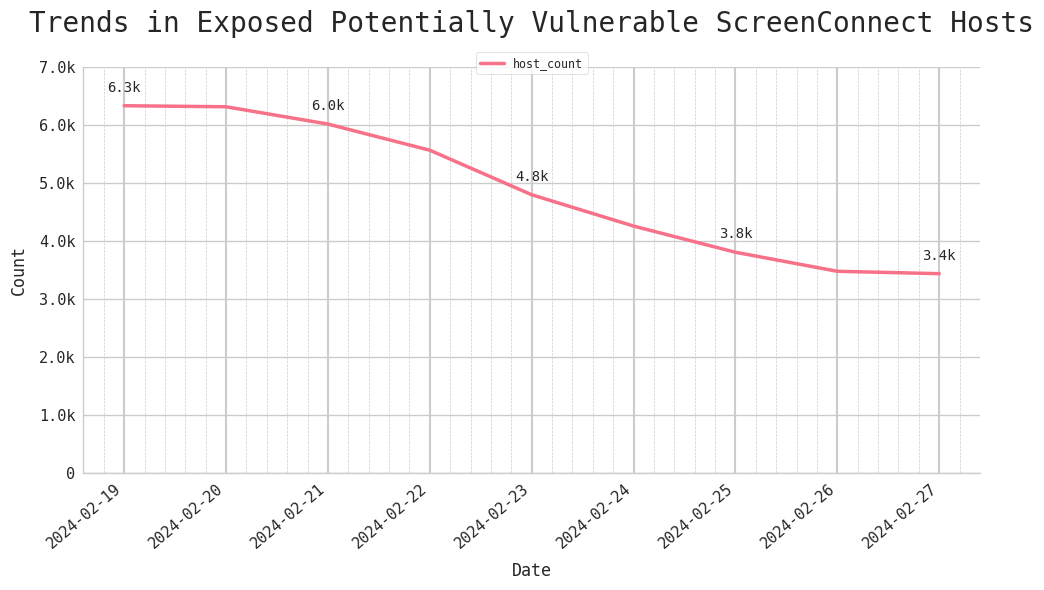

Hasta el martes 27 de febrero de 2024, hemos identificado 3.434 hosts IPv4 potencialmente vulnerables expuestos en línea. Esta cifra refleja una tendencia a la baja continuada desde los más de 6.000 hosts vulnerables observados hace poco más de una semana, el 19 de febrero.

Figura 1. Respuesta de Internet a las recientes vulnerabilidades de ScreenConnect CVE-2024-1709 y CVE-2024-1708, 19 - 27 de febrero de 2024

La siguiente figura muestra un mapa cronológico de los lugares donde se encontraban los hosts vulnerables de ScreenConnect entre el 19 y el 27 de febrero.

Figura 2. Time Lapse Map of The Internet's Response to Recent ScreenConnect Vulnerabilities CVE-2024-1709 and CVE-2024-1708, 19 - 27 February 2024 (Creado con kepler.gl)

El puerto TCP 8040, que sirve como puerto de salida predeterminado para ScreenConnect, es con diferencia el puerto más común en el que vemos expuestas instancias vulnerables, seguido del 80 y el 443. La versión 19.1.24566 es la más frecuente entre los hosts vulnerables.

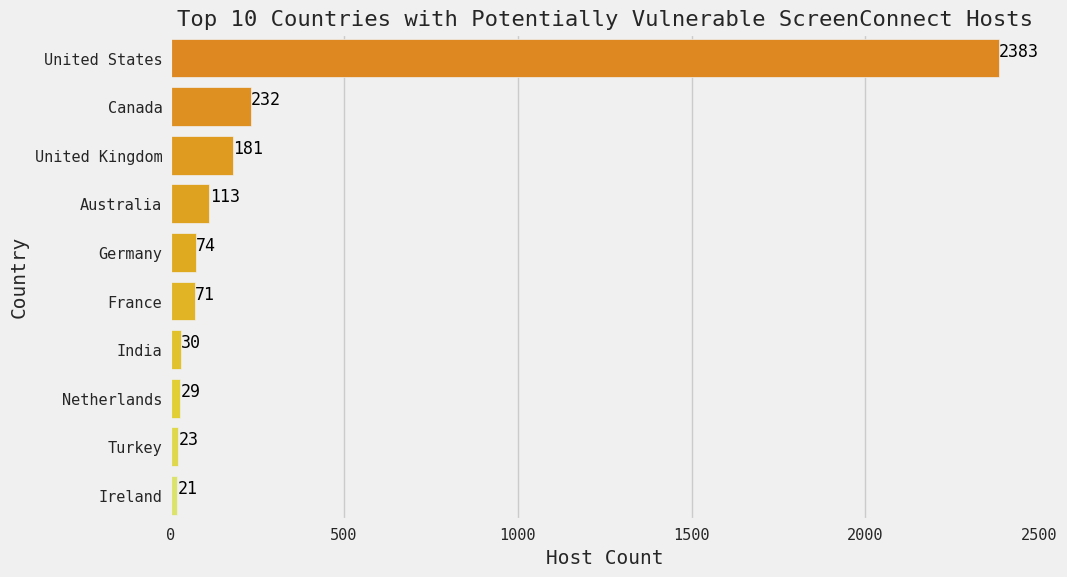

Los siguientes gráficos reflejan el estado actual de las exposiciones relacionadas a 27 de febrero.

Tenga en cuenta que la presencia digital de ScreenConnect se centra principalmente en Estados Unidos.

Figura 3. Principales países con hosts ScreenConnect expuestos y potencialmente vulnerables, 27 de febrero de 2024

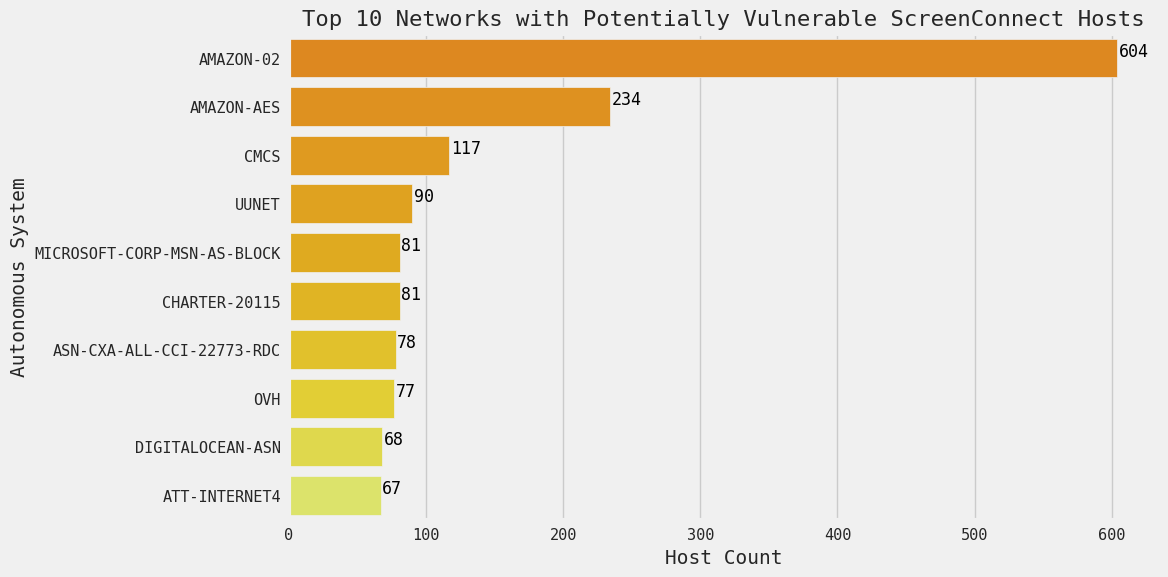

Figura 4. Principales redes con hosts ScreenConnect expuestos potencialmente vulnerables, 27 de febrero de 2024

Entre los hosts potencialmente vulnerables, parece haber una presencia especialmente elevada de instancias alojadas en AWS (AMAZON-02 y AMAZON-AES).

Los lectores familiarizados con los blogs de Censys Research publicados anteriormente pueden reconocer estas dos redes, que han sido identificadas previamente como redes con actividad de honeypot engañosa observada actividad engañosa de honeypot y falsos positivos en múltiples ocasiones. En el momento de redactar este artículo, no hay pruebas sólidas de que se esté produciendo un comportamiento engañoso similar en estas redes en relación con el software ScreenConnect.

Dada la simplicidad y el atractivo de este exploit, podemos anticipar que cualquier instancia vulnerable de ScreenConnect expuesta públicamente corre un alto riesgo de verse comprometida en un futuro inmediato.