Wenn Unternehmen an einer Messe teilnehmen, versuchen viele von ihnen, sich von den anderen Ständen auf der Etage abzuheben. In der Regel sehen Sie großartige Produktpräsentationen mit überzeugenden Videos oder Erfahrungsberichten von hochkarätigen Kunden. Jeder Stand versucht, einen bleibenden Eindruck zu hinterlassen, den Sie mit zum Abendessen, in Ihr Hotelzimmer und hoffentlich zurück zur Arbeit nehmen werden. Auf Censys haben wir eine allgegenwärtige Erfahrung für unsere Gäste geschaffen. Wir haben eine wirklich einzigartige Produktdemonstration geschaffen, die Sie auch außerhalb des Ausstellungsraums begleiten wird. Es ist etwas, das Sie Ihren Freunden bei den Happy Hours und im Büro zeigen können. Wir haben während der Blackhat-Sicherheitskonferenz ein Capture-the-Flag-Spiel veranstaltet, das gespielt werden konnte. Das "Capture the Flag"-Konzept ist aus einem der Gewinnerprojekte des Censys Hackathons hervorgegangen und wir freuen uns, Ihnen mitteilen zu können, wie wir es gemacht haben, was wir gelernt haben und wie Sie daran teilnehmen können.

Capture the Flag für Anfänger

Capture the Flag (CTF) ist eine Übung, die in der Sicherheitsgemeinschaft häufig durchgeführt wird, um Sicherheitsexperten und -mitarbeiter über die Art und Weise zu schulen, wie Hacker üblicherweise in Ihre Infrastruktur eindringen. Sie beginnt mit einer Zusammenfassung des Szenarios. In unserem Fall musste der CISO des Söldnerlagers Arvala7 (das sind alles Mandalorianer-Anspielungen) die besten Hacker und Tools finden, um seine Infrastruktur zu schützen. Sie sagten, in ihrer Infrastruktur seien neun Flaggen versteckt, und forderten uns auf, alle neun zu finden.

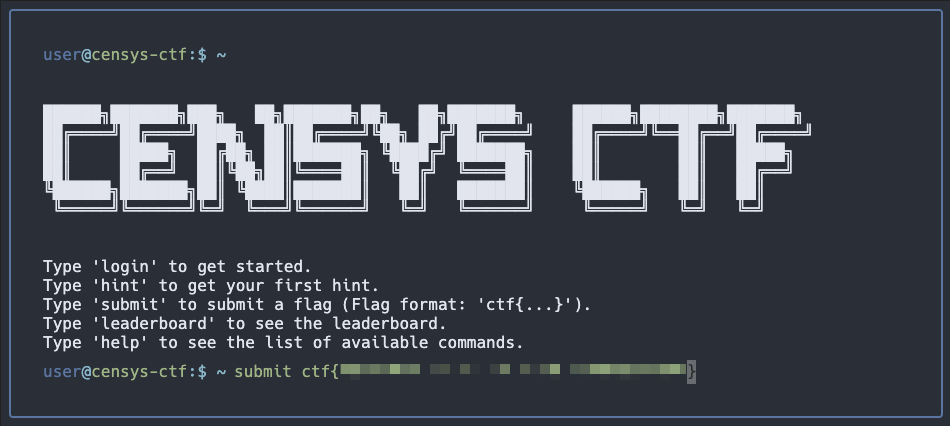

Ein Flag ist einfach ein String-Token (z. B. der Text ctf{abc123}), der irgendwo in der Infrastruktur versteckt ist, wo ein durchschnittlicher Benutzer nicht sein sollte.

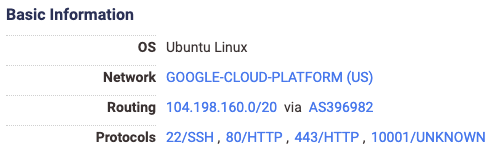

Einer der von Arvala7 eingerichteten Hosts verfügte beispielsweise über die folgenden Dienste:

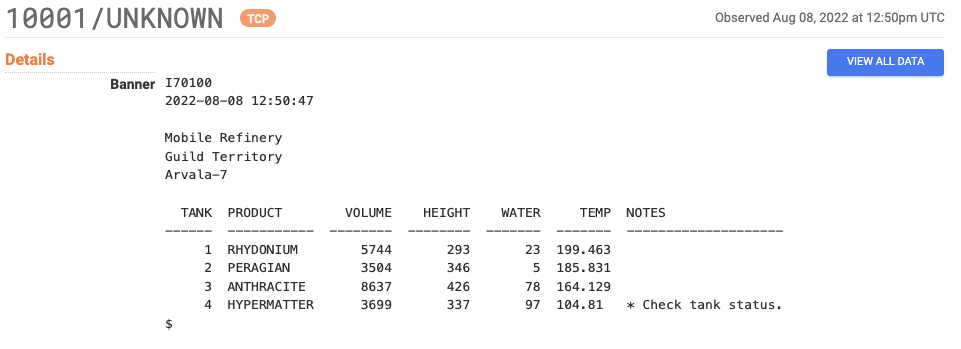

Das erste, was die Aufmerksamkeit eines Angreifers erregt, ist der unbekannte Dienst am Nicht-Standard-Port 10001. Bei näherer Betrachtung können wir feststellen, dass dieser Dienst ein recht interessantes Banner hat:

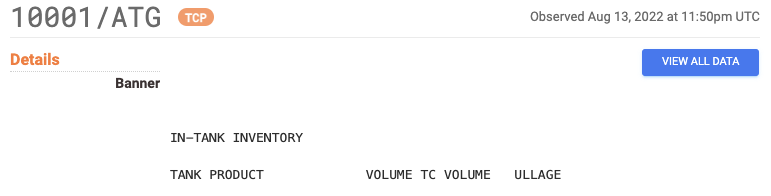

Dies ähnelt einem anderen von uns erfassten Dienst, den Automated Tank Gauges(ATGs), bei denen es sich um Geräte handelt, die Tankstellenbetreibern und -verkäufern grundlegende Informationen über das Benzin in den Tanks unter Ihrer örtlichen Tankstelle liefern.

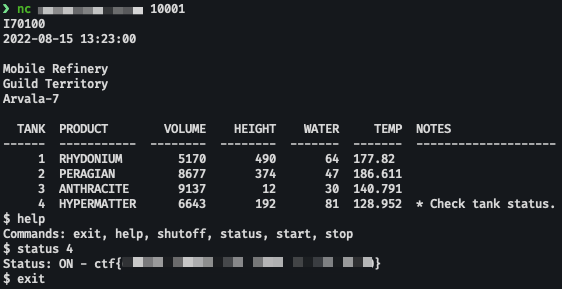

Es scheint jedoch einen entscheidenden Unterschied zwischen den beiden Diensten zu geben. Der unbekannte Dienst endet mit etwas, das wie der Beginn einer Shell aussieht. Da es sich um einen Teil von Capture the Flag und einen Host handelt, dem wir vertrauen, haben wir beschlossen, diese Shell mit netcat zu öffnen. Profi-Tipp: Versuchen Sie nie, Shells zu öffnen oder sich ohne Erlaubnis Zugang zu Computern zu verschaffen; Sie haben keine Ahnung, was am anderen Ende ist oder wer Sie beobachtet!

Unmittelbar nach dem Betreten der Shell rufen wir help auf, um eine Liste aller möglichen Befehle zu erhalten. Wir sehen, dass es einen Statusbefehl sowie einen Hinweis auf den Status von Tank 4 gibt. Nachdem wir den Statusbefehl für Panzer 4 ausgeführt haben, finden wir unsere Flagge. Um das Guthaben zu erhalten, müssen wir die Flagge wie gezeigt in unser CTF-UI eingeben.

Was haben wir gelernt?

Wir fanden heraus, dass etwa 45 % der Teilnehmer, die wenig oder gar keine Erfahrung mit unserer App hatten, mehr als die Hälfte der Flaggen finden konnten, was die Einfachheit unseres Suchprodukts und die Stärke der dahinter stehenden Daten unterstreicht. Wir haben auch erfahren, dass unsere Nutzer die Detailgenauigkeit unserer einzelnen Suchergebnisse und die Tatsache, dass sie sehen konnten, welche Dienste auf welchem Port liefen, sehr schätzen. Das alles soll nicht heißen, dass wir nicht noch einiges an Arbeit vor uns haben, um die Benutzerfreundlichkeit zu verbessern, und die Erkenntnisse, die wir darüber gewonnen haben, wie Menschen diese Herausforderungen wie Hacker angehen, haben uns bei der Planung der Zukunft von Censys Search einen deutlichen Schub gegeben.

Sie haben es verpasst? Kein Problem

Wir haben volles Verständnis dafür, wenn Blackhat ein kompletter Reinfall war. Wenn Sie herausfinden möchten, wie Censys Search Ihnen helfen kann, Fragen zu beantworten, die nur das Wissen über alles im Internet beantworten kann, oder wie Censys die Infrastruktur Ihres Unternehmens beleuchten kann, damit Sie Schwachstellen finden und beheben können, rufen Sie uns an. Wir können auch eine CTF-Demo für Sie und Ihr Team vorbereiten, damit Sie die wahre Leistung des besten Internet-Datensatzes erleben können, der Ihnen zur Verfügung steht.