Cuando las empresas acuden a una feria comercial, muchas de ellas hacen cosas para intentar destacar entre los demás stands de la feria. Lo normal es ver grandes exposiciones de productos con vídeos convincentes o testimonios de clientes de alto nivel. Cada stand intenta causar una impresión duradera que el visitante se llevará a la cena, a la habitación del hotel y, con suerte, de vuelta al trabajo. En Censys creamos una experiencia omnipresente para nuestros invitados. Hemos creado una demostración de producto realmente única que te acompaña dentro y fuera de la sala de exposiciones. Es algo que puedes enseñar a tus amigos en las happy hours y en la oficina. Organizamos una partida de captura la bandera durante la conferencia de seguridad Blackhat. El concepto de captura la bandera como demostración surgió de uno de los proyectos ganadores del Hackathon de Censys y nos complace compartir cómo lo hicimos, qué aprendimos y cómo puedes participar.

Capturar la bandera para principiantes

La captura de la bandera (CTF, por sus siglas en inglés) es un ejercicio que se suele realizar en la comunidad de seguridad para formar a los expertos y empleados de seguridad sobre la forma en que los hackers suelen pinchar su infraestructura. Comienza con una sinopsis del escenario. En el nuestro decíamos que el CISO del campamento mercenario Arvala7 (todo esto son referencias mandalorianas) necesitaba encontrar a los mejores hackers y herramientas para proteger su infraestructura. Dijeron que había nueve banderas ocultas en su infraestructura y nos retaron a encontrar las nueve.

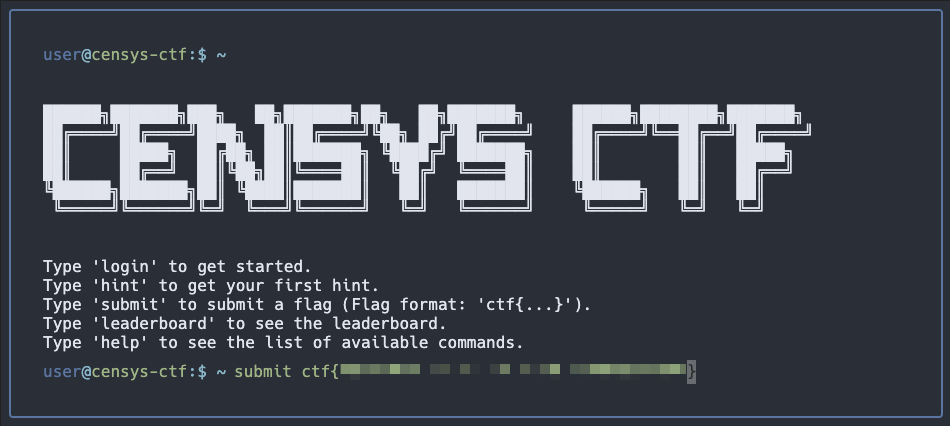

Una bandera es simplemente un token de cadena (por ejemplo, el texto ctf{abc123}) oculto en algún lugar de la infraestructura donde no se supone que esté un usuario medio.

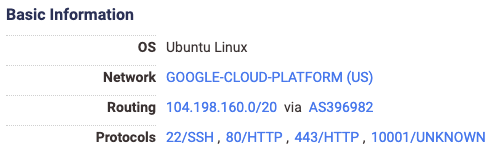

Por ejemplo, uno de los hosts configurados por Arvala7 tenía los siguientes servicios:

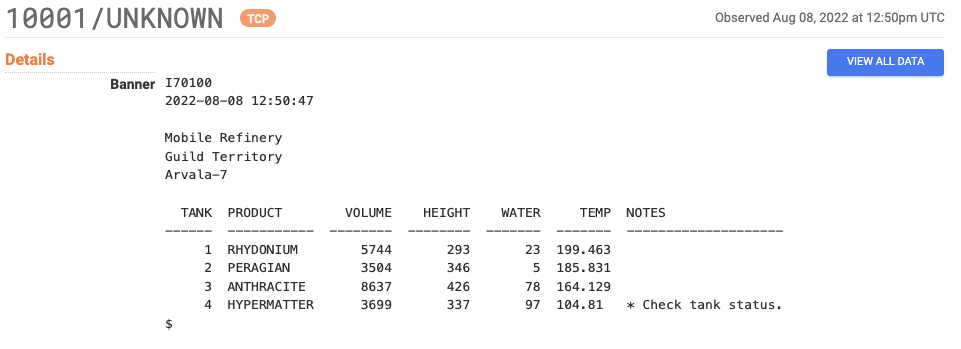

Lo primero que llama la atención de un atacante es el servicio desconocido en el puerto no estándar 10001. Tras una inspección más detallada, podemos ver que este servicio tiene un banner bastante interesante:

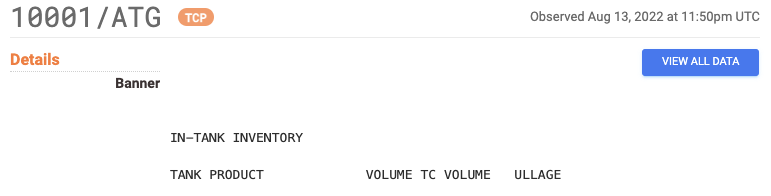

Esto se parece bastante a otro servicio que indexamos, los medidores automáticos de tanques (ATG), que son dispositivos que indican a los operadores y vendedores de surtidores de gasolineras información básica sobre la gasolina que hay en los tanques de su gasolinera local.

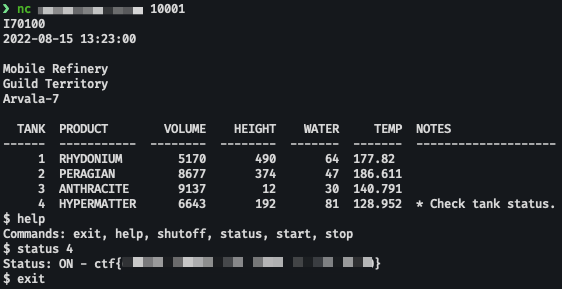

Sin embargo, parece haber una diferencia clave entre los dos servicios. El servicio desconocido termina con lo que parece el inicio de una shell. Como esto es parte de la captura de la bandera y un host en el que confiamos, decidimos abrir esa shell con netcat. Consejo profesional: nunca intentes abrir intérpretes de comandos o acceder a ordenadores sin permiso; ¡no tienes ni idea de lo que hay al otro lado ni de quién está mirando!

Inmediatamente después de entrar en el shell, ejecutamos help para obtener una lista de todos los comandos posibles. Podemos ver que hay un comando de estado así como una nota sobre el estado del tanque cuatro. Después de ejecutar el comando de estado para el tanque 4 encontramos nuestra bandera. Para obtener el crédito - asegúrese de introducir la bandera en nuestra interfaz de usuario CTF como se muestra.

¿Qué hemos aprendido?

Descubrimos que alrededor del 45% de los participantes con poca o ninguna experiencia previa con nuestra aplicación fueron capaces de encontrar más de la mitad de las banderas, lo que pone de manifiesto la sencillez de nuestro producto de búsqueda y la potencia de los datos que lo respaldan. También aprendimos que a nuestros usuarios les encanta el nivel de detalle de nuestros resultados de búsqueda individuales y el hecho de poder ver qué servicios se estaban ejecutando y en qué puerto. Todo esto no quiere decir que no nos quede trabajo por hacer para mejorar la experiencia del usuario, y la información que obtuvimos sobre la forma en que la gente aborda estos retos como hackers nos dio un impulso importante para planificar el futuro de Censys Search.

¿Se lo ha perdido? No hay problema

Entendemos perfectamente si Blackhat fue un completo borrón. Si estás interesado en descubrir cómo Censys Search puede ayudarte a responder preguntas que sólo el conocimiento de todo lo que hay en Internet puede responder, o cómo Censys puede iluminar la infraestructura de tu empresa para que puedas encontrar y corregir fallos, llámanos. También podemos organizar una demostración de CTF para usted y su equipo, para que pueda experimentar el verdadero poder del mejor conjunto de datos de Internet al alcance de su mano.