Angriffsflächenmanagement

Kontinuierliche Internet-Bestandsermittlung und -Bestandsaufnahme

Lassen Sie uns proaktiv werden. Entdecken Sie unbekannte, nicht verwaltete Internet-Ressourcen.

Jetzt wissen. Immer wissen.

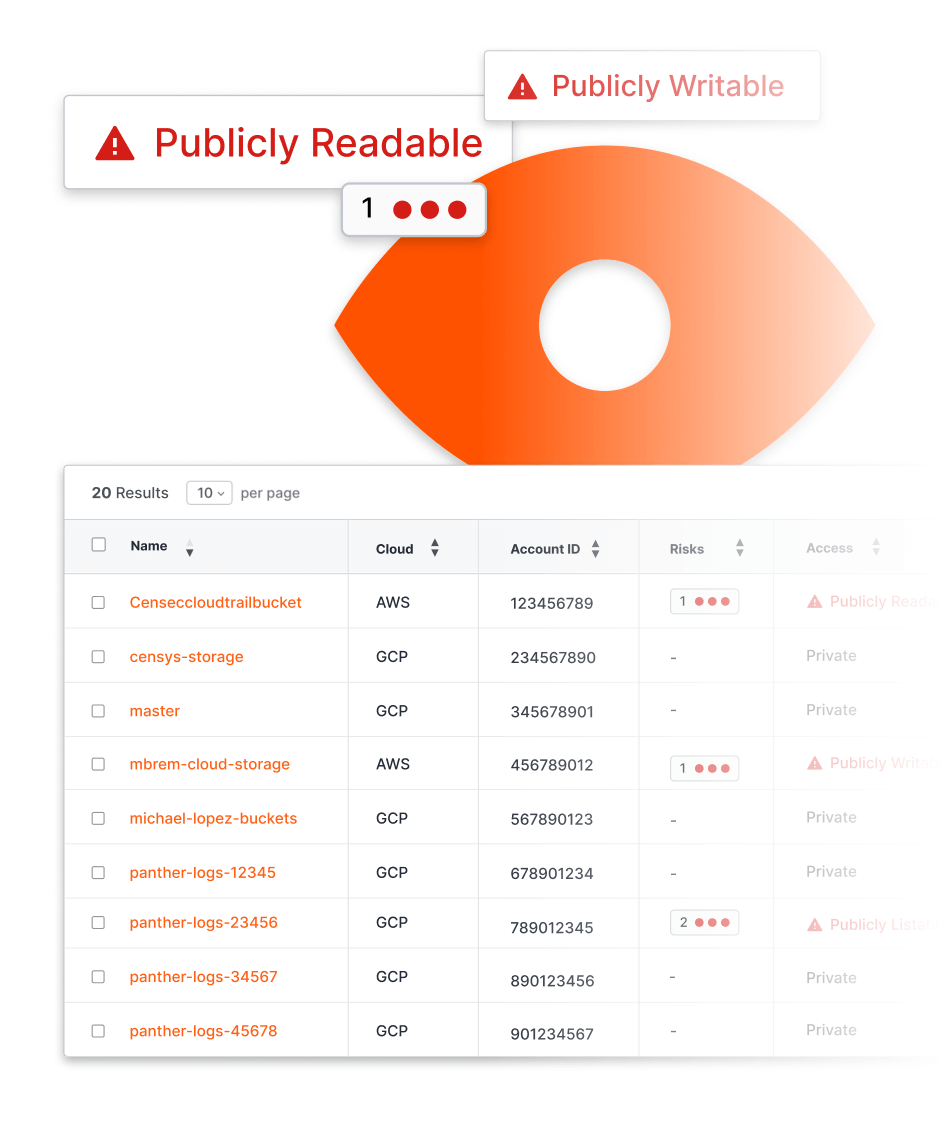

Die Grundlage des Attack Surface Management liegt in der anfänglichen und fortlaufenden Erkennung von Internet-Assets und Risiken. Um unbekannte Assets zu finden, durchforstet Censys ASM kontinuierlich Internet-Datenquellen wie Certificate Transparency Logs, passive DNS-Sinks und Internet-Scans, um Assets zu entdecken, die Ihnen gehören. Censys entdeckt unbekannte und nicht verwaltete Internet-Assets - einschließlich Services, Hosts, Websites, Storage Buckets und Cloud-Konten - in allen Clouds und Netzwerken in Echtzeit.

Wussten Sie das?

50% der Unternehmen

50 % der Unternehmen haben unwissentlich und fälschlicherweise einige IaaS-Speicherdienste, Netzwerksegmente, Anwendungen oder APIs direkt dem öffentlichen Internet ausgesetzt.

Unbekannte Vermögenswerte

bis zu 80% unbekannt

Censys hat herausgefunden, dass bis zu 80 % der im Internet befindlichen Vermögenswerte der Kunden den Verteidigern bisher unbekannt waren.

Daten sind dynamisch. Das sind wir auch.

Censys Attack Surface Management bietet Ihnen eine umfassende Bestandsaufnahme Ihrer Internet-Assets, unabhängig vom Netzwerk, Cloud-Anbieter oder Konto, in dem sie gehostet werden. Bei der Beseitigung von Risiken für Ihre Internet-Assets stellt Censys ein Logbuch der Aktivitäten im Zusammenhang mit Ihren Assets zur Verfügung, das Ihnen eine fortlaufende Quelle der Wahrheit über Änderungen an Ihrer Angriffsfläche bietet.

Wir hören nie auf.

Discovery-Scans werden nach verschiedenen Zeitplänen durchgeführt, die sich nach der Beliebtheit bestimmter Ports und Netzwerke im IPv4-Adressraum richten. Jeden Tag wird jeder bekannte Dienst in unserem gesamten Datensatz auf sein Alter hin untersucht, und jeder Dienst, der älter als 24 Stunden ist, wird erneut gescannt, um seine Genauigkeit zu überprüfen.

Sehen Sie die Welt mit den Augen der Angreifer.

Attack Surface Management erweitert die Sichtbarkeit Ihres Teams weit über das hinaus, was vorhandene Tools mit ihrer Outside-in-Perspektive bieten können. Während bestehende Tools von innen nach außen scannen, bietet ASM die Sicht des Angreifers, damit Sie wissen, was Sie zuerst sichern müssen. Der Aufbau Ihrer Sicherheitsstruktur mit ASM als Grundlage gibt Ihren Sicherheitsteams den Kontext, den sie benötigen, um Risiken und Schwachstellen, die von Schwachstellenscannern, Penetrationstests und Cloud-Sicherheitstools gemeldet werden, zu priorisieren.

Ausgewählt

Censys Der Bedrohungsforscher Mark Eilizey erklärt, wie man nicht authentifizierte Dienste findet, die es Benutzern ermöglichen, ein Gerät über Telnet aus der Ferne zu verwalten.