Gestion de la surface d'attaque

Découverte et inventaire continus des actifs sur Internet

Soyons proactifs. Découvrez les actifs inconnus et non gérés qui font face à l'internet.

Savoir maintenant. Sachez toujours.

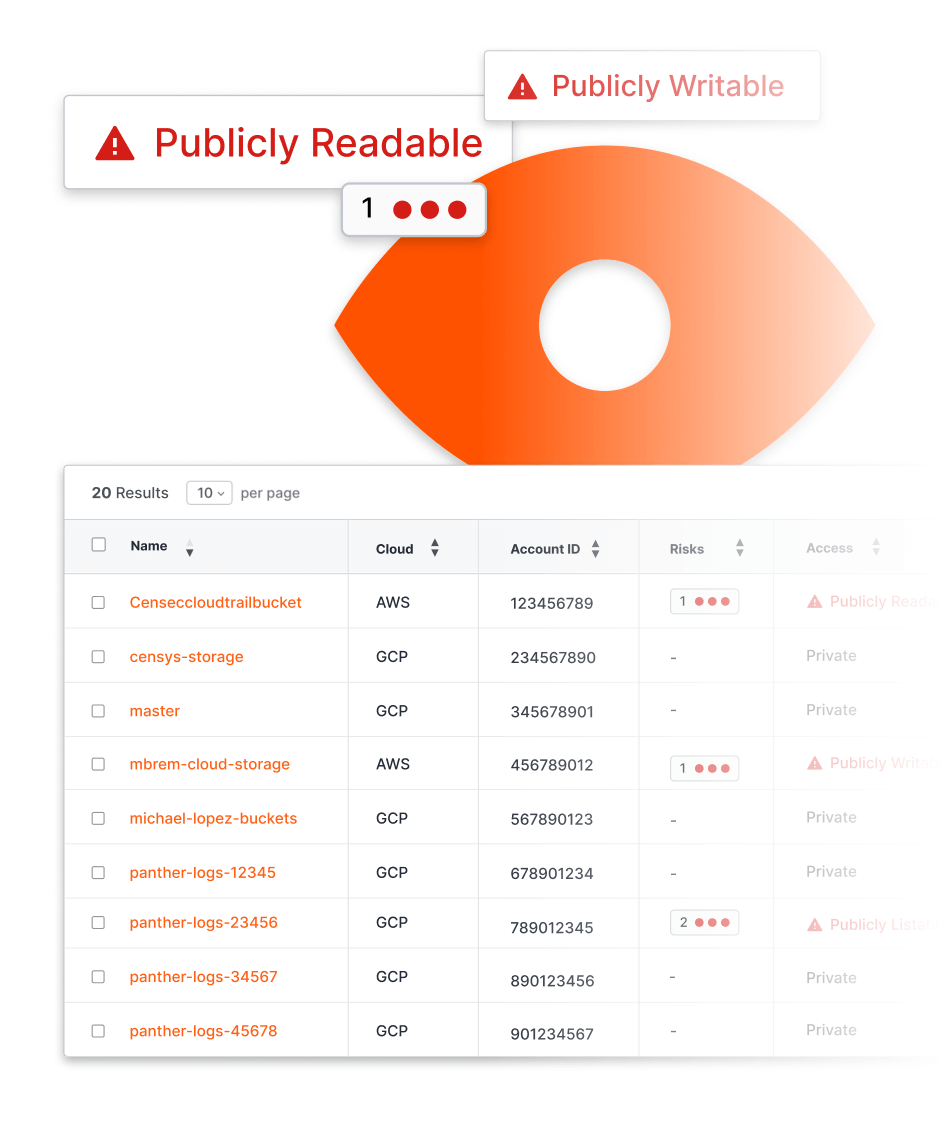

Le fondement de la gestion de la surface d'attaque repose sur la découverte initiale et continue des actifs et des risques liés à l'Internet. Pour trouver les actifs inconnus, Censys ASM parcourt en permanence les sources de données Internet telles que les journaux de transparence des certificats, les puits DNS passifs et les scans Internet pour découvrir les actifs dont vous êtes propriétaire. Censys découvre les actifs Internet inconnus et non gérés, y compris les services, les hôtes, les sites Web, les espaces de stockage et les comptes cloud, dans tous les clouds et les réseaux en temps réel.

Le saviez-vous ?

50 % des entreprises

50 % des entreprises auront, sans le savoir et par erreur, des services de stockage IaaS, des segments de réseau, des applications ou des API directement exposés à l'Internet public.

Actifs inconnus

jusqu'à 80% inconnu

Censys a constaté que jusqu'à 80 % des actifs des clients exposés à l'internet sont inconnus des défenseurs.

Les données sont dynamiques. Nous aussi.

Censys La gestion de la surface d'attaque vous fournit un inventaire complet de vos actifs Internet, quel que soit le réseau, le fournisseur de services en nuage ou le compte dans lequel ils sont hébergés. Au fur et à mesure que les risques liés à vos actifs Internet sont corrigés, Censys fournit un journal des activités liées à vos actifs, ce qui vous permet de disposer d'une source de vérité permanente sur les changements apportés à votre surface d'attaque.

Nous ne nous arrêtons jamais.

Les balayages de découverte sont effectués selon plusieurs calendriers, en fonction de la popularité de certains ports et réseaux dans l'espace d'adressage IPv4. Chaque jour, l'âge de chaque service connu de notre ensemble de données est évalué et tout service datant de plus de 24 heures fait l'objet d'un nouveau balayage pour en vérifier l'exactitude.

Voir le monde à travers les yeux des attaquants.

La gestion de la surface d'attaque étend la visibilité de votre équipe bien au-delà de ce que les outils existants peuvent fournir grâce à sa perspective extérieure. Alors que les outils existants analysent de l'intérieur vers l'extérieur, ASM fournit la vue de l'attaquant afin que vous sachiez ce qu'il faut sécuriser en premier. En construisant votre posture de sécurité avec ASM comme base, vos équipes de sécurité disposent du contexte nécessaire pour hiérarchiser les risques et les vulnérabilités signalés par les scanners de vulnérabilité, les tests de pénétration et les outils de sécurité en nuage.

En vedette

Censys Mark Eilizey, chercheur en menaces, explique comment trouver des services non authentifiés qui permettent aux utilisateurs de gérer un appareil à distance via telnet.