Résumé :

- Juniper Networks a récemment corrigé une vulnérabilité critique d'exécution de code à distance (RCE) avant authentification dans l'interface de configuration J-Web sur toutes les versions de Junos OS sur les pare-feu SRX et les commutateurs EX.

- Des acteurs non authentifiés pourraient exploiter cette vulnérabilité pour obtenir un accès à la racine ou lancer des attaques par déni de service (DoS) sur des appareils qui n'ont pas été corrigés. Veillez à ce que vos systèmes soient mis à jour rapidement afin de réduire ce risque.

- Vérifiez les interfaces de configuration J-Web exposées à l'aide de cette requête Censys Search query : services.software.uniform_resource_identifier :`cpe :2.3:a:juniper:jweb:*:*:*:*:*:*:*:*`.

- Comme le soulignait l'année dernière le document d'orientation BOD 23-02 de la CISA, les interfaces de gestion de réseau exposées continuent de présenter un risque important. Dans la mesure du possible, il convient de restreindre l'accès à ces interfaces à partir de l'internet public.

Selon l'avis de sécurité de Juniper, les versions suivantes sont concernées sur les équipements SRX et EX :

- Junos OS versions antérieures à 20.4R3-S9 ;

- Junos OS 21.2 versions antérieures à 21.2R3-S7 ;

- Junos OS 21.3 versions antérieures à 21.3R3-S5 ;

- Junos OS 21.4 versions antérieures à 21.4R3-S5 ;

- Junos OS 22.1 versions antérieures à 22.1R3-S4 ;

- Junos OS 22.2 versions antérieures à 22.2R3-S3 ;

- Junos OS 22.3 versions antérieures à 22.3R3-S2 ;

- Junos OS 22.4 versions antérieures à 22.4R2-S2, 22.4R3.

La vulnérabilité est corrigée dans les versions 20.4R3-S9, 21.2R3-S7, 21.3R3-S5, 21.4R3-S5, 22.1R3-S4, 22.2R3-S3, 22.3R3-S2, 22.4R2-S2, 22.4R3, 23.2R1-S1, 23.2R2, 23.4R1, et toutes les versions ultérieures.

CensysLe point de vue de l'auteur :

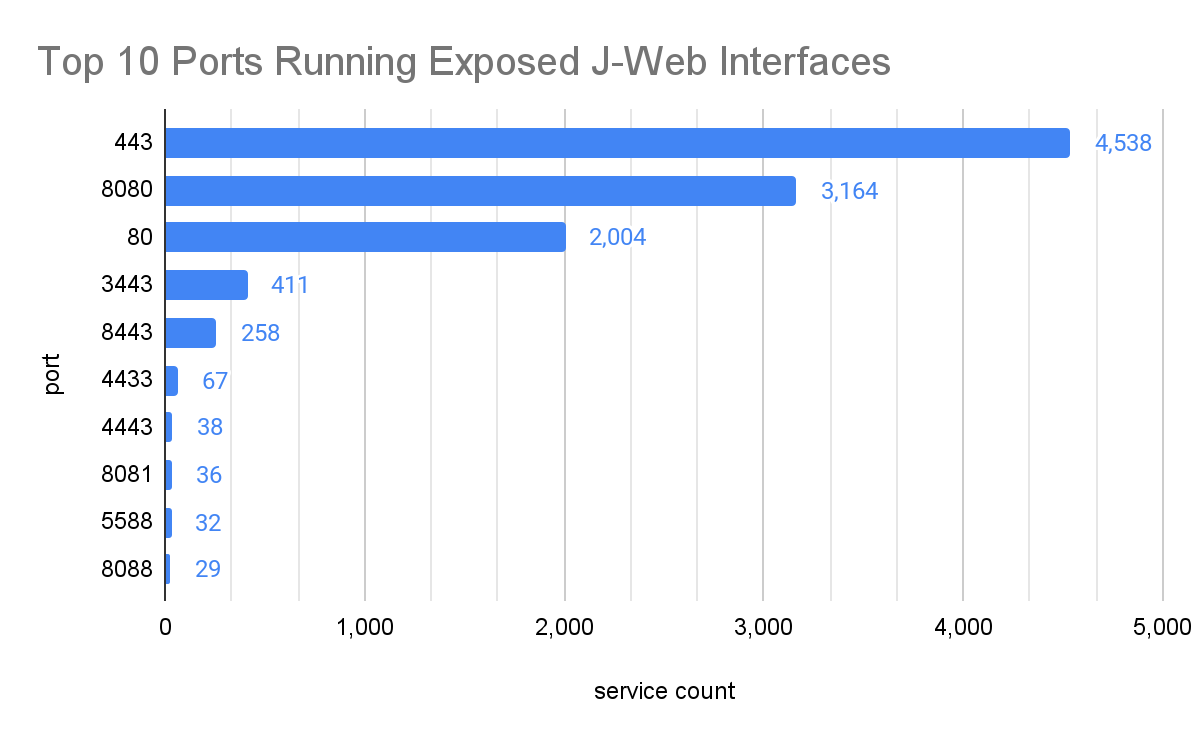

En date du jeudi 11 janvier 2024, Censys a observé plus de 11 500 interfaces J-Web exposées en ligne. La plupart d'entre elles fonctionnaient sur les ports HTTP standard : 443, 8080 et 80.

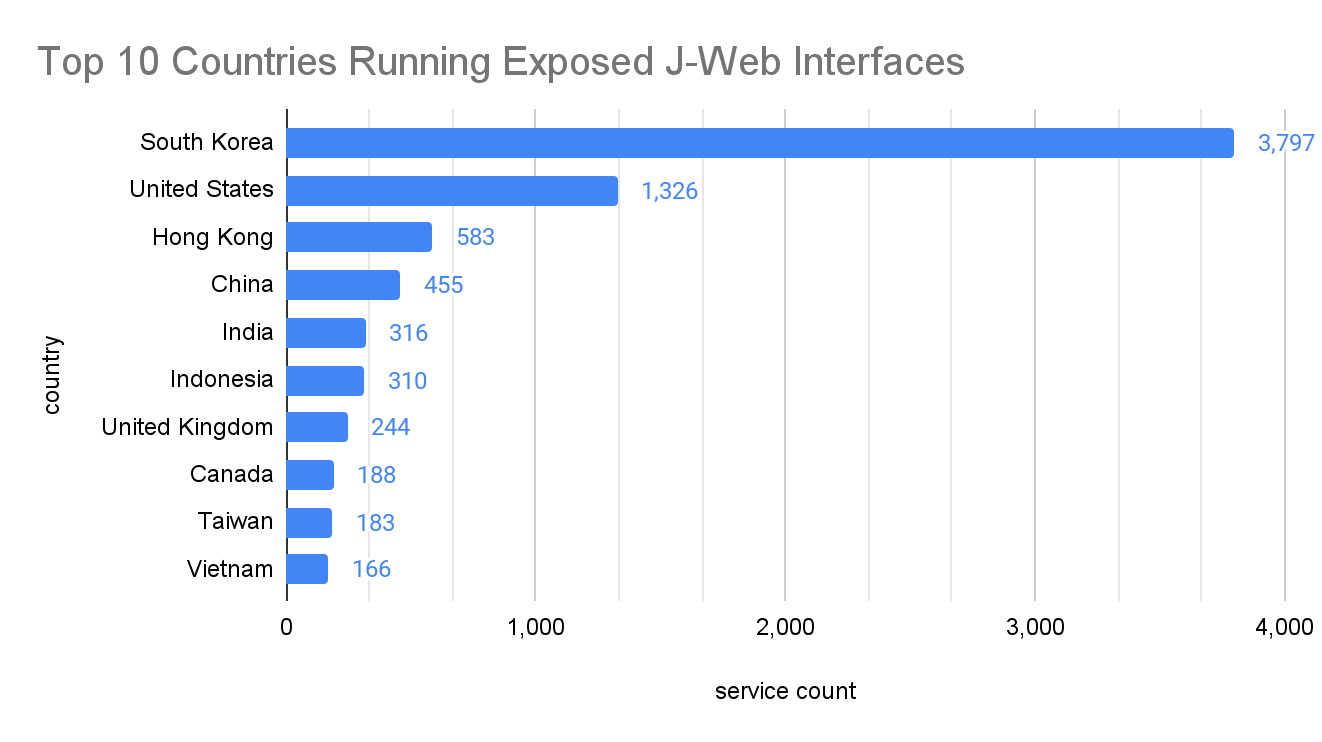

Ces appareils semblent être très présents en Asie, notamment en Corée du Sud et à Hong Kong.

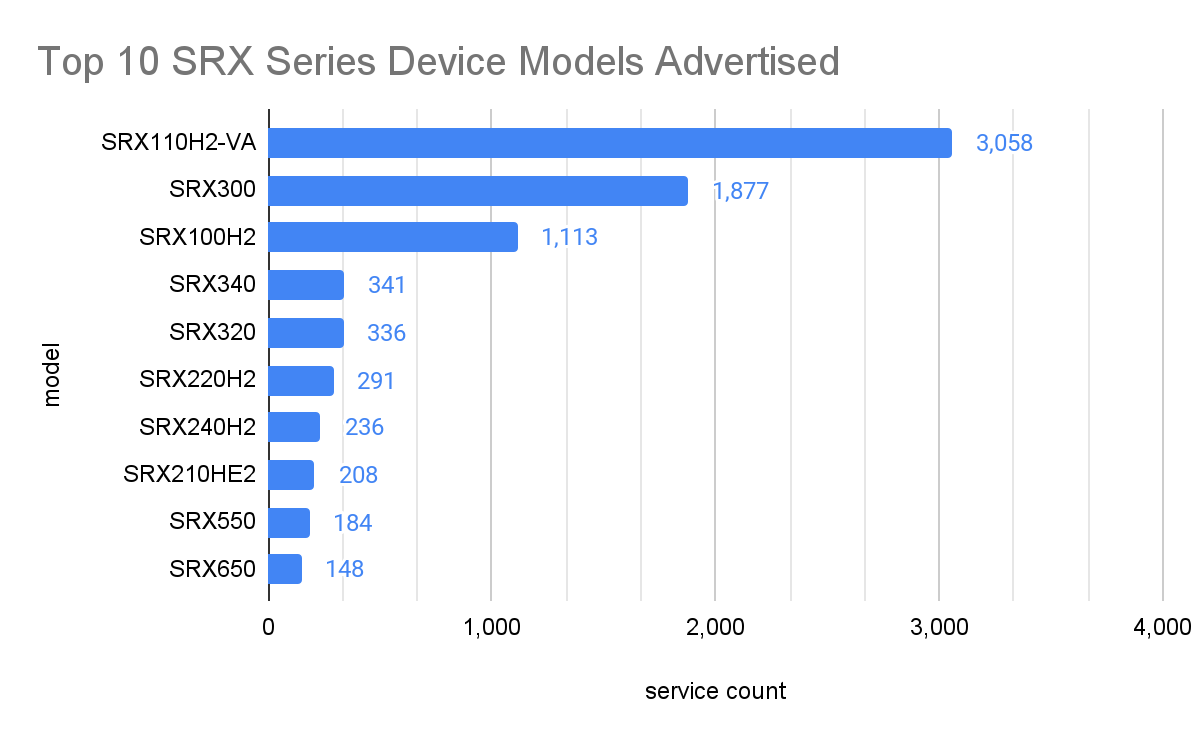

Une chose que nous avons découverte est que de nombreuses interfaces J-Web annonçaient les numéros de modèle de leurs dispositifs de pare-feu SRX associés. Le dispositif le plus courant exposant un panneau de configuration J-Web était le SRX110H2-VA, dont la fin de vie a été annoncée en mai 2018.

Que peut-on faire ?

- Apportez des correctifs à vos instances Junos OS sur les équipements SRX ou EX. Reportez-vous à cette documentation pour obtenir des conseils sur la vérification de la version de Junos OS : Afficher les informations de version des paquets Junos OS - TechLibrary - Juniper Networks

- S'il n'est pas possible d'appliquer un correctif immédiatement, une solution à court terme consiste à désactiver J-Web et à restreindre l'accès aux hôtes de confiance. Une bonne pratique consiste à mettre en place des contrôles d'accès sur toutes les interfaces de configuration web des équipements du réseau

Vérifiez si votre instance J-Web est exposée à l'Internet public à l'aide de cette requête de recherche Censys : services.software.uniform_resource_identifier : `cpe:2.3:a:juniper:jweb:*:*:*:*:*:*:*:*`

Les clients d'EM peuvent utiliser cette requête pour vérifier l'exposition dans leurs espaces de travail : host.services.software.uniform_resource_identifier : "cpe:2.3:a:juniper:jweb:*"