CVE-2024-21591 - Juniper J-Web OOB-Schreibschwachstelle

Teilen Sie

Zusammenfassung:

- Juniper Networks hat vor kurzem ein Patch für eine kritische Pre-Authentication Remote Code Execution (RCE)-Schwachstelle in der J-Web-Konfigurationsoberfläche in allen Versionen von Junos OS auf SRX-Firewalls und EX-Switches veröffentlicht.

- Nicht authentifizierte Akteure könnten diese Schwachstelle ausnutzen, um Root-Zugriff zu erlangen oder Denial-of-Service-Angriffe (DoS) auf Geräte zu starten, die nicht gepatcht wurden. Stellen Sie sicher, dass Ihre Systeme umgehend aktualisiert werden, um dieses Risiko zu minimieren.

- Prüfen Sie mit dieser Censys Search Abfrage, ob die J-Web-Konfigurationsschnittstellen verfügbar sind: services.software.uniform_resource_identifier: `cpe:2.3:a:juniper:jweb:*:*:*:*:*:*:*:*:*`.

- Wie im letzten Jahr in der CISA-Anleitung BOD 23-02 betont wurde, stellen ungeschützte Netzwerkmanagement-Schnittstellen weiterhin ein erhebliches Risiko dar. Schränken Sie den Zugang zu diesen Schnittstellen aus dem öffentlichen Internet so weit wie möglich ein.

Gemäß dem Sicherheitshinweis von Juniper sind die folgenden Versionen auf SRX- und EX-Geräten betroffen:

- Junos OS-Versionen vor 20.4R3-S9;

- Junos OS 21.2 Versionen vor 21.2R3-S7;

- Junos OS 21.3 Versionen früher als 21.3R3-S5;

- Junos OS 21.4 Versionen vor 21.4R3-S5;

- Junos OS 22.1 Versionen vor 22.1R3-S4;

- Junos OS 22.2 Versionen vor 22.2R3-S3;

- Junos OS 22.3 Versionen früher als 22.3R3-S2;

- Junos OS 22.4 Versionen vor 22.4R2-S2, 22.4R3.

Die Schwachstelle ist in den Versionen 20.4R3-S9, 21.2R3-S7, 21.3R3-S5, 21.4R3-S5, 22.1R3-S4, 22.2R3-S3, 22.3R3-S2, 22.4R2-S2, 22.4R3, 23.2R1-S1, 23.2R2, 23.4R1 und allen nachfolgenden Versionen behoben.

CensysSichtweise:

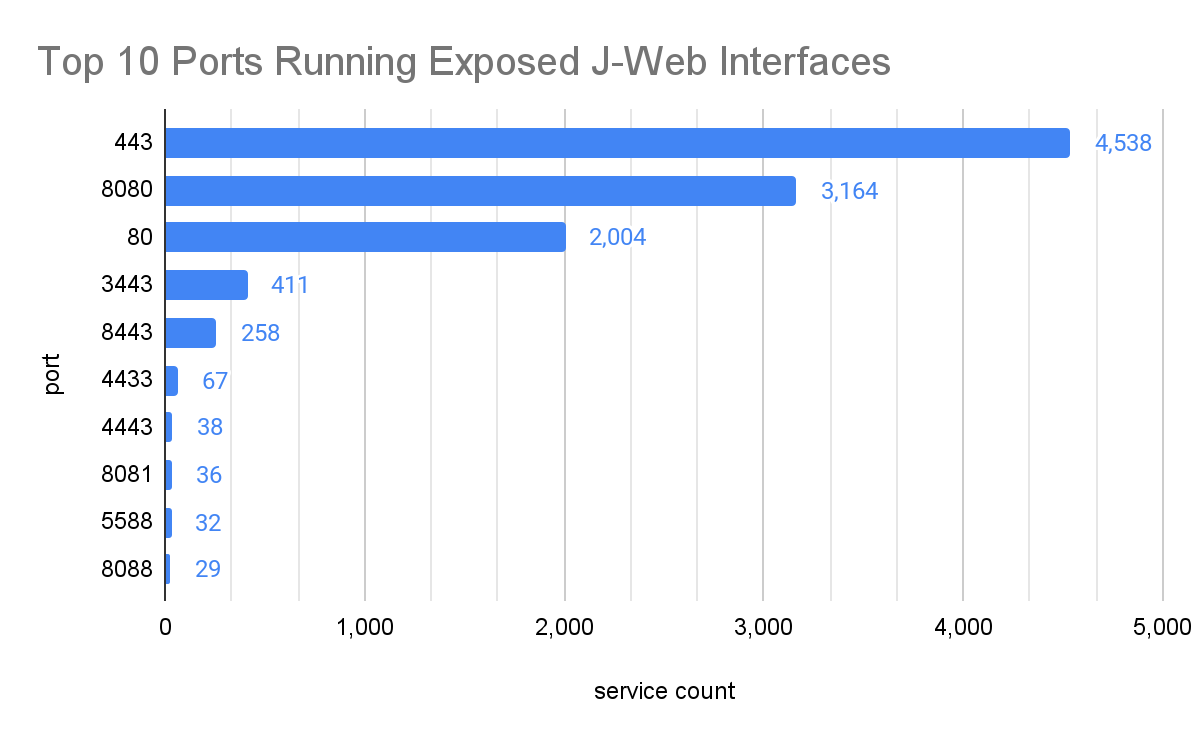

Am Donnerstag, den 11. Januar 2024, beobachtete Censys über 11.500 exponierte J-Web-Schnittstellen online. Die meisten von ihnen liefen auf den Standard-HTTP-Ports: 443, 8080 und 80.

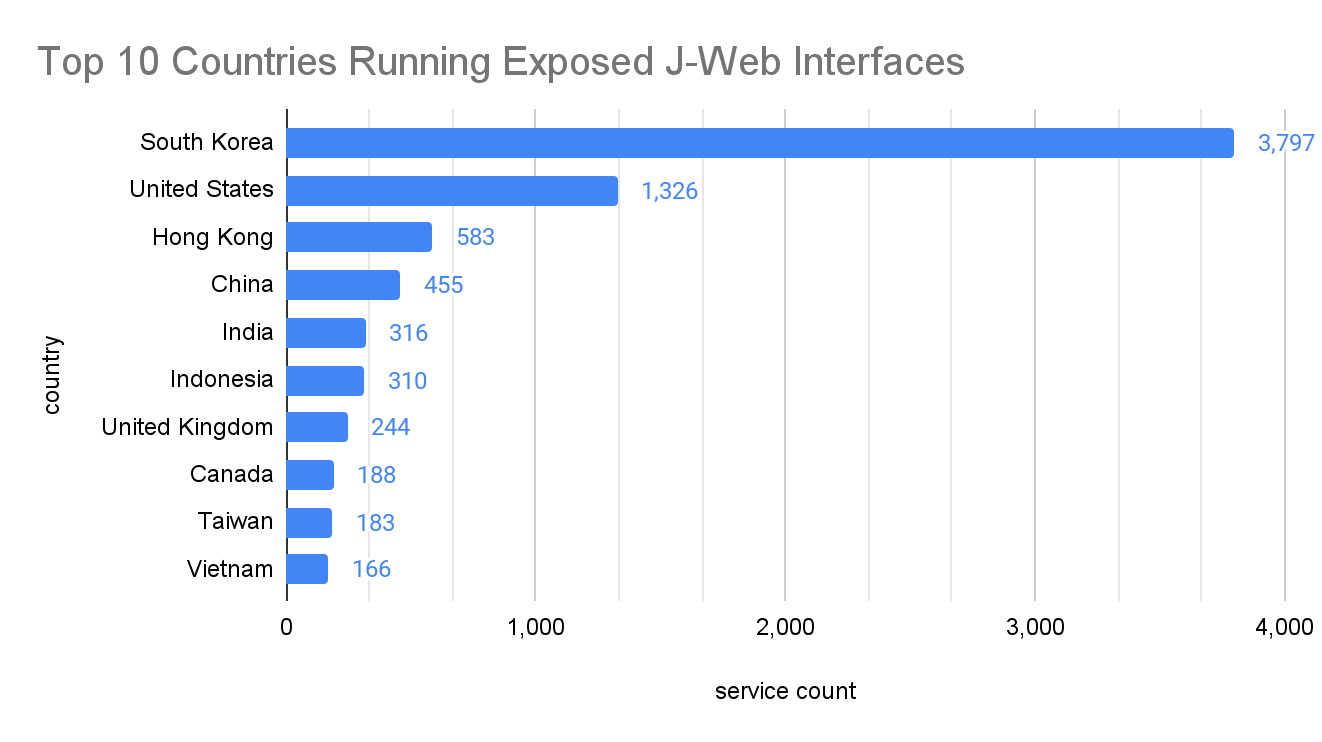

Diese Geräte scheinen in ganz Asien stark vertreten zu sein, wobei die Präsenz in Südkorea und Hongkong besonders ausgeprägt ist.

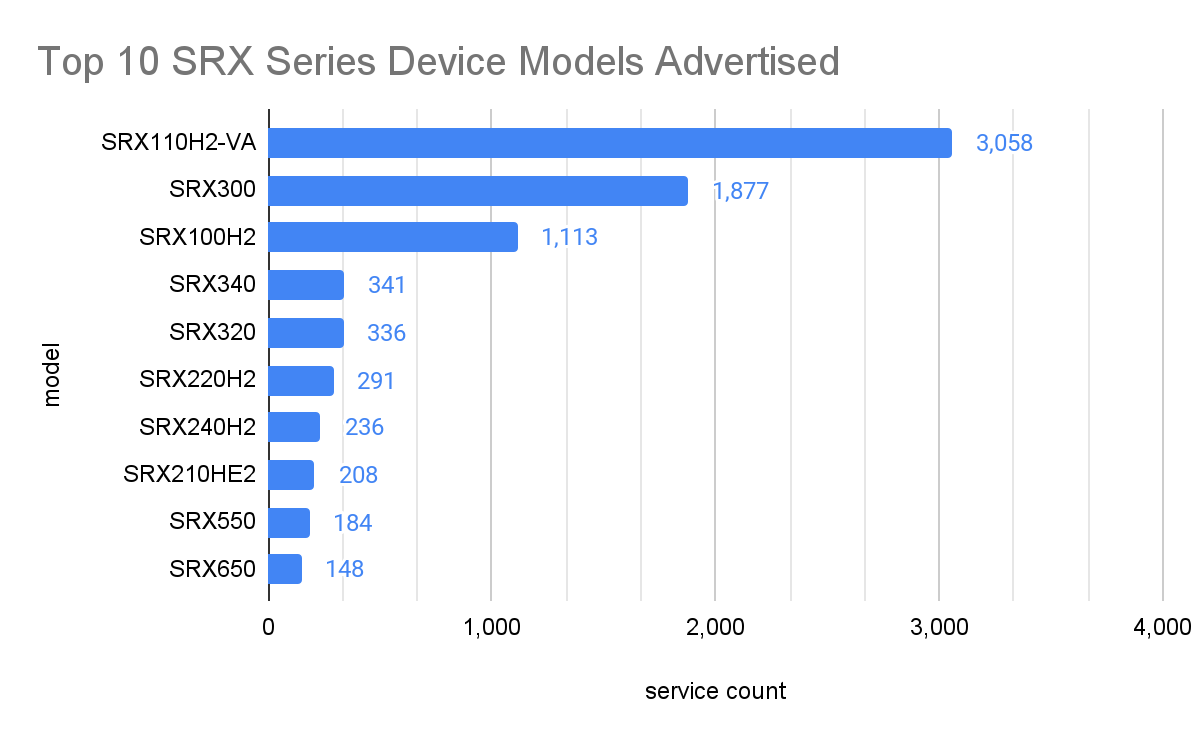

Wir haben festgestellt, dass viele J-Web-Schnittstellen die Modellnummern der zugehörigen SRX-Firewall-Geräte anzeigten. Das häufigste Gerät, für das ein J-Web-Konfigurationspanel angezeigt wurde, war die SRX110H2-VA, die bereits im Mai 2018 als auslaufend angekündigt wurde.

Was kann getan werden?

- Patchen Sie Ihre Junos OS-Instanzen auf SRX- oder EX-Geräten. In dieser Dokumentation finden Sie Anleitungen zur Überprüfung Ihrer Junos OS-Version: Anzeigen von Versionsinformationen für Junos OS-Pakete - TechLibrary - Juniper Networks

- Wenn ein sofortiges Patchen nicht möglich ist, besteht eine kurzfristige Abhilfe darin, J-Web zu deaktivieren und den Zugriff auf vertrauenswürdige Hosts zu beschränken. Es ist eine gute Praxis, Zugriffskontrollen für alle Web-Konfigurationsschnittstellen für Netzwerkgeräte einzurichten

Prüfen Sie, ob Ihre J-Web-Instanz dem öffentlichen Internet ausgesetzt ist, indem Sie diese Censys Search Abfrage verwenden: services.software.uniform_resource_identifier: `cpe:2.3:a:juniper:jweb:*:*:*:*:*:*:*:*:*`

EM-Kunden können diese Abfrage verwenden, um zu prüfen, ob ihre Arbeitsbereiche ausgesetzt sind: host.services.software.uniform_resource_identifier: "cpe:2.3:a:juniper:jweb:*"