CVE-2024-21591 - Vulnerabilidad de escritura OOB de Juniper J-Web

Compartir

Resumen:

- Juniper Networks ha parcheado recientemente una vulnerabilidad crítica de ejecución remota de código (RCE) previa a la autenticación en la interfaz de configuración J-Web en todas las versiones de Junos OS en cortafuegos SRX y conmutadores EX.

- Actores no autenticados podrían explotar esta vulnerabilidad para obtener acceso root o iniciar ataques de denegación de servicio (DoS) en dispositivos que no hayan sido parcheados. Asegúrese de que sus sistemas se actualizan rápidamente para mitigar este riesgo.

- Compruebe si hay interfaces de configuración de J-Web expuestas mediante esta consulta de búsqueda Censys : services.software.uniform_resource_identifier: `cpe:2.3:a:juniper:jweb:*:*:*:*:*:*:*:*`.

- Como se destacó el año pasado en la guía BOD 23-02 de CISA, las interfaces de gestión de red expuestas siguen planteando un riesgo significativo. Restrinja el acceso a estas interfaces desde la Internet pública siempre que sea posible.

Según el aviso de seguridad de Juniper, las siguientes versiones están afectadas en los dispositivos SRX y EX:

- Versiones del sistema operativo Junos anteriores a la 20.4R3-S9;

- Versiones de Junos OS 21.2 anteriores a 21.2R3-S7;

- Versiones de Junos OS 21.3 anteriores a 21.3R3-S5;

- Versiones de Junos OS 21.4 anteriores a 21.4R3-S5;

- Versiones de Junos OS 22.1 anteriores a 22.1R3-S4;

- Versiones de Junos OS 22.2 anteriores a 22.2R3-S3;

- Versiones de Junos OS 22.3 anteriores a 22.3R3-S2;

- Versiones de Junos OS 22.4 anteriores a 22.4R2-S2, 22.4R3.

La vulnerabilidad está parcheada en las versiones 20.4R3-S9, 21.2R3-S7, 21.3R3-S5, 21.4R3-S5, 22.1R3-S4, 22.2R3-S3, 22.3R3-S2, 22.4R2-S2, 22.4R3, 23.2R1-S1, 23.2R2, 23.4R1 y todas las versiones posteriores.

CensysPerspectiva de la UE:

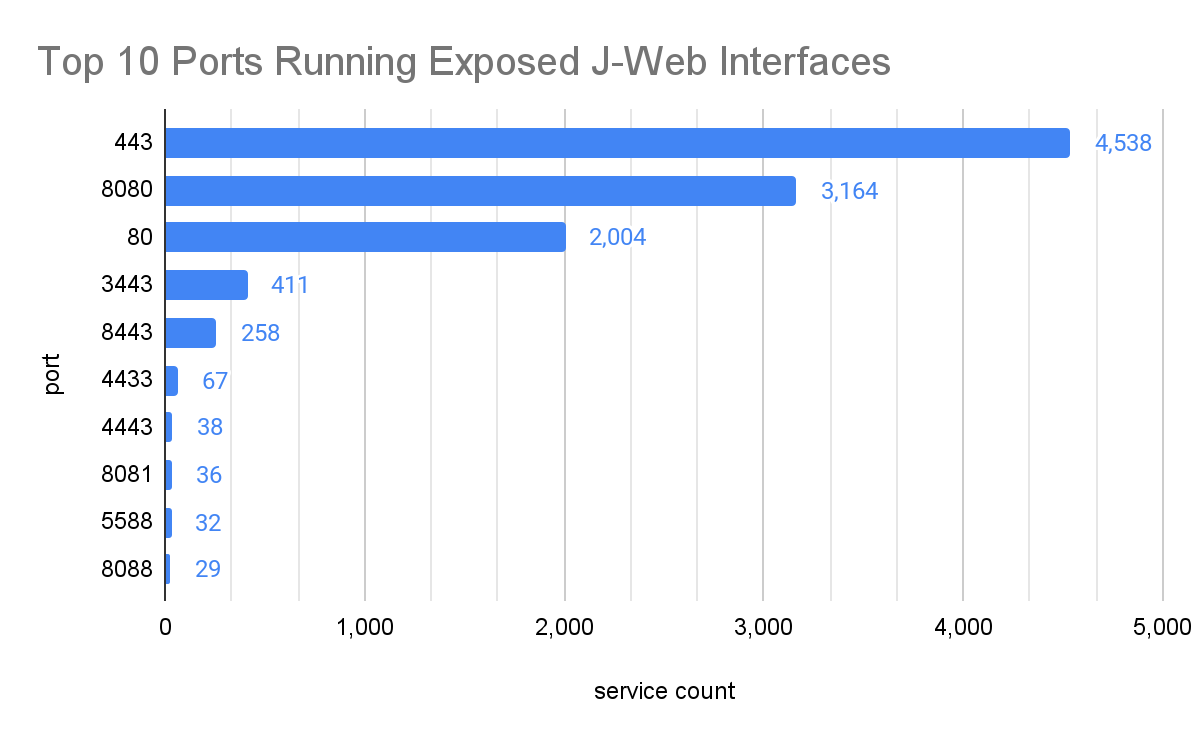

A partir del jueves 11 de enero de 2024, Censys observó más de 11.500 interfaces J-Web expuestas en línea. La mayoría de ellas se ejecutaban en puertos HTTP estándar: 443, 8080 y 80.

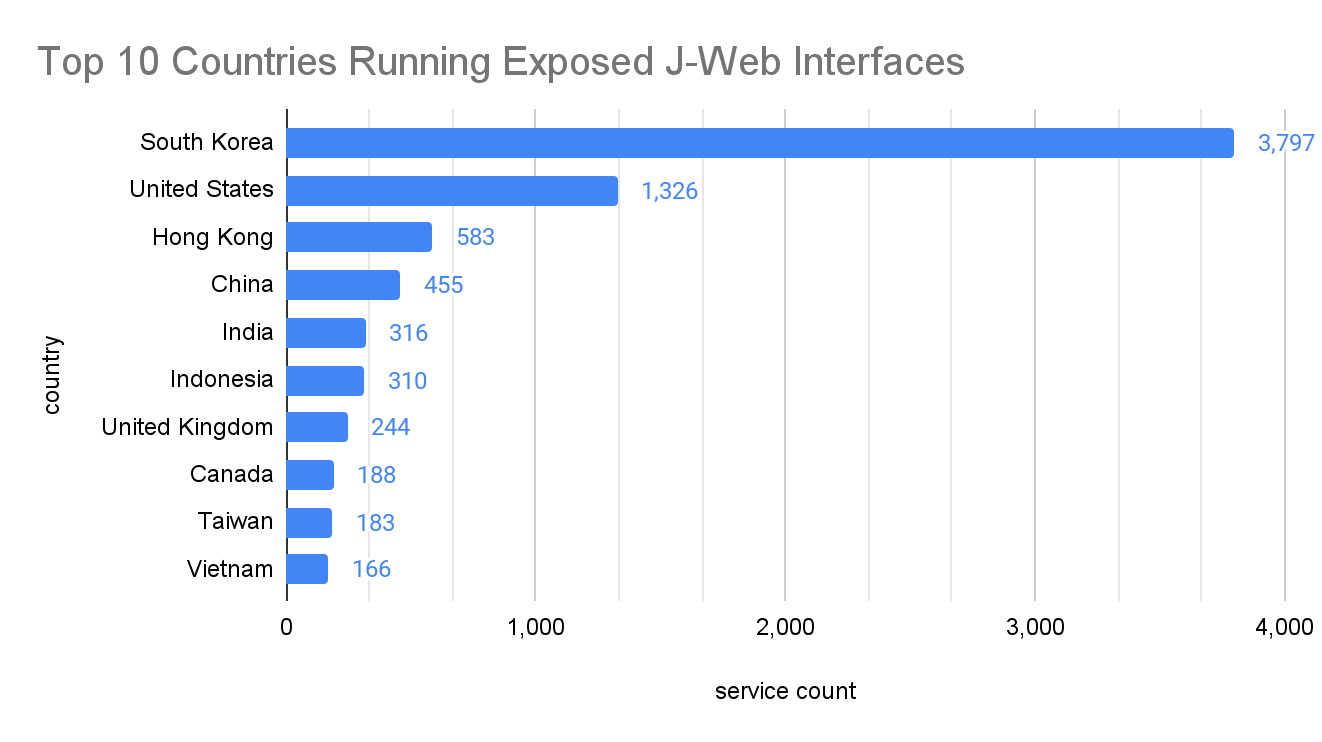

Estos dispositivos parecen tener una fuerte presencia en Asia, con una notable exposición en Corea del Sur y Hong Kong.

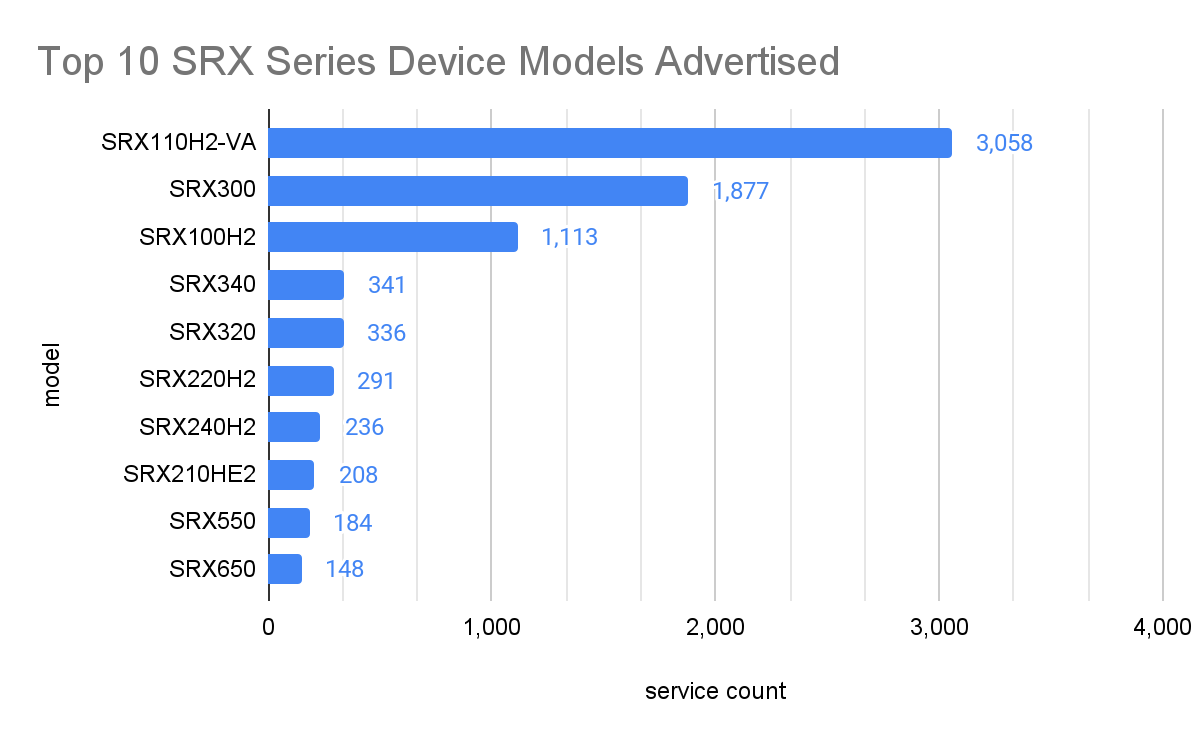

Algo que descubrimos es que muchas interfaces J-Web anunciaban los números de modelo de sus dispositivos cortafuegos SRX asociados. El dispositivo más común que exponía un panel de configuración J-Web era el SRX110H2-VA, que se anunció como final de su vida útil en mayo de 2018.

¿Qué se puede hacer?

- Parchee sus instancias de Junos OS en dispositivos SRX o EX. Consulte esta documentación para obtener orientación sobre la comprobación de la versión de Junos OS: Visualización de la información de versión de los paquetes de Junos OS - TechLibrary - Juniper Networks

- Si no es posible parchear inmediatamente, una solución a corto plazo es desactivar J-Web y restringir el acceso a hosts de confianza. Es una buena práctica establecer controles de acceso en todas las interfaces de configuración web de los dispositivos de red.

Compruebe si su instancia de J-Web está expuesta a la Internet pública utilizando esta consulta de búsqueda de Censys : services.software.uniform_resource_identifier: `cpe:2.3:a:juniper:jweb:*:*:*:*:*:*:*:*`

Los clientes de EM pueden utilizar esta consulta para comprobar si hay exposición en sus espacios de trabajo: host.services.software.uniform_resource_identifier: "cpe:2.3:a:juniper:jweb:*"