En Censys, nuestro objetivo es ser el único lugar para entender todo lo que hay en Internet, para una caza de amenazas y una gestión de la exposición más eficaces. Con la rápida proliferación de proveedores en la nube, software, propiedades web, dispositivos remotos y mucho más, cada vez es más difícil para los equipos de seguridad identificar amenazas o exposiciones y tomar medidas.

Uno de los principales retos es el gran volumen de servicios y dónde residen. En un momento dado, la mayoría de los servicios de Internet vivían en un grupo relativamente pequeño de puertos de Internet estándar: por ejemplo, el 21 era para FTP, el 80 para HTTP, el 443 para HTTP sobre SSL, etc. Estos emparejamientos puerto-servicio estándar están bien documentados por la Autoridad de Asignación de Números de Internet (IANA). Estos emparejamientos puerto-servicio estándar están bien documentados por la Autoridad de Asignación de Números de Internet (IANA). Los puertos no estándar, los que no están documentados, se utilizaban relativamente poco para servicios web. Pero eso ha cambiado a medida que aumenta el número de dispositivos y proveedores que ejecutan un número cada vez mayor de servicios.

>60% de los servicios de Internet funcionan en puertos no estándar

El Estado de Internet en 2023 muestra una instantánea de todos los hosts que ejecutan un servicio HTTP a partir del 28 de febrero de 2023

Hay unos 65.000 puertos en total que pueden utilizarse para ejecutar servicios. Los últimos datos del equipo de investigación de Censys muestran que casi 7 de cada 10 servicios HTTP se ejecutan en puertos no estándar (más información en nuestro Estado de Internet en 2023). Y dado que HTTP representa el 88% de todos los servicios de Internet, esto significa que más del 60% de todos los servicios de Internet se ejecutan en puertos no estándar. Sin un análisis inteligente de 65 000 puertos y visibilidad de estos servicios, los CISO y los equipos de seguridad no pueden proteger eficazmente a sus organizaciones.

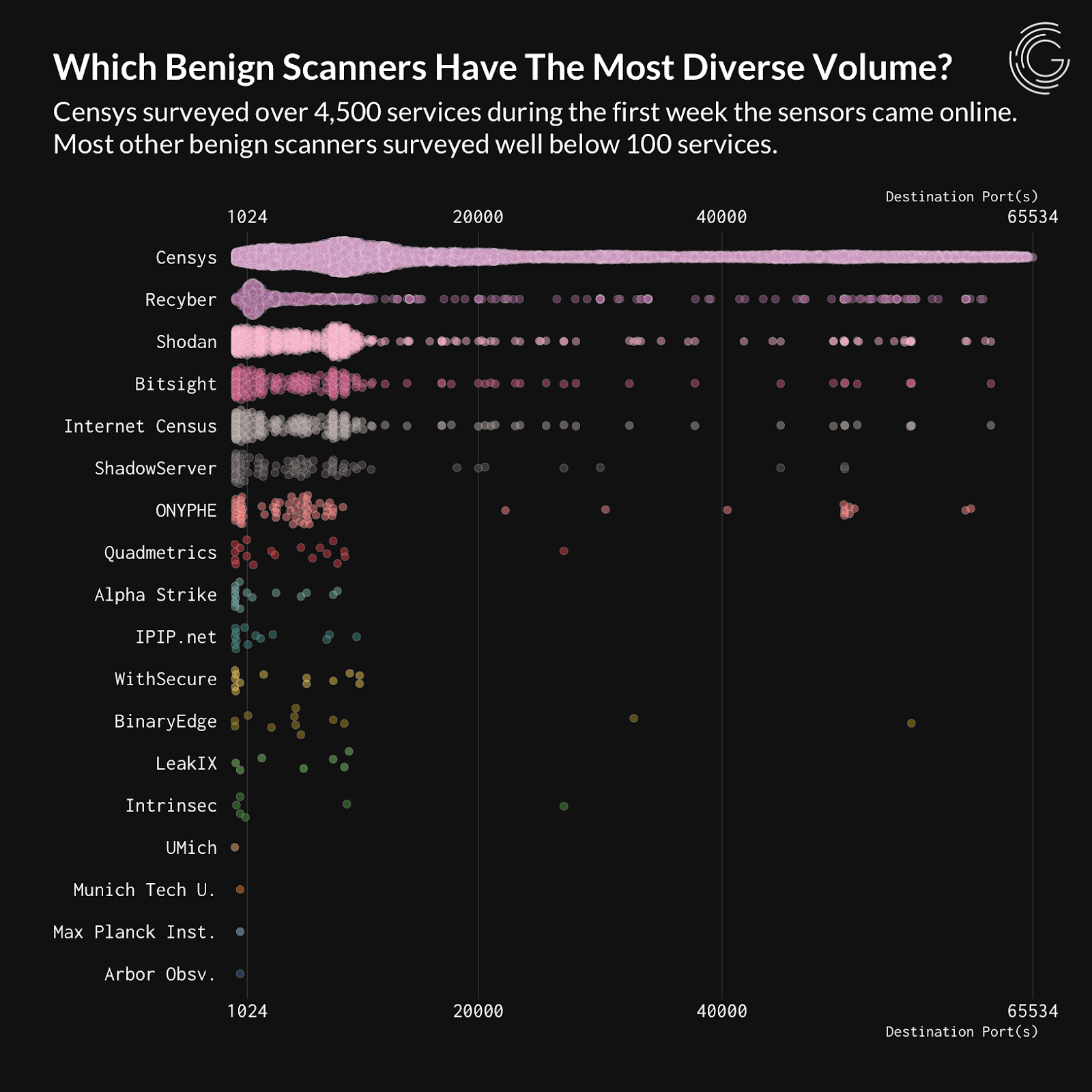

Los productos de gestión de la superficie de ataque externa o los complementos de gestión de vulnerabilidades suelen escanear alrededor de doscientos o trescientos puertos, algunos más y otros menos. Esta falta de cobertura de servicios podría estar dejando expuestas partes significativas de su superficie de ataque externa. Incluso los escáneres globales para la caza de amenazas no proporcionan una cobertura óptima de más de 65.000 puertos, especialmente los no estándar. En las pruebas independientes realizadas por Greynoise en octubre de 2022, sólo Censys demostró la mayor eficacia en 65.000 puertos, lo que proporciona a los profesionales de la seguridad de la información la visión más precisa y actualizada de Internet. Pero no nos dormimos en los laureles con nuestro Mapa de Internet.

Las pruebas de Greynoise en "Una semana en la vida de un sensor GreyNoise: La visión benigna" muestra Censys a la cabeza en cobertura de servicio de puertos no estándar

La exploración predictiva proporciona una cobertura superior de 65.000 puertos

Este verano lanzamos la exploración predictiva para mejorar el ya líder del sector Censys Internet Map. Con la exploración predictiva, los equipos de seguridad tienen una mejor visibilidad de los 65.000 puertos, lo que permite una detección de servicios más rápida que nunca. Nuestras nuevas funciones de exploración predictiva añaden más de 107 millones de nuevos servicios a los ~3.000 millones de servicios globales de Internet que supervisamos continuamente. Los profesionales de la seguridad de la información pueden utilizar estos potentes datos para mejorar el impacto operativo, reducir los falsos positivos y proporcionar un retorno sustancial de la inversión y una reducción del riesgo.

El impacto económico total de Forrester 2023 de Censys External Attack Surface Management demuestra más de un 440% de retorno de la inversión para las empresas en áreas clave como el descubrimiento de activos, la probabilidad de infracciones, la productividad de los empleados, las fusiones y adquisiciones, los falsos positivos y la respuesta a incidentes.

Algunos tipos comunes de servicios descubiertos por esta nueva tecnología incluyen:

- Servicios de Internet de las Cosas (IoT), que las empresas están aprovechando para crecer, pero que también presentan un alto riesgo debido al retraso de las normas de seguridad.

- Sistemas autónomos que sólo ejecutan servicios en puertos no estándar que los atacantes podrían utilizar para alojar infraestructuras maliciosas y ocultarse de los escáneres.

- Proliferación masiva de nuevos servicios de proveedores como portales en línea, herramientas de análisis de datos y potenciadores de la productividad empresarial, especialmente populares en entornos híbridos y remotos que suelen ejecutarse en puertos elevados y no estándar.

IoT: Una gran oportunidad conlleva un gran riesgo

Aunque los dispositivos IoT presentan mayores oportunidades de negocio, también aumentan el riesgo para la seguridad. La empresa de seguridad Check Point descubrió que cada semana el 54% de las organizaciones sufren intentos de ciberataques dirigidos a dispositivos IoT. Los dispositivos IoT suelen ejecutar servicios en puertos no estándar y pueden pasar desapercibidos. Con la exploración predictiva, Censys puede identificar de forma proactiva los servicios IoT asociados a su organización para proteger la exposición relacionada con IoT en este sector de Internet en rápido crecimiento.

Para las organizaciones que implementan dispositivos IoT, como las de sanidad, comercio minorista, fabricación, energía y muchas otras, es fundamental inventariar y proteger todos los dispositivos IoT para cumplir la normativa y mejorar la protección de datos. Incluso un dispositivo IoT no autorizado en una superficie de ataque externa representa una oportunidad para que los atacantes accedan y filtren datos como PHI, imágenes de cámara u otros datos confidenciales. Los controles expuestos podrían permitir a los agresores interrumpir las operaciones o pedir rescate por ellos.

Sistemas autónomos: El espacio oculto del atacante ya no existe

Todo Internet funciona con Sistemas Autónomos (SA), que no son peligrosos por defecto. Pero el panorama de los SA es cada vez más complejo y gran parte de ellos puede utilizarse con fines maliciosos. CensysLa exploración predictiva ha identificado AS completamente nuevos que ejecutan servicios en puertos no estándar. Esta visibilidad adicional del host proporciona una mejor cobertura general de la superficie de ataque externa y, lo que es más importante, información para la caza de amenazas.

Los datos de Akamai muestran que los AS con un número reducido de direcciones IP tienen más probabilidades de ser maliciosos.

Los AS de pequeña escala pueden pasar desapercibidos para casi todos los escáneres automatizados cuando utilizan puertos no estándar. Si los escáneres automáticos, como los mostrados en el estudio de Greynoise, no cubren los puertos altos y no estándar, los AS con IPs que sólo ejecutan servicios en puertos altos y no estándar podrían no aparecer en absoluto en los resultados. Las investigaciones de Akamai han demostrado que la gran mayoría de los AS con un volumen de IP bajo son probablemente maliciosos. Estos AS, sin suficientes controles de seguridad, pueden convertirse en objetivos o incluso en herramientas de los atacantes. Los malos actores pueden aprovechar más fácilmente las IP para alojar sitios Web de phishing, archivos maliciosos, bots y escáneres. Sin visibilidad de estos AS y hosts, las investigaciones para comprender las fuentes de los ataques podrían no arrojar ningún resultado ni ninguna forma de protegerse contra ellos en el futuro.

Más servicios, más problemas

Con la proliferación masiva de servicios como portales en línea, herramientas de análisis de datos y potenciadores de la productividad empresarial, la probabilidad de servicios en puertos no estándar sigue aumentando. Los entornos de trabajo híbridos y remotos aumentan este riesgo. Con la exploración predictiva, Censys identificará patrones de puertos para determinados proveedores y software. A continuación, llevará a cabo un escaneado predictivo de puertos no estándar en 65.000 puertos para detectar servicios con mayor rapidez y precisión. Censys proporcionará a los equipos de ciberseguridad detalles contextuales y de riesgo, como las versiones de software, para resolver incidentes y garantizar que sus superficies de ataque externas permanezcan seguras.

Para las organizaciones que despliegan con frecuencia nuevos servicios, como tecnología, software, comunicaciones y finanzas, los datos "suficientemente buenos" sobre una superficie de ataque o infraestructura de atacantes no son suficientes. Otros escáneres tienen un conocimiento limitado o nulo de más de 65.000 puertos no estándar, lo que deja la seguridad "al azar" en un momento de rápida expansión de las superficies de ataque y de fuerzas de trabajo híbridas que pueden intentar eludir los procesos de seguridad.

Explore gratis nuestro mapa de Internet

CensysEl mapa de Internet proporciona contexto y detalles procesables para que los equipos de seguridad de la información puedan identificar rápidamente los servicios y protegerse contra la exposición o las amenazas relacionadas.

El Mapa de Internet Censys es tan vasto y detallado que resulta difícil conceptualizarlo hasta que se prueba. Con nuestra nueva herramienta CensysGPT (Beta ) cualquiera puede buscar rápida y fácilmente en nuestro Mapa de Internet. Si desea conocer mejor su superficie de ataque externa, solicite una demostración.