Sur Censys, notre objectif est d'être le seul endroit où l'on peut comprendre tout ce qui se passe sur Internet - pour une chasse aux menaces et une gestion de l'exposition plus efficaces. Avec la prolifération rapide des fournisseurs de services en nuage, des logiciels, des propriétés web, des appareils distants et autres, il devient de plus en plus difficile pour les équipes de sécurité d'identifier les menaces ou les expositions et de prendre des mesures.

L'un des principaux défis est le volume de services et leur emplacement. À une certaine époque, la plupart des services internet étaient hébergés sur un groupe relativement restreint de ports internet standard - par exemple 21 pour le FTP, 80 pour le HTTP, 443 pour le HTTP sur SSL, etc. Ces couples port-service standard sont bien documentés par l'IANA (Internet Assigned Numbers Authority). Les ports non standard, ceux qui ne sont pas documentés, étaient relativement peu utilisés pour les services web. Mais cela a changé, car de plus en plus d'appareils et de fournisseurs exécutent un nombre croissant de services.

>60% de tous les services Internet fonctionnent sur des ports non standard

L'état de l'internet en 2023 montre un instantané de tous les hôtes exécutant un service HTTP à partir du 28 février 2023.

Il existe environ 65 000 ports au total qui peuvent être utilisés pour faire fonctionner des services. Les dernières données de l'équipe de recherche Censys montrent que près de 7 services HTTP sur 10 utilisent des ports non standard (pour en savoir plus, lisez notre article L'état de l'internet en 2023). Et comme HTTP représente 88 % de tous les services internet, cela signifie que plus de 60 % de tous les services internet fonctionnent sur des ports non standard. Sans analyse intelligente des 65 000 ports et sans visibilité sur ces services, les RSSI et les équipes de sécurité ne peuvent pas protéger efficacement leurs organisations.

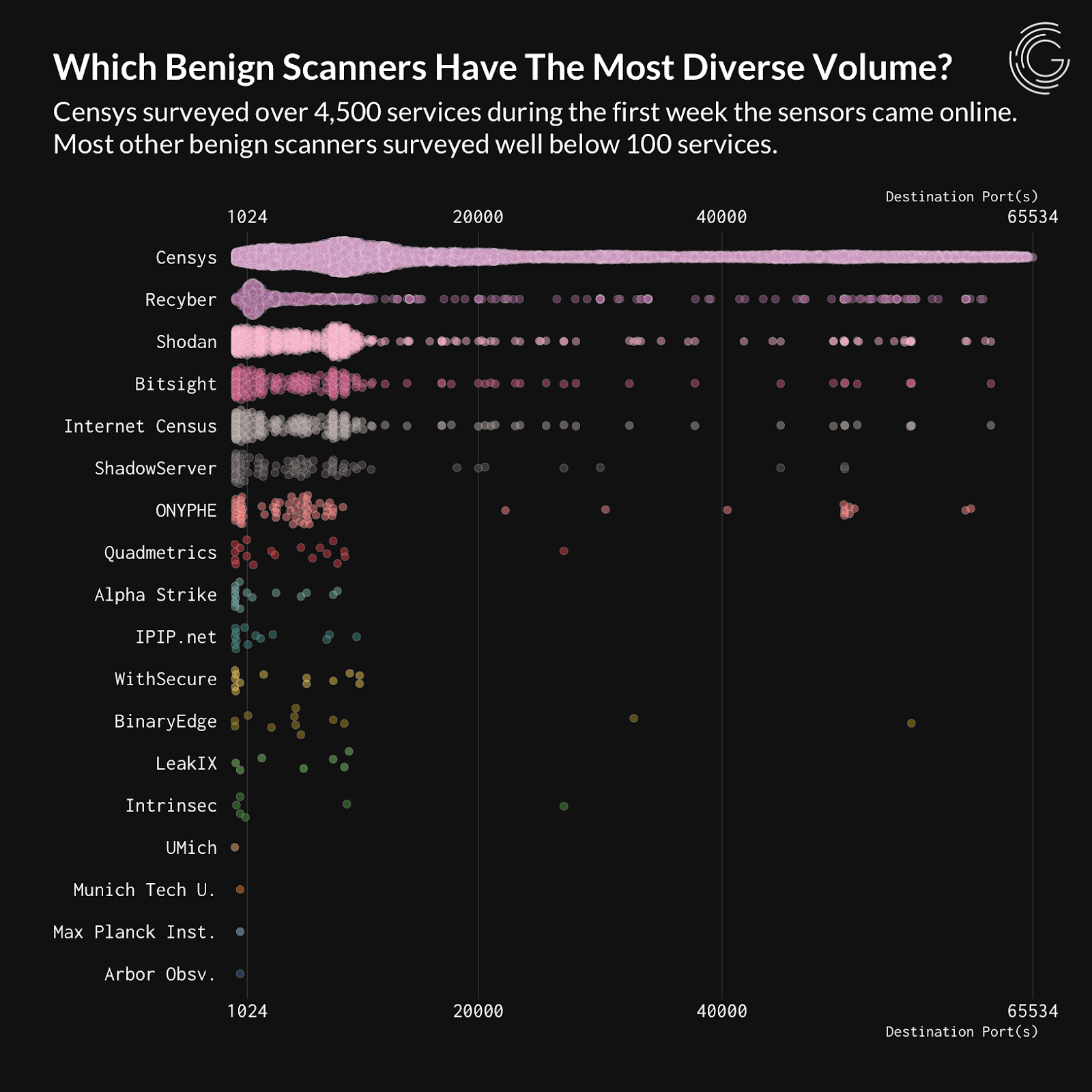

Les produits de gestion de la surface d'attaque externe ou les modules complémentaires de gestion des vulnérabilités analysent généralement entre deux et trois cents ports, certains plus, d'autres moins. Ce manque de couverture de service pourrait laisser des parties importantes de votre surface d'attaque externe exposées. Même les scanners globaux pour la chasse aux menaces n'offrent pas une couverture optimale de plus de 65 000 ports, en particulier les ports non standard. Lors de tests indépendants réalisés par Greynoise en octobre 2022, seule l'adresse Censys a été testée de la manière la plus efficace sur 65 000 ports, offrant ainsi aux professionnels de l'InfoSec la vue la plus précise et la plus actualisée de l'internet. Mais nous ne nous reposons pas sur nos lauriers avec notre carte de l'internet.

Les tests de Greynoise dans "Une semaine dans la vie d'un capteur GreyNoise : The benign view" montre que Censys est en tête pour la couverture de service des ports non standard.

Le balayage prédictif assure une couverture supérieure de 65 000 ports

Cet été, nous avons lancé Predictive Scanning afin d'améliorer la carte Internet Censys , qui est déjà la meilleure de l'industrie. Avec Predictive Scanning, les équipes de sécurité ont une meilleure visibilité des 65k ports, ce qui permet une détection des services plus rapide que jamais. Nos nouvelles capacités de balayage prédictif ajoutent plus de 107 millions de nouveaux services aux quelque 3 milliards de services Internet mondiaux que nous surveillons en permanence. Les professionnels de l'InfoSec peuvent utiliser ces données puissantes pour améliorer l'impact opérationnel, réduire les faux positifs et fournir un retour sur investissement substantiel ainsi qu'une réduction des risques.

L'étude Forrester 2023 Total Economic Impact of Censys External Attack Surface Management démontre un retour sur investissement de plus de 440 % pour les entreprises dans des domaines clés tels que la découverte d'actifs, la probabilité de violation, la productivité des employés, les fusions et acquisitions, les faux positifs et la réponse aux incidents.

Voici quelques types de services courants découverts grâce à cette nouvelle technologie :

- Les services issus de l'internet des objets (IoT),dont les entreprises tirent parti pour leur croissance mais qui présentent également un risque élevé en raison de normes de sécurité en retard.

- Les systèmes autonomes n'exécutent des services que sur des ports non standard que les attaquants pourraient utiliser pour héberger une infrastructure malveillante et se cacher des scanners.

- La prolifération massive de nouveaux services proposés par les fournisseurs, tels que les portails en ligne, les outils d'analyse de données et les outils d'amélioration de la productivité des entreprises, qui sont particulièrement populaires dans les environnements hybrides et distants qui fonctionnent généralement sur des ports élevés et non standard.

L'IdO : Les grandes opportunités s'accompagnent de grands risques

Si les appareils IoT offrent de nouvelles opportunités commerciales, ils augmentent également les risques en matière de sécurité. L'entreprise de sécurité Check Point a constaté que chaque semaine, 54 % des organisations subissent des tentatives de cyberattaques ciblant les appareils IoT. Les appareils IoT exécutent souvent des services sur des ports non standard et peuvent passer inaperçus. Avec Predictive Scanning, Censys peut identifier de manière proactive les services IoT associés à votre organisation afin de protéger l'exposition liée à l'IoT dans ce secteur de l'Internet en pleine croissance.

Pour les organisations qui mettent en œuvre des dispositifs IoT, comme la santé, la vente au détail, la fabrication, l'énergie et bien d'autres, il est essentiel d'inventorier et de sécuriser tous les dispositifs IoT pour assurer la conformité et améliorer la protection des données. Même un seul appareil IoT non autorisé dans une surface d'attaque externe représente une opportunité pour les attaquants d'accéder et d'exfiltrer des données telles que des PHI, des images de caméras ou d'autres données sensibles. Les contrôles exposés pourraient permettre aux attaquants de perturber les opérations ou de demander une rançon pour ces contrôles.

Systèmes autonomes : L'espace caché de l'attaquant n'existe plus

L'ensemble de l'internet repose sur des systèmes autonomes (AS), qui ne sont pas dangereux par défaut. Mais le paysage des AS est de plus en plus complexe et de grandes parties peuvent être utilisées à des fins malveillantes. CensysL'analyse prédictive a permis d'identifier des systèmes autonomes entièrement nouveaux qui exécutent des services sur des ports non standard. Cette visibilité supplémentaire sur les hôtes offre une meilleure couverture globale de la surface d'attaque externe et, plus important encore, des informations sur la chasse aux menaces.

Les données d'Akamai montrent que les AS dont la taille du pool d'adresses IP est faible sont plus susceptibles d'être malveillants.

Les AS de petite taille peuvent ne pas être découverts par presque tous les scanners automatiques lorsqu'ils utilisent des ports non standard. Si les scanners automatiques, tels que ceux présentés dans l'étude Greynoise, ne couvrent pas les ports élevés et non standard, les AS dont les IP n'exécutent que des services sur des ports élevés et non standard pourraient ne pas apparaître du tout dans les résultats. Les recherches menées par Akamai ont montré que la grande majorité des AS à faible volume d'IP sont probablement malveillants. En l'absence de contrôles de sécurité suffisants, ces AS peuvent devenir des cibles, voire des outils, pour les attaquants. Les acteurs malveillants peuvent plus facilement utiliser les IP pour héberger des sites web de phishing, des fichiers malveillants, des robots et des scanners. Sans visibilité sur ces AS et ces hôtes, les enquêtes visant à comprendre les sources des attaques risquent de n'aboutir à aucun résultat et de ne pas permettre de s'en prémunir à l'avenir.

Plus de services, plus de problèmes

Avec la prolifération massive de services tels que les portails en ligne, les outils d'analyse de données et les outils d'amélioration de la productivité des entreprises, la probabilité de services sur des ports non standard ne cesse d'augmenter. Les environnements de travail hybrides et à distance augmentent ce risque. Avec l'analyse prédictive, Censys identifiera les modèles de ports pour certains fournisseurs et logiciels. Il effectuera ensuite un balayage prédictif des ports non standard sur 65 000 ports afin de détecter plus rapidement et plus précisément les services. Censys fournira aux équipes de cybersécurité un contexte et des détails sur les risques, tels que les versions des logiciels, afin de résoudre les incidents et de garantir que leurs surfaces d'attaque externes restent sécurisées.

Pour les organisations qui déploient fréquemment de nouveaux services, tels que la technologie, les logiciels, les communications et la finance, des données "suffisantes" sur une surface d'attaque ou une infrastructure d'attaquants ne sont pas suffisantes. D'autres scanners n'ont qu'une vision limitée, voire inexistante, de plus de 65 000 ports non standard, ce qui laisse la sécurité "au hasard" à une époque où les surfaces d'attaque se développent rapidement et où les effectifs hybrides peuvent tenter de contourner les processus de sécurité.

Explorez gratuitement notre carte Internet

CensysLa carte Internet fournit un contexte et des détails exploitables permettant aux équipes InfoSec d'identifier rapidement les services et de se protéger contre l'exposition ou les menaces associées.

La carte Internet Censys est tellement vaste et détaillée qu'il est difficile de la concevoir avant de l'avoir essayée. Avec notre nouvel outil CensysGPT (Beta), tout le monde peut rapidement et facilement faire des recherches dans notre carte Internet. Si vous souhaitez mieux comprendre votre surface d'attaque externe, demandez une démonstration.