La semana pasada, un investigador de seguridad conocido como "Janggggg" publicó un exploit de prueba de concepto (PoC) para las últimas vulnerabilidades "ProxyNotShell" de Microsoft Exchange descubiertas en septiembre.

En el momento del anuncio de la vulnerabilidad por parte de Microsoft, ya se había confirmado que ProxyNotShell estaba siendo explotado activamente por un agente chino. Inicialmente se observó que el ataque estaba aislado en un único grupo de actores de amenazas y se llevaba a cabo contra un pequeño conjunto de víctimas. Dada la complejidad del ataque y la vulnerabilidad que requiere credenciales válidas, había pocas expectativas de que esta vulnerabilidad se explotara ampliamente. Ahora que una PoC del exploit está disponible públicamente, esperamos ver un aumento en el número de actores de amenazas que intentan explotar las fallas de ProxyNotShell en hosts con credenciales débiles que permanecen accesibles en Internet.

Fondo

ProxyNotShell es una variación del exploit ProxyShell, que se descubrió por primera vez en agosto de 2021. El ataque ProxyShell consiste en tres vulnerabilidades separadas encadenadas para lograr la ejecución remota de código, lo que permite a los atacantes establecer un punto de apoyo persistente en su entorno de Exchange. Fue anunciado por primera vez en Blackhat 2021 por el investigador de seguridad Orange Tsai. Debido a la naturaleza de su descubrimiento, PoCs han estado disponibles desde el anuncio, y todavía está siendo explotado activamente en la naturaleza.

Durante la publicación inicial en agosto de 2021, Censys identificó más de 175.300 hosts que ejecutaban el servicio Exchange Simple Mail Transport Protocol (SMTP). Más de 50.000 hosts han sido parcheados o se les ha retirado el acceso externo a Internet, por lo que el recuento se sitúa actualmente en más de 135.000 hosts. De los hosts que ejecutaban el servicio SMTP de Exchange, aproximadamente 135.000 ejecutaban algún tipo de Microsoft Internet Information Server junto con SMTPD. El recuento asciende actualmente a más de 104.000 hosts, con más de 30.000 desconectados o parcheados. Diferenciamos estos dos ya que el ataque completo requiere ambos servicios para una explotación exitosa, pero el lector debe tener en cuenta que estos dos servicios pueden vivir en hosts separados. Aunque el CVE no se hizo público hasta julio, Microsoft abordó silenciosamente la vulnerabilidad en la actualización de abril de 2021.

Aproximadamente un año después, en septiembre de 2022, se descubrió por primera vez ProxyNotShell, y Microsoft anunció que había confirmado dos nuevos exploits actualmente rastreados como CVE-2022-41040 y CVE-2022-41082. Este exploit es muy similar a su predecesor ProxyShell y aprovecha un enfoque de explotación similar.

La primera CVE, CVE-2022-41040, es una vulnerabilidad de Falsificación de Solicitud del Lado del Servidor que un atacante puede aprovechar con CVE-2022-41082 para lograr una Ejecución Remota de Código (RCE). La vulnerabilidad afecta a Exchange Server 2013, Exchange Server 2016 y Exchange Server 2019. El lector puede encontrar detalles adicionales en nuestra cobertura inicial aquí.

El 3 de noviembre de 2022, Microsoft publicó un parche para hacer frente a la vulnerabilidad, declarando: "Dado que tenemos conocimiento de explotaciones activas de vulnerabilidades relacionadas (ataques dirigidos limitados), nuestra recomendación es instalar estas actualizaciones inmediatamente para estar protegidos contra estos ataques", - ¡Así que sigamos parcheando, amigos!

¿Cómo puede ayudar Censys ?

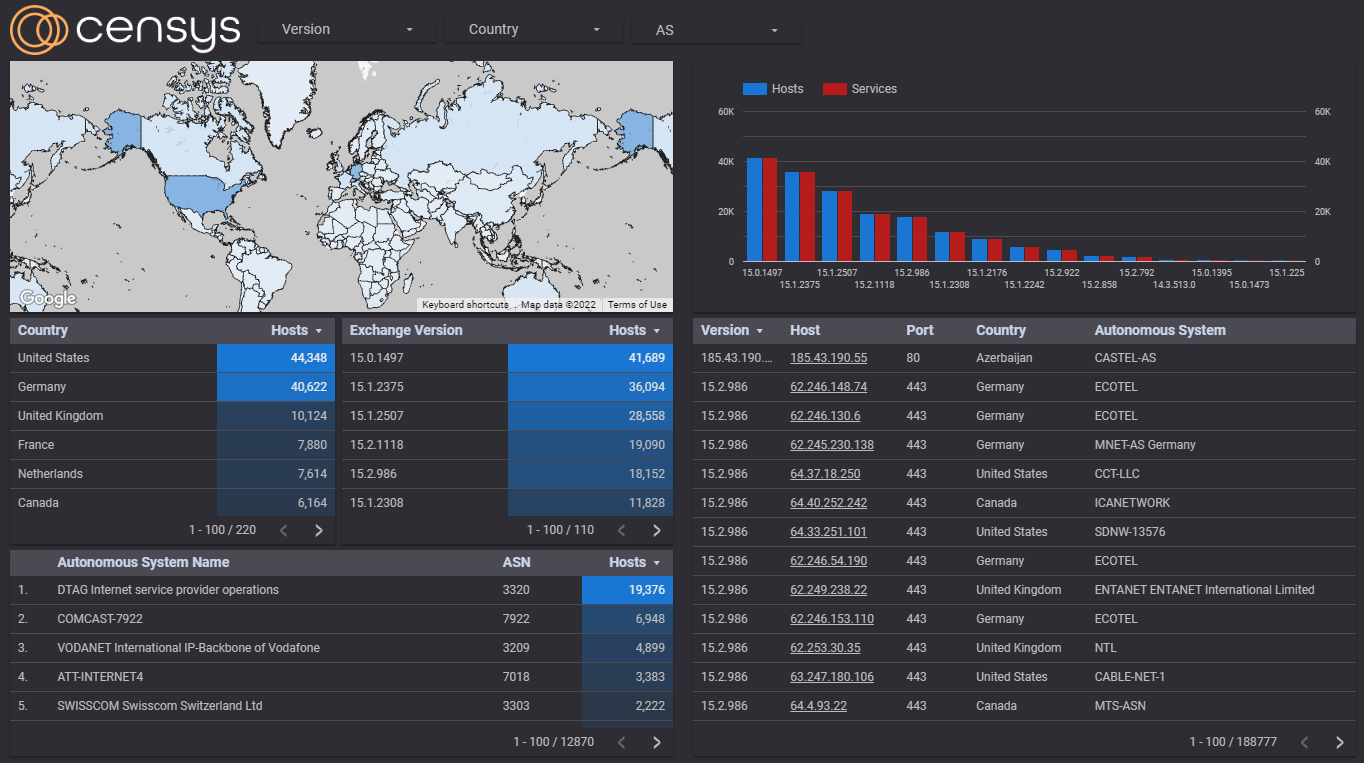

Hemos creado un tablero interactivo para rastrear estos servicios de Microsoft Exchange con datos de escaneo de Censys . Se ha informado de que esta vulnerabilidad funciona en lo siguiente:

- Exchange Server 2013

- Exchange Server 2016

- Exchange Server 2019

Por el momento, la mejor forma de identificar estos servidores Exchange mediante Censys es utilizando la siguiente consulta de búsqueda:

same_service(services.http.response.favicons.name: */owa/auth/* and services.http.response.html_title={“Outlook Web App”, “Outlook”})

Censys Los clientes de ASM tendrán ahora acceso a un nuevo riesgo que cubre estas dos vulnerabilidades. Todos los riesgos de ASM relacionados con Microsoft Exchange pueden encontrarse aquí utilizando el término de búsqueda "riesgos.nombre: exchange"