GoAnywhere MFT Las violaciones por parte de grupos de ransomware de alto perfil han afectado ya a 8 organizaciones confirmadas (y contando)

Resumen ejecutivo:

- A principios de febrero de 2023, Censys informó sobre una vulnerabilidad RCE de día cero en el software "GoAnywhere MFT" (Managed File Transfer) de Fortra. La banda de ransomware Clop afirmó haber explotado esta vulnerabilidad para violar los datos de 130 organizaciones. Además, parece que otros grupos de ransomware están subirse al carro.

- Más de 2 meses después de que se divulgara este día cero, Censys sigue observando casi 180 hosts que ejecutan paneles de administración MFT de GoAnywhere expuestos, y el 30% de ellos (55 hosts) muestran indicios de seguir sin parchear y ser potencialmente vulnerables a este exploit. Una sola instancia vulnerable tiene el potencial de servir como puerta de entrada a una violación de datos que podría afectar a millones de personas.

- Puede seguir realizando un seguimiento de la exposición mediante nuestro panel interactivo. Censys Los clientes de Exposure Management pueden comprobar su inventario de activos vulnerables mediante esta consulta: risks.name: "GoAnywhere MFT Admin Console RCE Vulnerability [CVE-2023-0669]"

Calendario:

- El 1 de febrero de 2023, Fortra (el desarrollador detrás de la infame herramienta de pruebas de penetración Cobalt Strike) anunció una vulnerabilidad RCE de pre-autenticación en su producto "GoAnywhere MFT" (Managed File Transfer) (CVE-2023-0669). Según la investigación de investigación de Fortra publicada la semana pasadase observó actividad sospechosa desde el el 18 de enero.

- El 6 de febrero se realizó una prueba de concepto del exploit fue publicada por el investigador de seguridad Florian Hauserseguido de un parche de emergencia de Fortra en la versión 7.1.2 de GoAnywhere MFT.

- Poco después, la banda de ransomware Clop afirmó haber pirateado los datos de 130 organizaciones utilizando esta vulnerabilidad. Clop afirmó que no está cifrando sistemas con ransomware y que sólo está robando archivos almacenados en servidores comprometidos, pero hasta ahora no se ha publicado ningún dato en su sitio de filtración de datos. Los investigadores de At-Bay descubrieron que otra banda prominente, BlackCat/ALPHV, también ha estado explotando esta vulnerabilidad.

- En los meses transcurridos desde entonces, la lista de víctimas confirmadas de las infracciones de GoAnywhere MFT se ha hecho larga, entre ellas Community Health Systems, Hatch Bank, Hitachi Energy, Rubrikla Ciudad de Toronto, Procter & Gamble, Saks Fifth Avenuey Crown Resorts.

- En marzo, Clop empezó a extorsionar a las víctimas exigiendo el pago de rescates. En su sitio de filtración de datos, la banda afirma que la publicación de los datos robados "está al caer", pero en el momento de redactar este artículo no se había filtrado públicamente ningún dato de las víctimas.

- A continuación, compartimos una actualización sobre el estado actual de los dispositivos GoAnywhere MFT expuestos y potencialmente vulnerables desde la perspectiva del escaneo a través de Internet de Censys.

La respuesta de Internet:

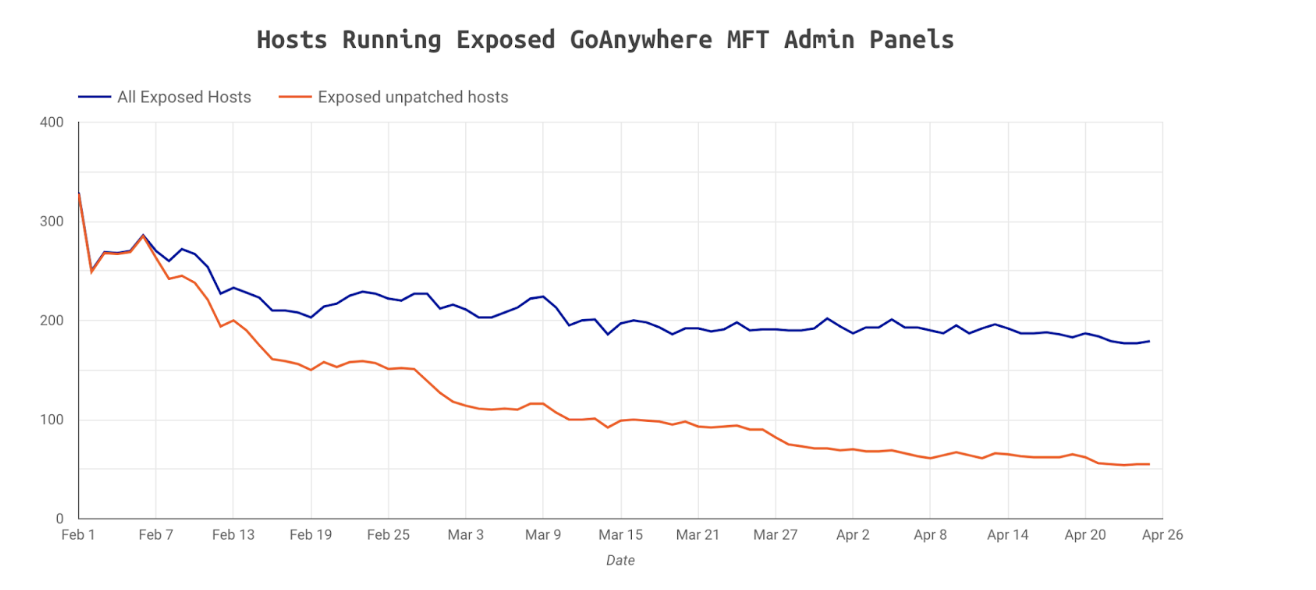

Observamos una respuesta lenta y constante de los parches a esta vulnerabilidad activamente explotada. Desde que este día cero fue revelado por primera vez, Censys ha visto una disminución aproximada del 46% en el número de paneles de administración GoAnywhere expuestos en nuestros datos (tenga en cuenta que la interfaz de cliente web del software no se ve afectada por esta vulnerabilidad). A fecha de 25 de abril de 2023, todavía hay 179 hosts que ejecutan instancias expuestas, y 55 de ellos (30%) muestran indicios de ejecutar versiones vulnerables del software (versiones anteriores a la 7.1.2).

Exposiciones a MFT de GoAnywhere desde la revelación del día cero a principios de febrero

La región con mayor nivel de exposición es Estados Unidos, con más de la mitad de las instancias MFT de GoAnywhere expuestas (~56%), seguida de Australia, Reino Unido e Irlanda.

EE.UU. tiene la mayor concentración de exposiciones GoAnywhere MFT

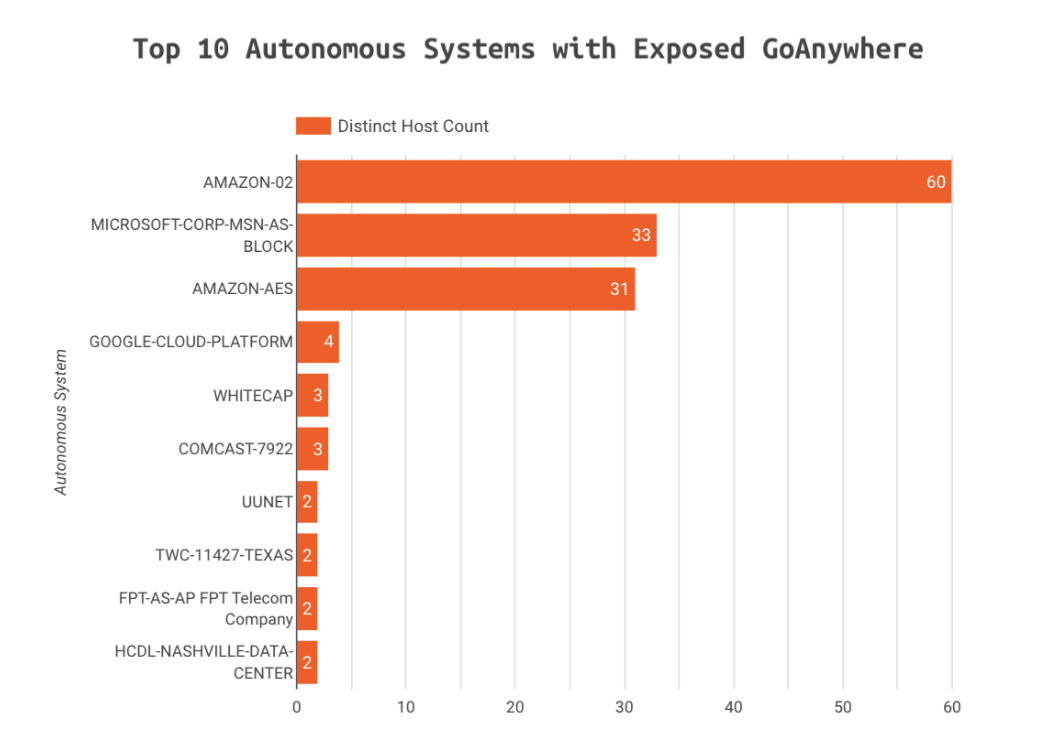

Estas son las redes en las que vemos que se ejecutan las instancias más expuestas:

Las redes de Amazon y Microsoft son las más expuestas a GoAnywhere MFT

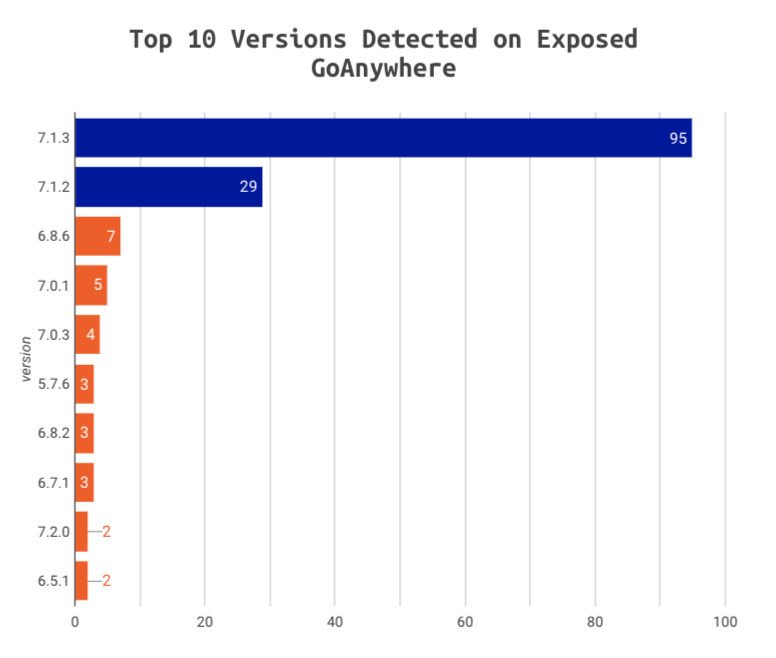

Es alentador que la mayoría de los dispositivos expuestos que vemos (80%) parecen estar ejecutando versiones parcheadas de 7.1.2 y 7.1.3. Sin embargo, es preocupante ver instancias con versiones tan antiguas como la 5.7.6 todavía flotando por ahí.

El 80% de los paneles de administración expuestos muestran indicios de estar parcheados. El azul oscuro indica versiones no vulnerables, mientras que el naranja indica versiones vulnerables.

Sin embargo, una sola instancia expuesta sin parche puede ser un punto de entrada potencial para que un actor de amenazas explote este día cero. Además de aplicar el parche, es una buena práctica evitar exponer los paneles de administración a Internet.

Recomendaciones de mitigación:

- ¡Parchea tu software! Actualiza todas tus instalaciones a la versión GoAnywhere MFT a por lo menos 7.1.2. Aquí tienes cómo comprobar qué versión de GoAnywhere se está ejecutando en tu máquina: https://forum.goanywhere.com/gateway-version-license-check-1376

- Según las mitigaciones sugeridas en Investigación de FortraLos clientes de GoAnywhere MFT deben:

- Rote su Clave Maestra de Cifrado.

- Restablezca todas las credenciales - claves y/o contraseñas - incluso para todos los socios comerciales/sistemas externos.

- Revise los registros de auditoría y elimine cualquier cuenta sospechosa de administrador y/o usuario web.

- Si su consola de administración está expuesta a la Internet pública, establezca controles de acceso mediante reglas de cortafuegos, segmentación VPN o segmentación VPC para reducir el riesgo de acceso no autorizado.

Puede seguir supervisando el estado del día cero de GoAnywhere con nuestro panel interactivo interactivo.

Referencias: