Introducción

El 27 de septiembre, Progress Software publicó un aviso sobre 8 vulnerabilidades recientemente descubiertas en su herramienta WS_FTP. Este aviso llega tras un verano interesante para Progress, cuya herramienta MOVEit Transfer ha sido objeto de una explotación generalizada tras descubrirse una serie de vulnerabilidades de inyección SQL en la interfaz web de la herramienta.

A juzgar por el nombre del producto: "WS_FTP", uno podría pensar que se trata de vulnerabilidades en su servidor FTP, pero esto no es cierto. La realidad es que parece haber múltiples servicios asociados con el propio servidor FTP que se ejecutan a través de HTTP.

WS_FTP y el Módulo de Transferencia Ad Hoc

Similar a MOVEit, WS_FTP es una solución de transferencia de archivos, y aunque es específicamente un software de servidor FTP, tiene una interfaz web de administrador de servidor y un módulo opcional Ad Hoc Transfer UI.

Este módulo proporciona una interfaz web y un complemento de Microsoft Outlook que dependen del servidor WS_FTP subyacente. El aviso incluye 2 vulnerabilidades críticas, 3 altas y 3 medias, algunas de las cuales sólo afectan a instancias de WS_FTP que tengan activado el módulo Ad Hoc Transfer, pero otras afectan a la interfaz del gestor del servidor (estándar en todas las instalaciones). La vulnerabilidad de mayor criticidad de esta divulgación, CVE-2023-40044, afecta explícitamente a instancias de WS_FTP con el módulo Ad Hoc Transfer activado.

Aunque actualmente no se conoce la explotación de ninguna de las vulnerabilidades del aviso de Progress, se recomienda encarecidamente a los administradores de WS_FTP que apliquen los parches incluidos en el aviso y, si no pueden hacerlo, que al menos desactiven el módulo Ad Hoc Transfer mientras tanto.

Censys Vista del módulo de transferencia ad hoc

NOTA: no tenemos acceso directo para probar ningún producto WS_FTP; toda esta información ha sido obtenida de nuestros datos de escaneo.

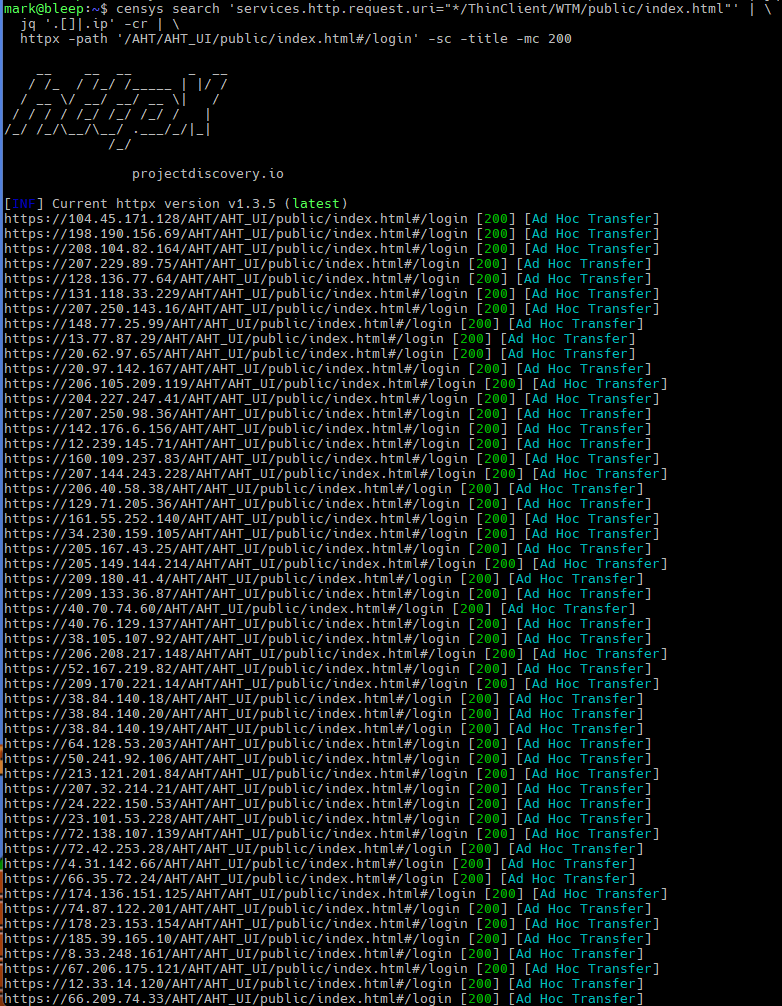

Un método que hemos ideado para determinar si estos hosts están ejecutando el servicio HTTP WS_FTP es utilizando la consulta de búsqueda Censys :

services.http.request.uri="*/ThinClient/WTM/public/index.html"

Desafortunadamente, esto sólo nos muestra servidores con el servidor HTTP WS_FTP instalado, pero no si el "Módulo de Transferencia Ad Hoc" está habilitado. Sin embargo, utilizando Censys y otras herramientas(jq, censys-cli, y httpx), se puede determinar si el módulo está habilitado:

$ censys search 'services.http.request.uri="*/ThinClient/WTM/public/index.html"' | \

jq '.[]|.ip' -cr | \

httpx -path '/AHT/AHT_UI/public/index.html#/login' -sc -title -mc 200

Usando una técnica similar, descubrimos que de los 325 servidores WS_FTP con este servicio HTTP en ejecución, sólo encontramos que 91 hosts (28%) tienen deshabilitado el módulo Ad Hoc Transfer (al menos por lo que obtuvimos intentando buscar /AHT/AHT_UI/public/index.html#/login).

En comparación con el número total de servidores WS_FTP que ejecutan la interfaz FTP y SCP, que suman más de 4.000 hosts, el número de servidores potencialmente vulnerables es mucho menor de lo esperado, lo que no es la peor de las noticias.

Conclusión

Comparado con MOVEit, del que todavía vemos varios miles de instancias online, hay relativamente pocos hosts ejecutando WS_FTP con el módulo Ad Hoc Transfer instalado, y casi un tercio de ellos han sido desactivados en el momento de la publicación de este post.

De las vulnerabilidades enumeradas en el aviso de Progress, al menos 5 fueron descubiertas por investigadores de otras empresas, entre ellas Assetnote y Deloitte. No es la primera vez que los investigadores de Assetnote descubren vulnerabilidades en una herramienta de transferencia de archivos. El pasado mes de octubre, un investigador descubrió una vulnerabilidad de ejecución remota de código en Aspera Faspex de IBM, que se hizo pública y se parcheó en enero de este año.

Rapid7 también ha realizado evaluaciones de seguridad de herramientas populares de transferencia de archivos tras las campañas contra GoAnywhere y MOVEit. El creciente interés en estas herramientas por parte de los actores de amenazas y los investigadores de seguridad plantea dudas sobre la seguridad de estas herramientas "seguras" creadas para transferir datos confidenciales.