Einführung

Am 27. September veröffentlichte Progress Software ein Advisory für 8 neu entdeckte Schwachstellen in ihrem WS_FTP-Tool. Dieses Advisory folgt auf einen interessanten Sommer für Progress, dessen MOVEit Transfer-Tool in großem Umfang ausgenutzt wurde, nachdem eine Reihe von SQL-Injection-Schwachstellen in der Web-Schnittstelle des Tools entdeckt wurden.

Nach dem Produktnamen "WS_FTP" zu urteilen, könnte man meinen, dass es sich um Schwachstellen in ihrem FTP-Server handelt, aber das ist nicht wahr. In Wirklichkeit scheint es mehrere Dienste zu geben, die mit dem eigentlichen FTP-Server selbst verbunden sind und über HTTP laufen.

WS_FTP und das Ad-hoc-Übertragungsmodul

Ähnlich wie MOVEit ist WS_FTP eine Lösung für die Dateiübertragung. Obwohl es sich um eine FTP-Server-Software handelt, verfügt sie über eine Webschnittstelle für den Servermanager und ein optionales Ad-Hoc-Transfer-UI-Modul.

Dieses Modul bietet eine Webschnittstelle und ein Microsoft Outlook-Plugin, die auf dem zugrunde liegenden WS_FTP-Server basieren. Das Advisory enthält 2 kritische, 3 hochgradige und 3 mittelschwere Sicherheitslücken, von denen einige nur Instanzen von WS_FTP betreffen, die das Ad-Hoc-Transfer-Modul aktiviert haben, während andere die Server-Manager-Schnittstelle betreffen (Standard bei allen Installationen). Die kritischste Sicherheitsanfälligkeit aus dieser Offenlegung, CVE-2023-40044, betrifft explizit Instanzen von WS_FTP mit aktiviertem Ad-Hoc-Transfer-Modul.

Obwohl derzeit keine Ausnutzung einer der in der Progress-Beratung genannten Schwachstellen bekannt ist, wird WS_FTP-Administratoren dringend empfohlen, die in der Beratung verlinkten Patches anzuwenden.

Censys Ansicht des Ad-hoc-Transfermoduls

ANMERKUNG: Wir haben keinen direkten Zugang, um ein WS_FTP-Produkt zu testen; alle diese Informationen wurden aus unseren Scandaten gewonnen.

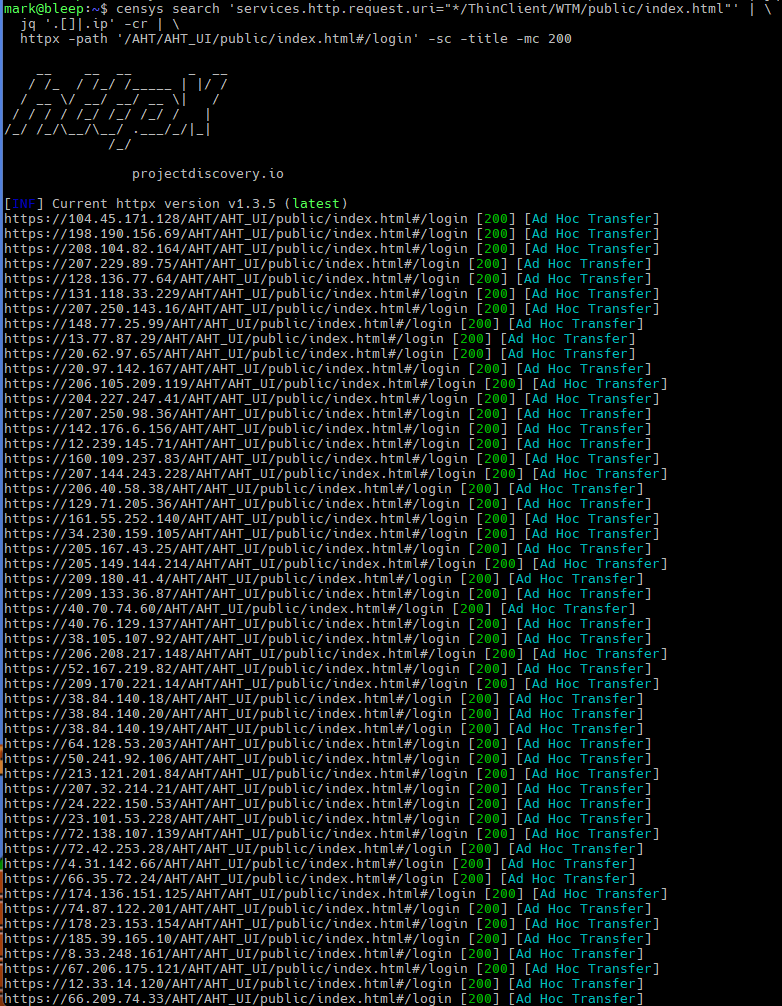

Eine Methode, die wir entwickelt haben, um festzustellen, ob auf diesen Hosts der WS_FTP-HTTP-Dienst ausgeführt wird, ist die Suchabfrage Censys :

services.http.request.uri="*/ThinClient/WTM/public/index.html"

Leider zeigt dies nur Server an, auf denen der WS_FTP-HTTP-Server installiert ist, aber nicht, ob das "Ad Hoc Transfer Module" aktiviert ist. Mit Censys und anderen Tools(jq, censys-cli und httpx) kann man jedoch feststellen, ob das Modul aktiviert ist:

$ censys search 'services.http.request.uri="*/ThinClient/WTM/public/index.html"' | \

jq '.[]|.ip' -cr | \

httpx -path '/AHT/AHT_UI/public/index.html#/login' -sc -title -mc 200

Mit einer ähnlichen Technik haben wir herausgefunden, dass von den 325 WS_FTP-Servern, auf denen dieser HTTP-Dienst läuft, nur 91 Hosts (28 %) das Ad-hoc-Transfer-Modul deaktiviert haben (zumindest haben wir das herausgefunden, als wir versucht haben, /AHT/AHT_UI/public/index.html#/login abzurufen).

Verglichen mit der Gesamtzahl der WS_FTP-Server, auf denen die FTP- und SCP-Schnittstelle läuft, die sich auf über 4.000 Hosts beläuft, ist die Zahl der potenziell anfälligen Server viel geringer als erwartet, was nicht die schlechteste Nachricht ist.

Schlussfolgerung

Im Vergleich zu MOVEit, von dem immer noch mehrere Tausend Instanzen online sind, gibt es relativ wenige Hosts, auf denen WS_FTP mit dem Ad-hoc-Transfer-Modul installiert ist, und fast ein Drittel davon wurde zum Zeitpunkt der Veröffentlichung dieses Beitrags deaktiviert.

Von den in dem Progress-Bericht aufgeführten Schwachstellen wurden mindestens 5 von Forschern anderer Unternehmen entdeckt, darunter Assetnote und Deloitte. Es ist nicht das erste Mal, dass Assetnote-Forscher Schwachstellen in einem Dateiübertragungsprogramm aufgedeckt haben. Im vergangenen Oktober entdeckte ein Forscher von Assetnote eine Schwachstelle in IBMs Aspera Faspex, die im Januar dieses Jahres öffentlich bekannt gegeben und gepatcht wurde.

Rapid7 hat nach den Kampagnen gegen GoAnywhere und MOVEit auch Sicherheitsbewertungen beliebter Dateiübertragungs-Tools durchgeführt. Das gesteigerte Interesse an diesen Tools sowohl von Bedrohungsakteuren als auch von Sicherheitsforschern wirft Fragen über die Sicherheitslage dieser "sicheren" Tools auf, die für die Übertragung sensibler Daten entwickelt wurden.