Introducción:

El 18 de abril de 2023, el NCSC, la NSA, el CISA y el FBI publicaron un aviso de seguridad conjunto en relación con las TTP detrás de una campaña de malware 2021 de APT28 (también conocido como Fancy Bear), un grupo de actores de amenazas ruso patrocinado por el estado. La campaña estaba dirigida a routers Cisco sin parches que ejecutaban el protocolo Simple Network Management (SNMP) expuesto mediante la explotación de múltiples vulnerabilidades RCE en SNMP (CVE-2017-6742) para desplegar malware en estos dispositivos. Como resultado, varios activos del gobierno de los Estados Unidos y aproximadamente 250 víctimas en Ucrania se vieron comprometidos. Estas vulnerabilidades todavía están siendo explotadas activamente.

SNMP se desarrolló para permitir la monitorización remota de dispositivos de red. Sin embargo, puede utilizarse con fines maliciosos para acceder a datos internos de la red. En los escenarios más graves, los atacantes pueden aprovechar SNMP para asumir el control del dispositivo, crear un mapa completo de toda la red y localizar otros objetivos potenciales en la red.

CVE-2017-6742 afecta a todas las versiones de SNMP (1, 2c y 3), y un atacante podría explotar estas vulnerabilidades enviando un paquete SNMP especialmente diseñado a un dispositivo vulnerable a través de IPv4 o IPv6. Aprovechando herramientas como net-snmp, se pueden obtener fácilmente tablas de enrutamiento, tablas arp e información detallada sobre el tiempo de ejecución. Los dispositivos mal configurados que utilizan cadenas de comunidad predeterminadas o fáciles de adivinar están especialmente expuestos a este tipo de ataques. Además de explotar CVE-2017-6742, APT28 logró acceder a información del router mediante la explotación de cadenas de comunidad SNMP débiles, incluyendo la predeterminada "public". Véase el informe de análisis de malware para obtener más detalles sobre los TTP.

Según el 2017 de Ciscolas 9 bases de información de gestión SNMP (MIB) afectadas por esta vulnerabilidad son:

- ADSL-LINE-MIB

- ALPS-MIB

- CISCO-ADSL-DMT-LINE-MIB

- CISCO-BSTUN-MIB

- CISCO-MAC-AUTH-BYPASS-MIB

- CISCO-SLB-EXT-MIB

- CISCO-VOICE-DNIS-MIB

- CISCO-VOICE-NUMBER-EXPANSION-MIB

- TN3270E-RT-MIB

"Todas las MIB enumeradas anteriormente están activadas por defecto cuando se activa SNMP. Algunas de las MIB pueden no estar presentes en todos los sistemas o versiones, pero se habilitan cuando están presentes", reza el aviso.

Independientemente de si sus dispositivos Cisco son vulnerables a este exploit en particular, en general es importante que tanto las personas como las organizaciones comprueben si SNMP está habilitado en sus dispositivos Cisco. SNMP es un ejemplo de herramienta potente para la gestión de redes, pero peligrosa en las manos equivocadas. Los routers Cisco suelen estar entre los activos de infraestructura críticos de una organización y no deberían tener SNMP público en ejecución. Si el servicio debe ser público, los administradores deben asegurarse de que han aplicado los últimos parches de Cisco y mitigar la amenaza de esta actividad de malware, especialmente ahora que se han publicado las tácticas de explotación.

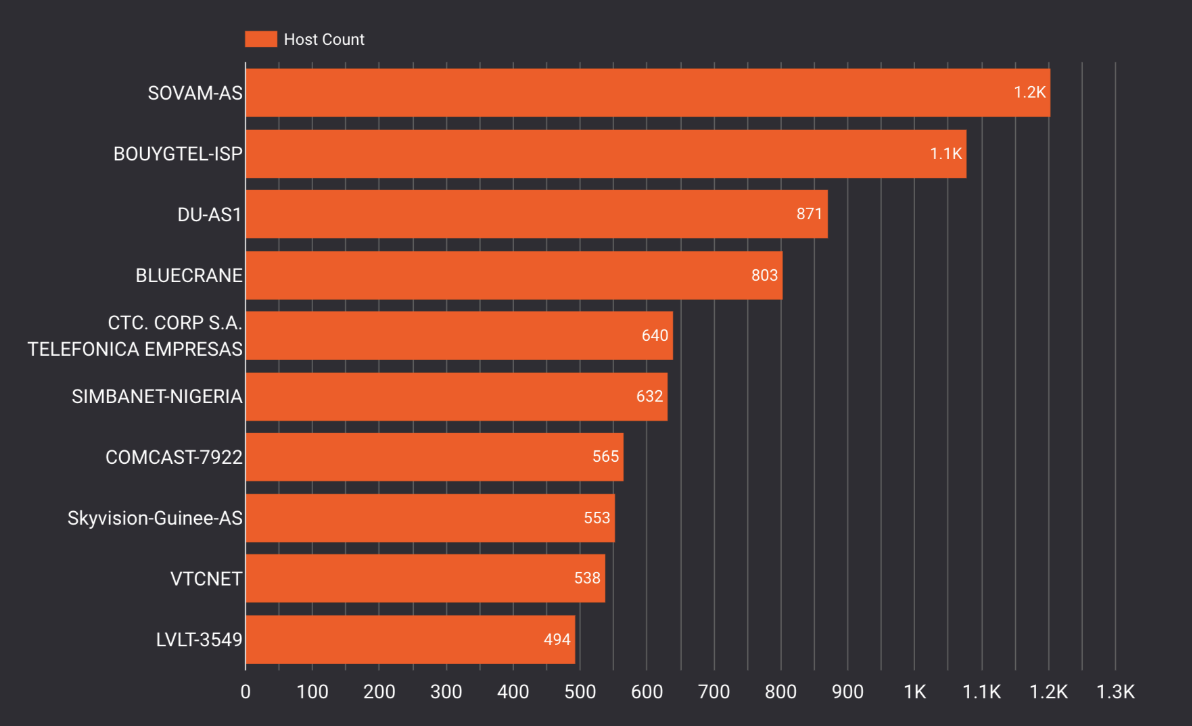

Los tipos de redes en las que vemos funcionar estos dispositivos son una mezcla de empresas de telecomunicaciones e ISP. La red con mayor concentración de exposiciones es SOVAM-AS, perteneciente a PJSC VimpelCom, una importante empresa rusa de telecomunicaciones.

| Los 10 principales sistemas autónomos con routers Cisco que exponen SNMP |

|

| Nombre |

ASN |

Recuento de anfitriones |

% |

| SOVAM-AS |

3216 |

1203 |

3.05% |

| BOUYGTEL-ISP |

5410 |

1079 |

2.74% |

| DU-AS1 |

15802 |

871 |

2.21% |

| BLUECRANE |

328198 |

803 |

2.04% |

| CTC. CORP S.A. TELEFONICA EMPRESAS |

37200 |

640 |

1.62% |

| SIMBANET-NIGERIA |

16629 |

632 |

1.60% |

| COMCAST-7922 |

7922 |

565 |

1.43% |

| Skyvision-Guinee-AS |

328244 |

553 |

1.40% |

| VTCNET |

19881 |

538 |

1.36% |

| LVLT-3549 |

3549 |

494 |

1.25% |