CVE-2017-6742 Vulnérabilité SNMP activement exploitée sur les routeurs Cisco

Partager

Résumé :

- Le groupe de pirates APT28 (alias Fancy Bear), basé en Russie, exploite des vulnérabilités SNMP vieilles de six ans sur des routeurs Cisco non corrigés(CVE-2017-6742) dans le cadre d'une campagne internationale de logiciels malveillants depuis 2021

- Mardi dernier, plusieurs agences gouvernementales des États-Unis et du Royaume-Uni ont publié un avis de sécurité décrivant les tactiques d'exploitation de la campagne afin d'aider les organisations à s'en protéger.

- Censys a trouvé plus de 39 000 routeurs Cisco utilisant des services SNMP publics, principalement en Asie et en Europe. Il convient de noter que ce nombre concerne tous les appareils Cisco dont le protocole SNMP est exposé, et pas nécessairement les appareils vulnérables. Le SNMP exposé peut servir de point d'entrée aux acteurs de la menace pour effectuer une reconnaissance du réseau, et ne devrait pas être exposé sur l'infrastructure critique du réseau.

Introduction :

Le 18 avril 2023, le NCSC, la NSA, la CISA et le FBI ont publié un avis de sécurité commun concernant les TTP à l'origine d'une campagne de logiciels malveillants menée en 2021 par APT28 (également connu sous le nom de Fancy Bear), un groupe d'acteurs de la menace parrainé par l'État russe. Cette campagne visait les routeurs Cisco non corrigés utilisant le protocole SNMP (Simple Network Management Protocol) en exploitant plusieurs vulnérabilités RCE dans SNMP (CVE-2017-6742) pour déployer des logiciels malveillants sur ces appareils. En conséquence, plusieurs actifs du gouvernement américain et environ 250 victimes en Ukraine ont été compromis. Ces vulnérabilités sont toujours activement exploitées.

SNMP a été développé pour permettre la surveillance à distance des appareils du réseau. Cependant, il peut être utilisé à des fins malveillantes pour accéder aux données internes du réseau. Dans les scénarios les plus graves, les attaquants peuvent utiliser SNMP pour prendre le contrôle de l'appareil, créer une carte complète de l'ensemble du réseau et repérer d'autres cibles potentielles sur le réseau.

CVE-2017-6742 affecte toutes les versions de SNMP (1, 2c et 3), et un attaquant peut exploiter ces vulnérabilités en envoyant un paquet SNMP spécialement conçu à un périphérique vulnérable via IPv4 ou IPv6. En utilisant des outils comme net-snmp, on peut facilement obtenir des tables de routage, des tables arp, et des informations détaillées sur le runtime. Les appareils mal configurés utilisant des chaînes de communauté par défaut ou faciles à deviner sont particulièrement vulnérables à ce type d'attaque. En plus d'exploiter CVE-2017-6742, APT28 a réussi à accéder à des informations sur les routeurs en exploitant des chaînes de communauté SNMP faibles, y compris la chaîne par défaut "public". Voir le rapport d'analyse de Jaguar Tooth rapport d'analyse du logiciel malveillant Jaguar Tooth pour plus de détails sur les TTP.

Selon l'avis de sécurité 2017 de Ciscoles 9 bases d'information de gestion (MIB) SNMP affectées par cette vulnérabilité sont :

- ADSL-LINE-MIB

- ALPS-MIB

- CISCO-ADSL-DMT-LINE-MIB

- CISCO-BSTUN-MIB

- CISCO-MAC-AUTH-BYPASS-MIB

- CISCO-SLB-EXT-MIB

- CISCO-VOICE-DNIS-MIB

- CISCO-VOICE-NUMBER-EXPANSION-MIB

- TN3270E-RT-MIB

"Toutes les MIB énumérées ci-dessus sont activées par défaut lorsque SNMP est activé. Certaines MIB peuvent ne pas être présentes sur tous les systèmes ou toutes les versions, mais elles sont activées lorsqu'elles sont présentes", peut-on lire dans l'avis.

Que vos appareils Cisco soient ou non vulnérables à cet exploit particulier, il est généralement important que les particuliers et les organisations vérifient si le protocole SNMP est activé sur leurs appareils Cisco. SNMP est un exemple d'outil puissant pour la gestion de réseau, mais dangereux entre de mauvaises mains. Les routeurs Cisco font souvent partie des infrastructures critiques d'une organisation et ne devraient pas avoir de SNMP public en cours d'exécution. Si le service doit être public, les administrateurs doivent s'assurer qu'ils ont appliqué les derniers correctifs de Cisco et atténuer la menace de cette activité malveillante, d'autant plus que les tactiques d'exploitation ont été publiées.

CensysLe point de vue de la Commission

Censys a découvert un nombre étonnant de plus de 39 000 routeurs Cisco utilisant le protocole SNMP public sur l'internet. Notez qu'il s'agit d'appareils potentiellement vulnérables - les versions spécifiques de Cisco IOS affectées par CVE-2017-6742 sont Cisco IOS 12.0 à 12.4 et 15.0 à 15.6 et IOS XE 2.2 à 3.17. L'identification de ces dispositifs exposés a été triviale pour nous, comme elle le serait pour un acteur de la menace.

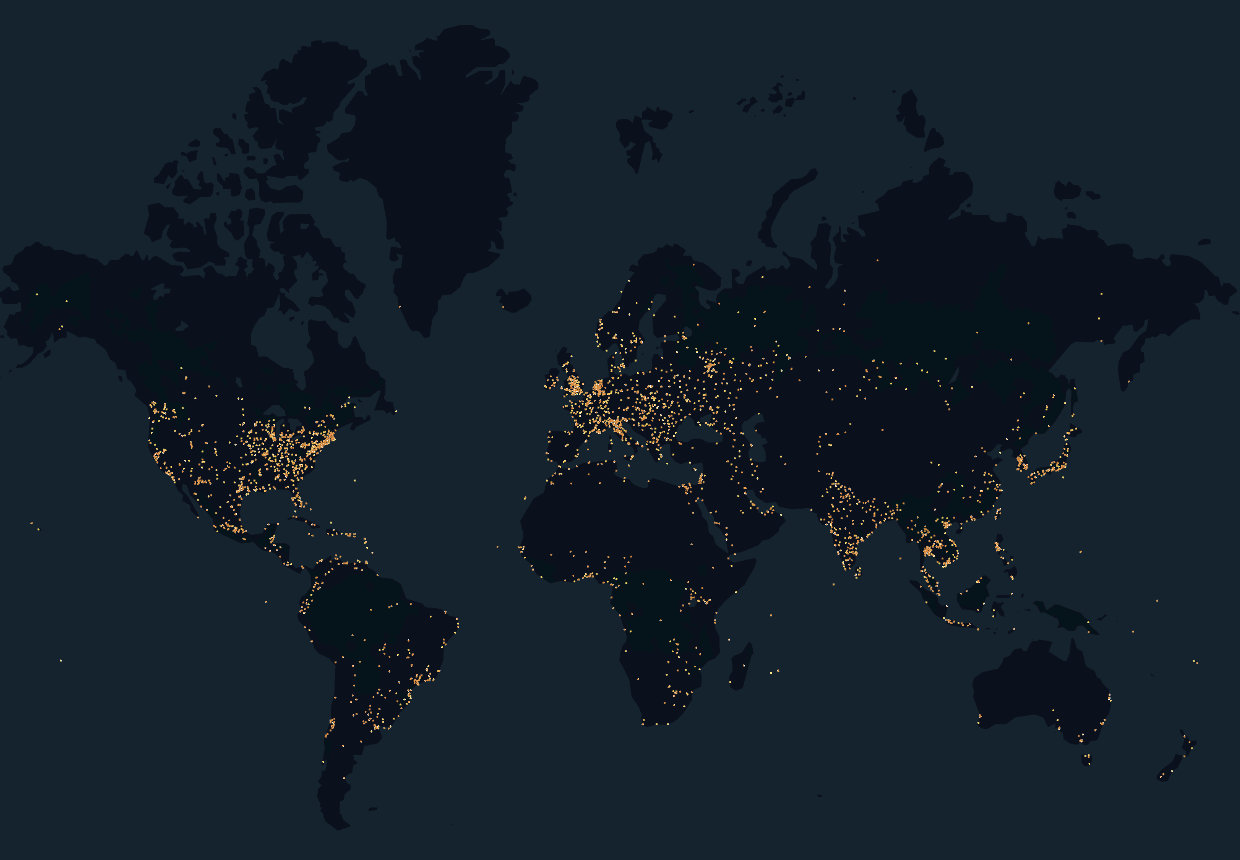

Vue géographique des routeurs Cisco exposant SNMP sur Internet (créée avec kepler.gl)

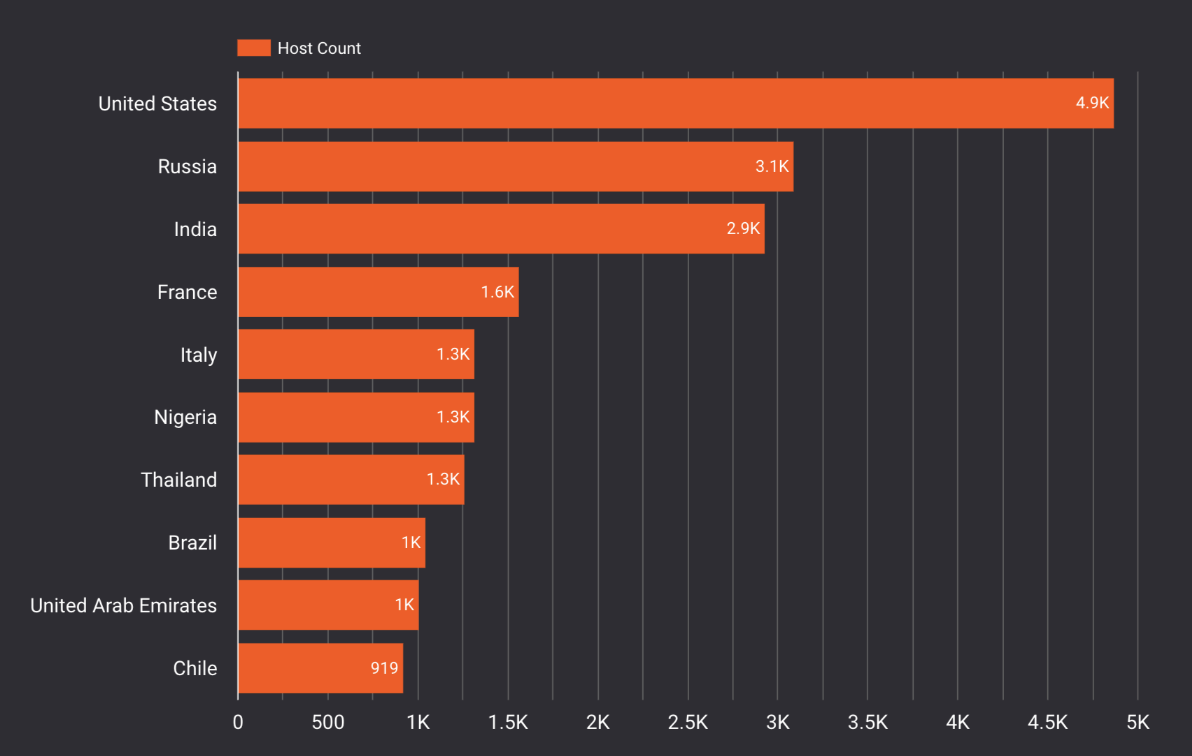

Voici les dix principaux pays où ces dispositifs ont été observés :

| Top 10 des pays dont les routeurs Cisco exposent SNMP | ||

|

||

| Pays | Nombre d'hôtes | % |

| États-Unis | 4871 | 12.36% |

| Russie | 3093 | 7.85% |

| Inde | 2931 | 7.44% |

| France | 1562 | 3.96% |

| Italie | 1317 | 3.34% |

| Nigéria | 1316 | 3.34% |

| Thaïlande | 1261 | 3.20% |

| Brésil | 1042 | 2.64% |

| Émirats arabes unis | 1007 | 2.55% |

| Chili | 919 | 2.33% |

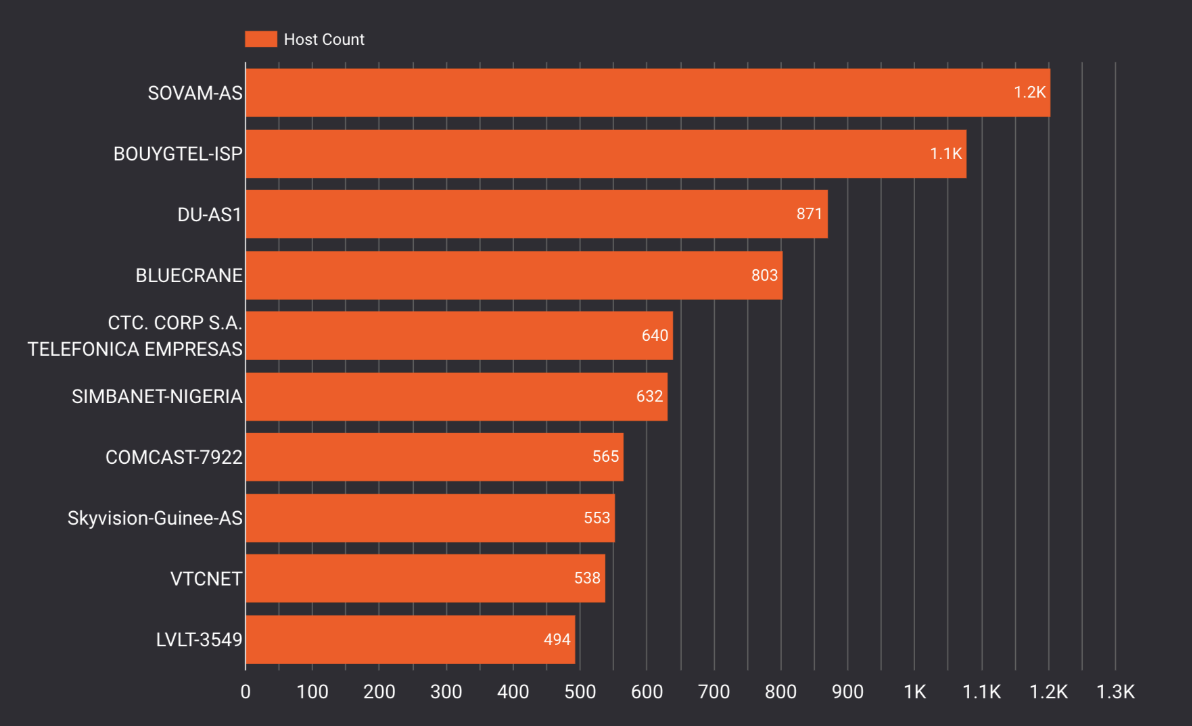

Les types de réseaux dans lesquels ces dispositifs fonctionnent sont un mélange d'entreprises de télécommunications et de fournisseurs d'accès à Internet. Le réseau le plus exposé est SOVAM-AS, qui appartient à PJSC VimpelCom, une grande entreprise de télécommunications russe.

| Top 10 des systèmes autonomes dont les routeurs Cisco exposent SNMP | |||

|

|||

| Nom | ASN | Nombre d'hôtes | % |

| SOVAM-AS | 3216 | 1203 | 3.05% |

| BOUYGTEL-ISP | 5410 | 1079 | 2.74% |

| DU-AS1 | 15802 | 871 | 2.21% |

| BLUECRANE | 328198 | 803 | 2.04% |

| CTC. CORP S.A. TELEFONICA EMPRESAS | 37200 | 640 | 1.62% |

| SIMBANET-NIGERIA | 16629 | 632 | 1.60% |

| COMCAST-7922 | 7922 | 565 | 1.43% |

| Skyvision-Guinee-AS | 328244 | 553 | 1.40% |

| VTCNET | 19881 | 538 | 1.36% |

| LVLT-3549 | 3549 | 494 | 1.25% |

CVE-2017-6742 continue d'être activement exploitée dans les appareils Cisco vulnérables. Alors que les attaques contre les infrastructures de réseau sont en augmentation, les campagnes de logiciels malveillants de ce type sur les actifs critiques du réseau continuent de représenter une menace sérieuse pour les organisations. Nous encourageons vivement les défenseurs des réseaux à vérifier les expositions dans leurs réseaux et à appliquer des correctifs dès que possible pour atténuer le risque de compromission.

Que peut-on faire ?

- Apportez des correctifs à vos appareils Cisco et suivez les autres mesures d'atténuation recommandées dans l'avis du fournisseur de Cisco. l'avis du fournisseur de Cisco

- Vérifiez si des routeurs Cisco exposent SNMP sur vos réseaux à l'aide de cette méthode Censys Requête de recherche

- Censys Les clients de la gestion de l'exposition peuvent utiliser la requête suivante pour vérifier l'exposition dans l'inventaire de leurs actifs : risks.name="Cisco routeur avec public SNMP"

- Si l'approche du routeur de votre organisation figure dans la requête de recherche Censys ou si le risque est présent dans Censys Exposure Management, les administrateurs de réseau doivent identifier la version spécifique du logiciel et le correctif via le cli et le croiser avec le Software Checker de Cisco Software Checker de Cisco pour valider. Il est recommandé d'appliquer immédiatement les correctifs si l'on utilise un logiciel vulnérable vulnérable.

- En général, si vous avez besoin d'utiliser SNMP pour des raisons professionnelles, prenez des mesures pour le sécuriser correctement. Voir les recommandations de sécurité de la CISA pour minimiser le risque d'abus de SNMP

Références :

- Entrée NVD pour CVE-2017-6742

- Avis de sécurité de Cisco concernant des vulnérabilités d'exécution de code à distance SNMP dans les logiciels Cisco IOS et IOS XE

- Avis conjoint de la CISA sur la campagne de logiciels malveillants APT28 sur les routeurs Cisco

- Le Royaume-Uni et les États-Unis lancent un avertissement concernant les acteurs d'APT28 qui exploitent des routeurs Cisco mal entretenus

- L'APT russe Fancy Bear a exploité des routeurs Cisco non corrigés pour pirater des agences gouvernementales des États-Unis et de l'UE