CVE-2017-6742 Aktiv ausgenutzte SNMP-Schwachstelle auf Cisco-Routern

Teilen Sie

Zusammenfassung:

- Die in Russland ansässige Hackergruppe APT28 (auch bekannt als Fancy Bear) nutzt seit 2021 in einer internationalen Malware-Kampagne sechs Jahre alte SNMP-Schwachstellen in ungepatchten Cisco-Routern(CVE-2017-6742) aus.

- Am vergangenen Dienstag haben mehrere US-amerikanische und britische Regierungsbehörden einen Sicherheitshinweis veröffentlicht, in dem die Taktiken der Kampagne beschrieben werden, um Unternehmen bei der Abwehr zu helfen

- Censys fand über 39.000 Cisco-Router mit öffentlichen SNMP-Diensten, die hauptsächlich in Asien und Europa betrieben werden. Diese Zahl bezieht sich auf alle Cisco-Geräte mit offenem SNMP, nicht unbedingt auf anfällige Geräte. Offenes SNMP kann als Einstiegspunkt für Bedrohungsakteure dienen, um das Netzwerk auszukundschaften, und sollte in kritischen Netzwerkinfrastrukturen nicht offengelegt werden.

Einleitung:

Am 18. April 2023 veröffentlichten der NCSC, die NSA, die CISA und das FBI eine gemeinsame Sicherheitsempfehlung zu den TTPs, die hinter einer Malware-Kampagne von APT28 (auch bekannt als Fancy Bear), einer vom russischen Staat gesponserten Gruppe von Bedrohungsakteuren, im Jahr 2021 standen. Die Kampagne zielte auf ungepatchte Cisco-Router ab, auf denen das exponierte Simple Network Management Protocol (SNMP) läuft, und nutzte mehrere RCE-Schwachstellen in SNMP (CVE-2017-6742), um Malware auf diesen Geräten zu installieren. Infolgedessen wurden mehrere Einrichtungen der US-Regierung und etwa 250 Opfer in der Ukraine kompromittiert. Diese Schwachstellen werden immer noch aktiv ausgenutzt.

SNMP wurde entwickelt, um die Fernüberwachung von Netzwerkgeräten zu ermöglichen. Es kann jedoch auch für böswillige Zwecke verwendet werden, um auf interne Netzwerkdaten zuzugreifen. In den schwerwiegendsten Szenarien können Angreifer SNMP nutzen, um die Kontrolle über das Gerät zu übernehmen, eine umfassende Karte des gesamten Netzwerks zu erstellen und andere potenzielle Ziele im Netzwerk ausfindig zu machen.

CVE-2017-6742 betrifft alle Versionen von SNMP (1, 2c und 3), und ein Angreifer könnte diese Schwachstellen ausnutzen, indem er ein speziell gestaltetes SNMP-Paket über IPv4 oder IPv6 an ein anfälliges Gerät sendet. Mit Hilfe von Tools wie net-snmp kann man leicht Routing-Tabellen, Arp-Tabellen und detaillierte Informationen über die Laufzeit abrufen. Schlecht konfigurierte Geräte, die standardmäßige oder leicht zu erratende Community-Strings verwenden, sind besonders anfällig für solche Angriffe. Zusätzlich zur Ausnutzung von CVE-2017-6742 gelang es APT28, durch die Ausnutzung schwacher SNMP-Community-Strings, einschließlich des Standard-Community-Strings "public", auf Router-Informationen zuzugreifen. Siehe den Jaguar Tooth Malware-Analysebericht für weitere Details zu den TTPs.

Laut Ciscos 2017 Sicherheitshinweissind die folgenden 9 SNMP Management Information Bases (MIBs) von dieser Sicherheitslücke betroffen:

- ADSL-LINE-MIB

- ALPS-MIB

- CISCO-ADSL-DMT-LINE-MIB

- CISCO-BSTUN-MIB

- CISCO-MAC-AUTH-BYPASS-MIB

- CISCO-SLB-EXT-MIB

- CISCO-VOICE-DNIS-MIB

- CISCO-VOICE-NUMBER-EXPANSION-MIB

- TN3270E-RT-MIB

"Alle oben aufgeführten MIBs sind standardmäßig aktiviert, wenn SNMP aktiviert ist. Einige der MIBs sind möglicherweise nicht auf allen Systemen oder Versionen vorhanden, werden aber aktiviert, wenn sie vorhanden sind", heißt es in dem Advisory.

Unabhängig davon, ob Ihre Cisco-Geräte für diesen speziellen Exploit anfällig sind, ist es generell für Einzelpersonen und Unternehmen wichtig, zu überprüfen, ob SNMP auf ihren Cisco-Geräten aktiviert ist. SNMP ist ein Beispiel für ein Tool, das für die Netzwerkverwaltung sehr leistungsfähig ist, in den falschen Händen aber auch gefährlich sein kann. Cisco-Router gehören oft zu den kritischen Infrastrukturen eines Unternehmens und sollten nicht mit öffentlichem SNMP betrieben werden. Wenn der Dienst öffentlich zugänglich sein muss, müssen Administratoren sicherstellen, dass sie die neuesten Cisco-Patches installiert haben und die Bedrohung durch diese Malware-Aktivitäten entschärfen, insbesondere jetzt, da die Ausnutzungstaktiken veröffentlicht wurden.

CensysDie Perspektive

Censys entdeckte eine erstaunliche 39.000+ Cisco-Router mit öffentlichem SNMP im Internet. Beachten Sie, dass es sich hierbei um potenziell gefährdete Geräte handelt - die spezifischen Versionen von Cisco IOS, die von CVE-2017-6742 betroffen sind, sind Cisco IOS 12.0 bis 12.4 und 15.0 bis 15.6 sowie IOS XE 2.2 bis 3.17. Die Identifizierung dieser gefährdeten Geräte war für uns trivial, ebenso wie für einen Angreifer.

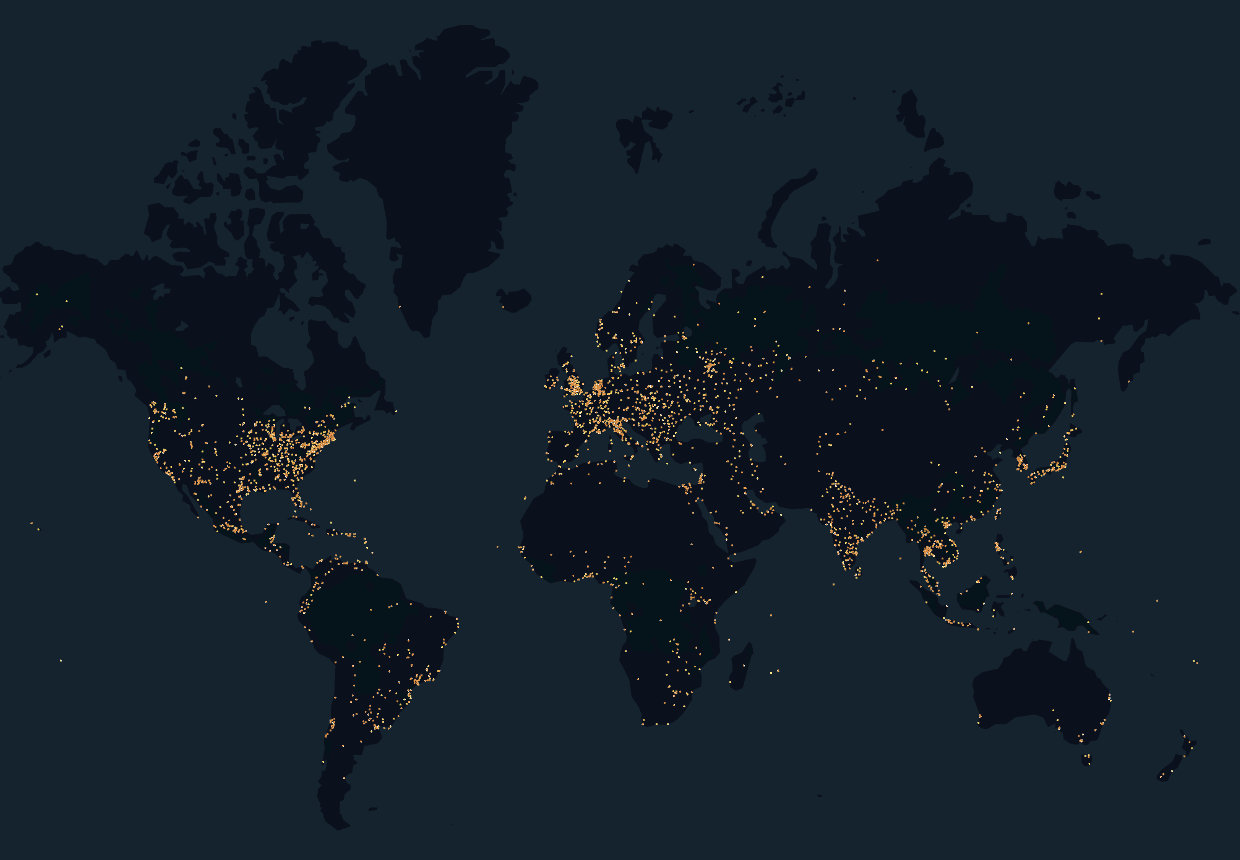

Geografische Ansicht von Cisco-Routern, die SNMP im Internet einsetzen (erstellt mit kepler.gl)

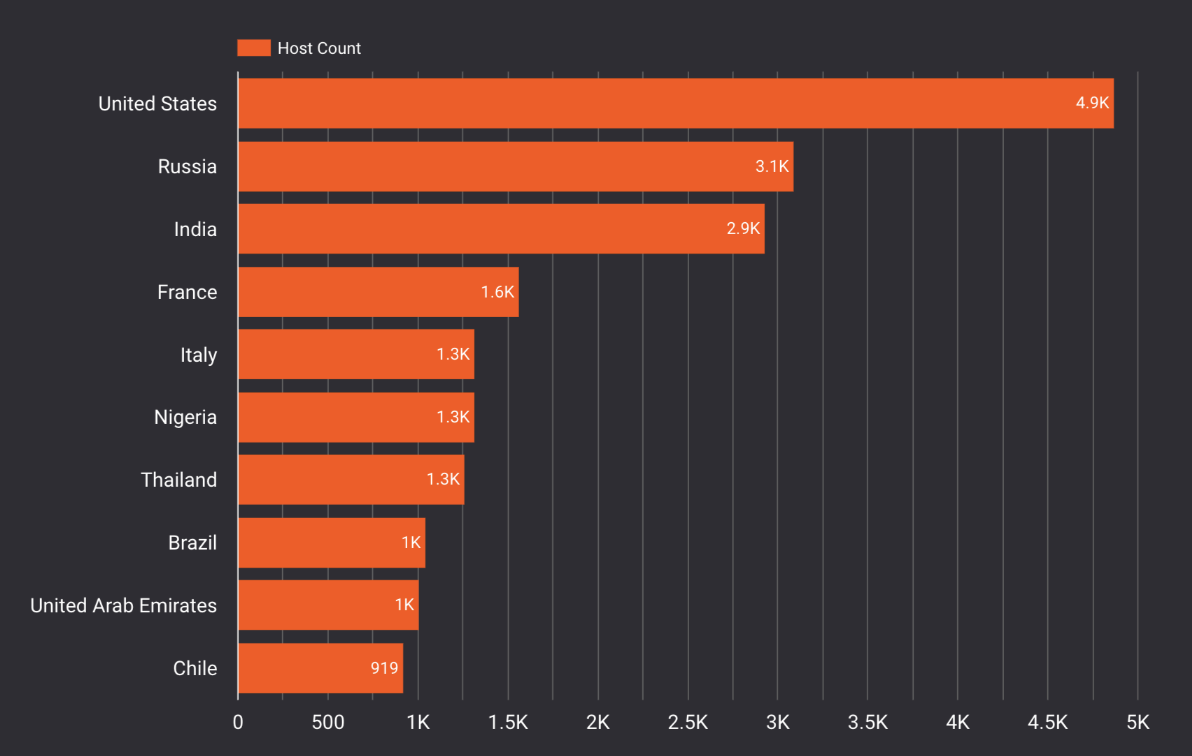

Hier sind die zehn wichtigsten Länder, in denen diese Geräte beobachtet wurden:

| Die 10 wichtigsten Länder mit Cisco-Routern, die SNMP unterstützen | ||

|

||

| Land | Host-Zahl | % |

| Vereinigte Staaten | 4871 | 12.36% |

| Russland | 3093 | 7.85% |

| Indien | 2931 | 7.44% |

| Frankreich | 1562 | 3.96% |

| Italien | 1317 | 3.34% |

| Nigeria | 1316 | 3.34% |

| Thailand | 1261 | 3.20% |

| Brasilien | 1042 | 2.64% |

| Vereinigte Arabische Emirate | 1007 | 2.55% |

| Chile | 919 | 2.33% |

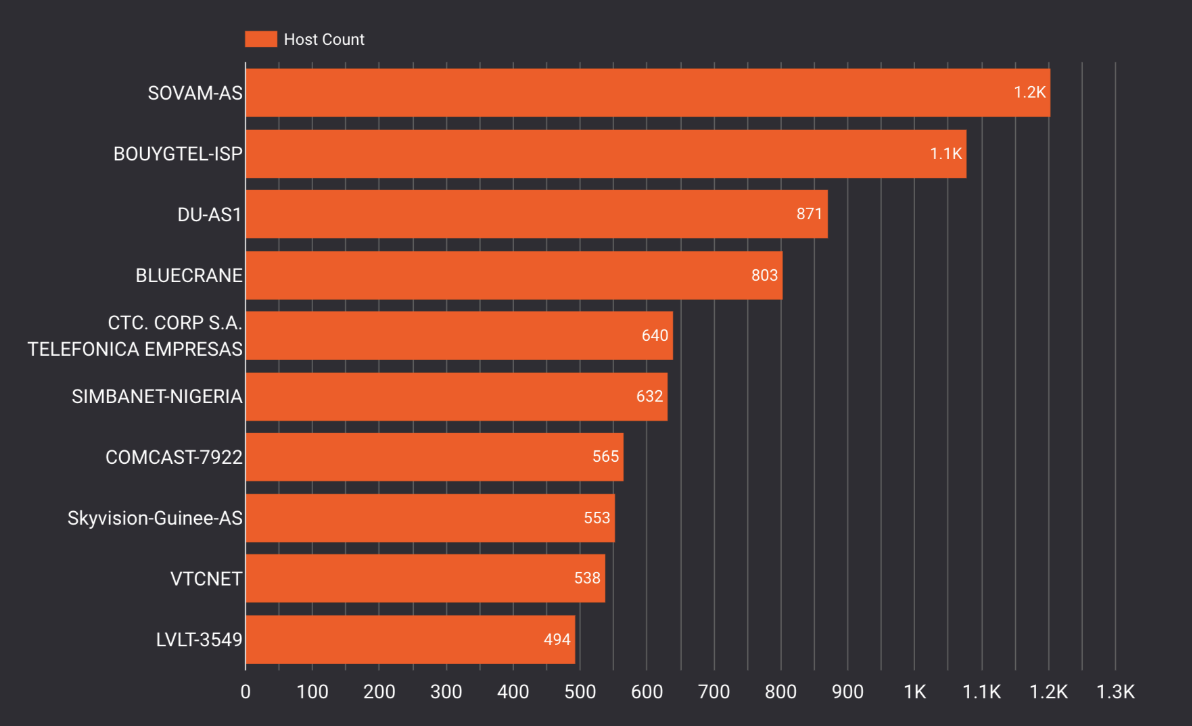

Bei den Netzen, in denen diese Geräte betrieben werden, handelt es sich um eine Mischung aus Telekommunikationsunternehmen und Internetanbietern. Das Netz mit der höchsten Konzentration von Expositionen ist SOVAM-AS, das zu PJSC VimpelCom, einem großen russischen Telekommunikationsunternehmen, gehört.

| Die 10 wichtigsten autonomen Systeme mit Cisco-Routern, die SNMP nutzen | |||

|

|||

| Name | ASN | Host-Zahl | % |

| SOVAM-AS | 3216 | 1203 | 3.05% |

| BOUYGTEL-ISP | 5410 | 1079 | 2.74% |

| DU-AS1 | 15802 | 871 | 2.21% |

| BLUECRANE | 328198 | 803 | 2.04% |

| CTC. CORP S.A. TELEFONICA EMPRESAS | 37200 | 640 | 1.62% |

| SIMBANET-NIGERIA | 16629 | 632 | 1.60% |

| COMCAST-7922 | 7922 | 565 | 1.43% |

| Skyvision-Guinee-AS | 328244 | 553 | 1.40% |

| VTCNET | 19881 | 538 | 1.36% |

| LVLT-3549 | 3549 | 494 | 1.25% |

CVE-2017-6742 wird weiterhin aktiv in anfälligen Cisco-Geräten ausgenutzt. Da die Angriffe auf die Netzwerkinfrastruktur zunehmen, stellen Malware-Kampagnen wie diese auf kritische Netzwerkressourcen weiterhin eine ernsthafte Bedrohung für Unternehmen dar. Wir empfehlen Netzwerk-Verteidigern dringend, ihre Netzwerke auf Schwachstellen zu überprüfen und so schnell wie möglich Patches zu installieren, um das Risiko einer Kompromittierung zu minimieren.

Was kann getan werden?

- Patchen Sie Ihre Cisco-Geräte und befolgen Sie weitere Maßnahmen, wie sie im Ciscos Herstellerempfehlung

- Prüfen Sie, ob Cisco-Router SNMP in Ihren Netzwerken einsetzen, indem Sie Censys Search Abfrage

- Censys Exposure Management Kunden können die folgende Abfrage verwenden, um ihr Inventar auf Risiken zu überprüfen: risks.name="Cisco Router mit Öffentlich SNMP"

- Wenn der Router-Ansatz Ihres Unternehmens in der Censys Search Abfrage oder das Risiko in Censys Exposure Management vorhanden ist, sollten Netzwerkadministratoren identifizieren die spezifische Softwareversion und den Patch über den Cli identifizieren und mit dem Ciscos Software Checker validieren. Ein sofortiges Patchen wird empfohlen, wenn eine anfällige Version.

- Wenn Sie SNMP aus geschäftlichen Gründen verwenden müssen, ergreifen Sie bitte Maßnahmen, um es ordnungsgemäß zu sichern. Siehe . CISAs Sicherheitsempfehlungen zur Minimierung des Risikos von SNMP-Missbrauch

Referenzen:

- NVD-Eintrag für CVE-2017-6742

- Cisco Sicherheitshinweis für SNMP-Schwachstellen mit Remotecodeausführung in Cisco IOS und IOS XE Software

- Gemeinsamer CISA-Bericht über APT28-Malware-Kampagne auf Cisco-Routern

- Großbritannien und die USA warnen vor APT28-Akteuren, die schlecht gewartete Cisco-Router ausnutzen

- Russische Fancy Bear APT nutzte ungepatchte Cisco-Router zum Hacken von US- und EU-Behörden