Resumen ejecutivo

Fondo

El 28 de agosto de 2024, la Oficina Federal de Investigación, la Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) y el Centro de Ciberdelincuencia del Departamento de Defensa (DC3) publicaron un Aviso de Ciberseguridad (CSA) conjunto "para advertir a los defensores de la red que, a partir de agosto de 2024, un grupo de ciberactores con sede en Irán" (alias "Fox Kitten") sigue explotando organizaciones estadounidenses y extranjeras."1] El CSA incluía una lista de 17 IOC (12 direcciones IP/hosts, cinco nombres de dominio) con fechas de "Visto por primera vez" y "Observado más recientemente", pero añadía que los defensores deberían "investigar o examinar estas direcciones IP antes de tomar medidas...." y "[E]l FBI y CISA no recomiendan el bloqueo de los indicadores de la Tabla 11 basándose únicamente en su inclusión en este CSA".

Censys' Perspectiva

Censys ayudó a los defensores en estas tareas de investigación y examen aprovechando su perspectiva histórica y global de Internet para analizar los perfiles de los COI durante el periodo de actividad nefasta descrito en el CSA. Esto permite a los defensores comparar esos perfiles históricos con las disposiciones actuales de los anfitriones y determinar si existen suficientes similitudes para recomendar el bloqueo de los IOC en cuestión.

Censys' Conclusiones

Al investigar los hosts conectados a las IP de los IOC, así como los hosts y certificados conectados a los IOC de dominio enumerados en el aviso del FBI/CISA para Fox Kitten, Censys pudo descubrir patrones extremadamente únicos entre estos hosts a lo largo del tiempo. Estos patrones se utilizaron en búsquedas para:

- Encuentre anfitriones activos no mencionados en el Aviso que han:

- Patrones coincidentes y Sistemas Autónomos (AS) como los Hosts D, E y G del informe, y podrían formar parte de la misma infraestructura para ser posiblemente utilizados en futuros ataques.

- Coincidencia de IOC de dominio con el host G y coincidencia de AS con los hosts J y C del informe y que podrían formar parte de la misma infraestructura para su posible uso en futuros ataques.

- Identificar periodos de tiempo fuera de los especificados en el Aviso en los que los hosts COI parecen similares o idénticos a los periodos de tiempo de las actividades nefastas, lo que posiblemente indique duraciones de la actividad de la amenaza desconocidas hasta ahora.

- Buscar certificados actuales con IOC de dominio coincidentes que puedan utilizarse en futuros hosts.

Análisis

Censys descubrió patrones únicos e inusuales observados históricamente en los hosts IOC que no parecen tener un uso legítimo conocido. Por lo tanto, los hosts activos que coinciden con estos patrones, descubiertos a través de Censys Search son, en el peor de los casos, parte de la infraestructura de Fox Kitten y, en el mejor de los casos, todavía dignos de consideración para que los ciberdefensores se protejan de ellos, ya que no parecen tener una función comercial legítima. Lo mismo puede decirse de los dos hosts activos que tienen IOC de dominio coincidentes.

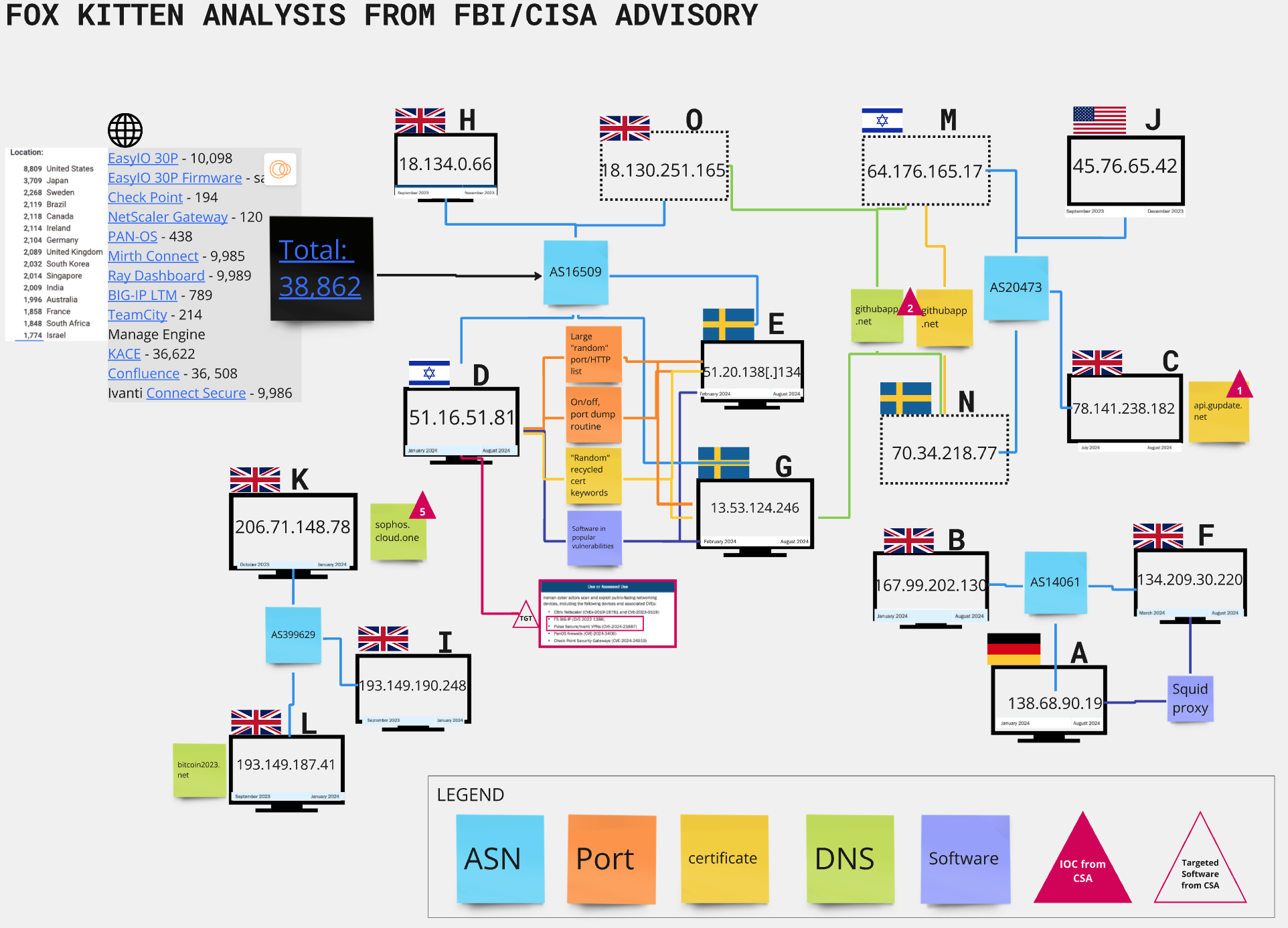

Diagrama de análisis de enlaces de los Indicadores de Compromiso (IOC) enumerados en Joint CSA AA24-241A

Lista consolidada de COI de la CSA conjunta AA24-241A

Principales resultados

Puntos comunes del informe entre los COI de PI

- 9 de los 12 anfitriones comparten geolocalización

- 7 anfitriones = Londres, Reino Unido (anfitriones B, C, F,H,I, K, L)

- 2 anfitriones = Estocolmo, SWE (Anfitriones E, G)

- 1 anfitrión cada una= Fráncfort, DE (Anfitrión A) Los Ángeles, US (Anfitrión J) Tel Aviv, IS (Anfitrión D)

- Todos los hosts tienen un número de sistema autónomo en común con al menos otro host del grupo.

- AS 14061 (DIGITALOCEAN-ASN) = Hosts A, B, F

- AS 16509 (AMAZON-02) = Anfitriones D, E, G, H

- AS 399629 (BLNWX) = Anfitriones I, K, L

- AS 20473 (AS-CHOOPA) = Anfitriones C, J

- Los hosts D, E y G no son "idénticos", pero comparten patrones casi idénticos de puertos, nombres de certificados y títulos de software/HTTP; estos patrones coinciden con las conclusiones de un blog de Censys Mirth Connect de mayo de 2024. Una evaluación del blog afirmaba que los hosts con estas características indicaban "una variedad particular de entidades tipo honeypot que parecen diseñadas para atrapar escáneres de Internet."

- Entre los patrones durante los periodos de interés del informe se incluyen:

- Una larga lista (más de 20) de servicios/puertos abiertos, la gran mayoría de los cuales son HTTP

- Puertos HTTP con títulos HTML y/o huellas de software para

- Mirth Connect (también en Censys Rapid Response (RR) blog)

- Ivanti Connect Secure (cubierto en el blog RR, RR 08APR24 Advisory)

- Cuadro de mandos de rayos (cubierto en el aviso RR 28MAR24)

- F5 BIG-IP (cubierto en el blog RR)

- Confluencia

- KACE

- JetBrains Team City (sólo Host G)

- ManageEngine (sólo Host G)

- Certificados presentados en puertos HTTP aparentemente aleatorios, pero que reutilizan una lista de nombres para aparentar formar parte de organizaciones legítimas, como "futureenergy.us", "next-finance.mil", "schneider-electric.oil-bright.mil", etc. Los subdominios que figuran en algunos de los certificados incluyen algunos de los mismos tipos de software mencionados anteriormente, como "kace", "bigip" y "fortinet".

Nota: El uso de la etiqueta "tarpit" en Censys Search (especialmente en el mismo AS que los hosts D, E y G) ayudará a los analistas a encontrar más de estos mismos hosts con certificados que coincidan con el mismo patrón que los mencionados anteriormente.

Análisis: Parece que los propietarios/operadores de los hosts IOC pueden haber estado intentando ofuscar las relaciones entre los hosts mediante la elección de varios AS, ubicaciones, certificados y configuraciones de puertos, entre otras técnicas; sin embargo, al ver los perfiles de estos hosts IOC en su totalidad, surgen patrones que vinculan a los hosts. Estos vínculos, junto con su identificación como IOC por el FBI/CISA/DC3, refuerzan la afirmación de que están relacionados con actividades nefastas.

Elementos comunes en los hosts iniciales utilizados para descubrir posibles infraestructuras adicionales no mencionadas en el informe FBI/CISA

- Una búsqueda realizada para la etiqueta "tarpit" (que indica hosts con un número inusualmente alto de puertos abiertos en un host) en Censys Search dentro del mismo ASN que los hosts D, E y G revela un total de 38.862 hosts a nivel mundial que parecen coincidir con los mismos patrones de los hosts D, E y G de:

- Una larga lista (más de 20) de servicios/puertos abiertos, la gran mayoría de los cuales son HTTP

- Esos puertos HTTP con software en ejecución que incluye la lista anterior, pero también incluye Easy IO 30P, Check Point (Check Point Security Gateways también fue listado como un producto de software objetivo en el FBI/CISA Advisory), y PanOS (de nuevo, listado en el FBI/CISA Advisory como objetivo).

- Los certificados de los puertos HTTP siguen el mismo patrón que los de los hosts D, E y G

Nota: El huésped G mostró estos patrones en SEP y NOV23

Análisis: Aunque se necesitará más confirmación, es lógico que estos hosts puedan formar parte de la misma infraestructura propiedad del grupo Fox Kitten debido a la cantidad de similitudes entre los hosts encontrados a través de estas búsquedas y los Hosts D, E, y G de malos actores conocidos enumerados en el Aviso del FBI/CISA. Esta información puede ser utilizada por las organizaciones para añadir a las listas de vigilancia o listas negras, especialmente si esos hosts coinciden con el AS, país de origen, o tienen octetos similares a las IPs descubiertas a través de esta búsqueda.

Censys Observados 3 COIs de dominio en COIs IPs

- Censys observó el COI 1 (api.gupdate[.]net) en los registros DNS de reenvío del host C a partir del 14 de abril de 24, lo que queda fuera del periodo de actividad de julio a agosto de 2024 indicado en el aviso. El dominio IOC también aparecía en los campos de nombre de los certificados del mismo host a partir del 27MAY24.

- El IOC 2 (githubapp[.]net) fue observado por primera vez por Censys en los registros Forward DNS del Host G el 24FEB24, que coincide con el primer marco temporal activo para este host en el Aviso. El IOC sigue activo en este host y en otros en el momento de redactar este informe.

- Los IOCs 3 y 4 (login.forticloud[.]online & fortigate.forticloud[.]online) no se observaron históricamente en ningún host ni en ningún host actual. Sin embargo, las palabras "fortios", "fortiproxy" y "fortinet" han aparecido en certificados de los hosts D, G y otros hosts mencionados en este informe que coinciden con sus patrones.

- IOC 5 (cloud.sophos[.]one) fue observado por Censys en los registros Forward DNS del Host K el 03OCT23. Esto corresponde al primer marco temporal activo para este host como parte de Fox Kitten en el aviso del FBI/CISA de octubre de 2023. IOC 5 no se observa actualmente en ningún host activo.

Censys Dominio observado IOC 2 en tres IP actuales/activas no mencionadas en el aviso

Una búsqueda de IOC 2 en hosts activos en Censys Search indica que IOC 2 se encuentra actualmente en los registros DNS de reenvío del Host O, así como en los certificados de los Hosts M & N, ninguno de los cuales no se mencionaba en el Aviso. El host O comparte un AS con los hosts D, E, G y H y los hosts M y N comparten un AS con los hosts C y J.

Recomendación: Los defensores deberían considerar añadir estas IP de host (M= 64.176.165[.]17; N= 70.34.218[.]77; O = 18.130.251[.]165) a sus listas de vigilancia o listas de bloqueo."

Los perfiles de host IP del COI parecen similares o idénticos más allá de los plazos enumerados en el informe

Censys investigó los perfiles de los hosts vinculados a los IOC IP del CSA y observó que algunos perfiles de host parecían muy similares o idénticos antes o después de la "Primera vez que se vio" y la "Fecha[s] más recientemente observada[s]" identificadas en el CSA. Estas observaciones pueden indicar ataques/actividad anteriores o no notificados.

Anfitrión C: visto por primera vez el 24 de julio; más reciente el 24 de agosto. Censys observó un perfil de anfitrión idéntico al del Anfitrión C ya el 24 de mayo, que es anterior a la fecha vista por primera vez en el CSA, durante la cual se puede ver COI 1 en el anfitrión. A continuación se muestran los puntos en común.

Host C: MAY24 (izquierda), JUL24 (derecha)

Huésped D: Visto por primera vez ENE24; más reciente AGO24. Censys observó un perfil de host del Host D en DIC23 similar al perfil del Host D en ENE24, que es un mes anterior a la fecha vista por primera vez en el CSA. Los puntos en común, representados a continuación, incluyen un gran número aparentemente aleatorio de puertos HTTP abiertos, software como Confluence que coincide con otros hosts conectados al Host D, así como nombres de certificados aparentemente aleatorios que utilizan el mismo conjunto de palabras clave.

Huésped D: Visto por primera vez ENE24; más reciente AGO24. Censys observó un perfil de host del Host D en DIC24 similar al perfil del Host D en ENE24, que es un mes anterior a la fecha vista por primera vez en el CSA. Los puntos en común, representados a continuación, incluyen un gran número aparentemente aleatorio de puertos HTTP abiertos, software como Confluence que coincide con otros hosts conectados al Host D, así como nombres de certificados aparentemente aleatorios que utilizan el mismo conjunto de palabras clave.

Anfitrión D: DIC23 (izquierda), ENE24 (derecha)

Anfitrión I: visto por primera vez en SEP23; más reciente en ENE24. Censys observó un perfil de anfitrión del Anfitrión I en DIC23, idéntico al perfil del Anfitrión I en FEB24, que es un mes posterior a la fecha más reciente en el CSA. Todos los detalles son los mismos, incluidas las huellas de la clave SSH, que se muestran a continuación.

Anfitrión I: DIC23 (izquierda), FEB24 (derecha)

Censys Observados todos los COI de dominio del aviso sobre 64 certificados autofirmados actualmente válidos

- IOC 1 (api.gupdate[.]net) = 3 certificados válidos, 3 certificados caducados; todos los emisores son Let's Encrypt excepto un certificado activo con emisor "desconocido" con fecha de caducidad en 2049. Este certificado también fue el primero generado con este dominio, en 2018.

- COI 2 (githubapp[.]net) = 11 certificados válidos, 12 certificados caducados; todos los emisores son Let's Encrypt excepto un certificado caducado con emisor "desconocido" y un certificado activo con emisor "desconocido" con fecha de caducidad en 2049. Al igual que el COI 1, este certificado también fue el primero generado con este dominio, en 2018.

- IOC 3 (login.forticloud[.]online) = 19 certificados válidos, 11 certificados caducados; todos los emisores son Let's Encrypt. El primer certificado para este dominio se generó en 2023.

- IOC 4 (fortigate.forticloud[.]online) = 5 certificados válidos, 11 certificados caducados; todos los emisores son Let's Encrypt. El primer certificado para este dominio se generó en 2023.

- IOC 5 (cloud.sophos[.]com) = 26 certificados válidos, 4 certificados caducados; todos los emisores son Let's Encrypt. El primer certificado para este dominio se generó en 2023.

Análisis: Los defensores deben seguir vigilando estos IOC dentro de los certificados, ya que algunos IOC de IP de host siguen activos y hay 64 certificados válidos que se pueden utilizar en estos hosts u otros.

Conclusión

Al estudiar los perfiles de los hosts vinculados a los IOC del CSA a lo largo del tiempo, Censys descubrió patrones y puntos en común entre esos hosts y, a continuación, utilizó esos patrones y puntos en común para identificar otros hosts y certificados actualmente activos que podrían formar parte de la misma infraestructura de Fox Kitten. En el futuro, los defensores pueden aprovechar los IOC, junto con los periodos conocidos de actividad nefasta, para estudiar los perfiles de hosts y certificados antes, durante y después de los ataques notificados para identificar vínculos, patrones e indicadores comunes. A continuación, pueden aprovechar esos factores para realizar búsquedas dinámicas en conjuntos de datos de análisis públicos como Censys' para observar cómo esas amenazas pueden levantar nuevas infraestructuras, aprovechando las mismas técnicas observadas anteriormente.

A pesar de los intentos de ofuscación, distracción y aleatoriedad, los humanos deben crear, operar y desmantelar infraestructuras digitales. Estos seres humanos, incluso si se basan en la tecnología para crear aleatoriedad, casi siempre seguirán algún tipo de patrón, ya sean sistemas autónomos similares, geolocalizaciones, proveedores de alojamiento, software, distribuciones de puertos o características de certificados. Si los defensores pueden captar estos patrones, del mismo modo que los soldados de la Segunda Guerra Mundial captaban los "puños" de los operadores de código Morse o las personalidades de comunicación, tienen una oportunidad de ir un paso por delante de los actores de la amenaza.

Metodología

Censys utilizó campos analizados para buscar con precisión los COI, las tendencias, los patrones y otros indicadores mencionados en la advertencia o encontrados en el curso de la investigación. Censys utilizó perfiles históricos de los anfitriones para investigar la perspectiva de Censysen momentos concretos para corroborar los COI con los plazos enumerados en la advertencia, así como observaciones que parecían coincidir con los perfiles de los anfitriones de los COI, pero que estaban fuera del plazo enumerado en la advertencia, lo que posiblemente indicaba un plazo de montaje o actividad nefasta no observada anteriormente.

Censys utilizó un análisis de diagrama de enlaces para identificar similitudes, patrones y tendencias entre IOC, hosts, certificados, sistemas autónomos y otros campos analizados de Censys' scan dataset.

[1] https://www.cisa.gov/sites/default/files/2024-08/aa24-241a-iran-based-cyber-actors-enabling-ransomware-attacks-on-us-organizations_0.pdf