Résumé

Contexte

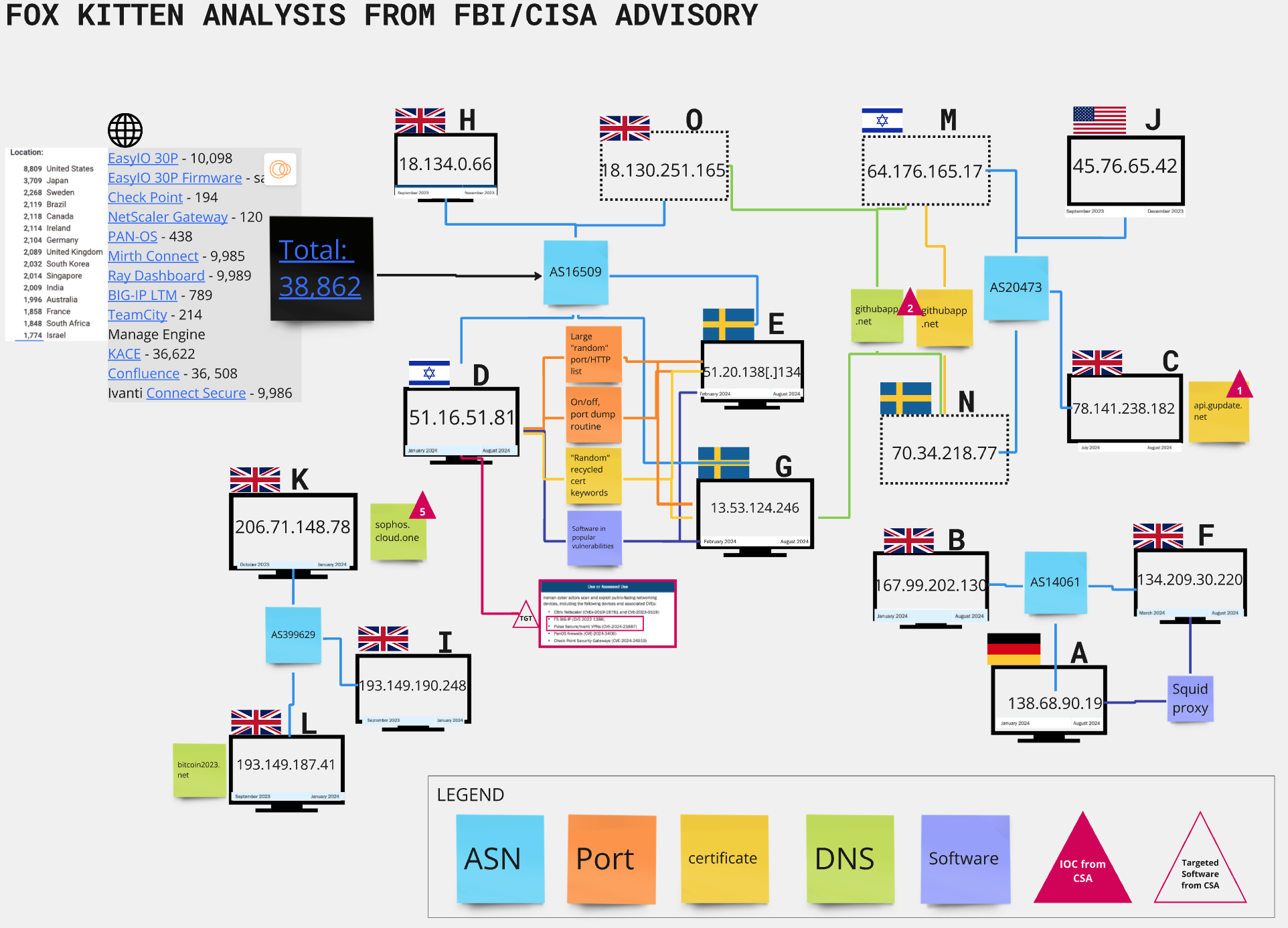

Le 28 août 2024, le Federal Bureau of Investigation, la Cybersecurity and Infrastructure Security Agency (CISA) et le Department of Defense Cyber Crime Center (DC3) ont publié un avis conjoint de cybersécurité (CSA) "pour avertir les défenseurs des réseaux qu'à partir d'août 2024, un groupe de cyberacteurs basés en Iran" (alias "Fox Kitten") continue d'exploiter des organisations américaines et étrangères[1]."Le CSA inclut une liste de 17 IOC (12 adresses IP/hôtes, cinq noms de domaine) avec les dates "First Seen" et "Most Recently Observed", mais ajoute que les défenseurs doivent "enquêter ou vérifier ces adresses IP avant de prendre des mesures...." et que "le FBI et la CISA ne recommandent pas le blocage des indicateurs du tableau 11 sur la seule base de leur inclusion dans ce CSA".

CensysPerspective

Censys a aidé les défenseurs dans ces tâches d'enquête et de vérification en tirant parti de sa perspective historique et globale de l'internet pour analyser les profils des CIO pendant la période d'activité néfaste décrite dans la CSA. Les défenseurs peuvent ainsi comparer ces profils historiques aux dispositions actuelles des hôtes et déterminer s'il existe suffisamment de similitudes pour recommander le blocage des CIO en question.

CensysConstatations

En enquêtant sur les hôtes connectés aux IP IOC ainsi que sur les hôtes et les certificats connectés aux IOC des domaines énumérés dans l'avis du FBI/CISA concernant Fox Kitten, Censys a été en mesure de découvrir des modèles extrêmement uniques parmi ces hôtes au fil du temps. Ces schémas ont ensuite été utilisés dans des recherches pour :

- Trouver les hôtes actifs non mentionnés dans l'avis qui ont:

- Modèles et systèmes autonomes (AS) correspondant aux hôtes D, E et G du rapport, et pouvant faire partie de la même infrastructure susceptible d'être utilisée dans de futures attaques.

- Correspondance entre les CIO des domaines et l'hôte G et entre les AS et les hôtes J et C du rapport ; ils pourraient faire partie de la même infrastructure et être utilisés lors d'attaques futures.

- Identifier les périodes en dehors de celles spécifiées dans l'avis où les hôtes IOC semblent similaires ou identiques aux périodes d'activités malveillantes, ce qui pourrait indiquer des durées d'activité de la menace inconnues jusqu'à présent.

- Trouver des certificats actuels avec des IOC de domaine correspondants qui pourraient être utilisés sur de futurs hôtes.

Analyse

Censys a mis au jour des schémas uniques et inhabituels observés historiquement sur les hôtes du CIO qui ne semblent pas avoir d'utilisation connue et légitime. Par conséquent, les hôtes actifs qui correspondent à ces modèles, découverts via Censys Search, font, au pire, partie de l'infrastructure de Fox Kitten et, au mieux, méritent que les cyberdéfenseurs s'en protègent car ils ne semblent pas avoir de fonction commerciale légitime. Il en va de même pour les deux hôtes actifs dont les codes d'identification de domaine correspondent.

Diagramme d'analyse des liens entre les indicateurs de compromis (IOC) énumérés dans la norme CSA commune AA24-241A

Liste consolidée des CIO de la CSA commune AA24-241A

Principaux résultats

Points communs entre les CIO des pays industrialisés selon le rapport

- 9 des 12 hôtes partagent des géolocalisations

- 7 hôtes = Londres, UK (Hôtes B, C, F, H, I, K, L)

- 2 hôtes = Stockholm, SWE (Hôtes E, G)

- 1 hôte chacun= Francfort, DE (hôte A) Los Angeles, US (hôte J) Tel Aviv, IS (hôte D)

- Tous les hôtes ont un numéro de système autonome commun avec au moins un autre hôte du groupe.

- AS 14061 (DIGITALOCEAN-ASN) = Hôtes A, B, F

- AS 16509 (AMAZON-02) = Hôtes D, E, G, H

- AS 399629 (BLNWX) = Hôtes I, K, L

- AS 20473 (AS-CHOOPA) = Hôtes C, J

- Les hôtes D, E et G ne sont pas "identiques" mais partagent des schémas presque identiques de ports, de noms de certificats et de titres de logiciels/HTTP ; ces schémas correspondent aux conclusions d'un blog de Censys Mirth Connect datant de mai 2024. Une évaluation du blog indiquait que les hôtes présentant ces caractéristiques indiquaient "une variété particulière d'entités ressemblant à des pots de miel qui semblent conçues pour attirer les scanners Internet".

- Les tendances observées pendant les périodes d'intérêt du rapport sont les suivantes :

- Une longue liste (plus de 20) de services/ports ouverts, dont la grande majorité est HTTP

- Ports HTTP avec titres HTML et/ou empreintes digitales de logiciels pour

- Mirth Connect (également couvert par Censys Rapid Response (RR) blog)

- Ivanti Connect Secure (couvert dans le blog RR, RR 08APR24 Advisory)

- Tableau de bord des rayons (couvert par l'avis du RR 28MAR24)

- F5 BIG-IP (couvert dans le blog RR)

- Confluence

- KACE

- JetBrains Team City (uniquement Host G)

- ManageEngine (uniquement Host G)

- Des certificats présentés sur des ports HTTP apparemment aléatoires, mais qui réutilisent une liste de noms pour donner l'impression de faire partie d'organisations légitimes, notamment "futureenergy.us", "next-finance.mil", "schneider-electric.oil-bright.mil", etc. Les sous-domaines énumérés dans certains des certificats comprennent certains des mêmes types de logiciels énumérés ci-dessus, notamment "kace", "bigip" et "fortinet".

Remarque : l'utilisation du label "tarpit" dans Censys Search (en particulier sur le même AS que les hôtes D, E et G) aidera les analystes à trouver un plus grand nombre de ces mêmes hôtes avec des certificats correspondant au même modèle que ceux mentionnés ci-dessus.

Analyse: Il semble que les propriétaires/exploitants des hôtes IOC aient tenté de brouiller les relations entre les hôtes en choisissant divers AS, emplacements, certificats et configurations de ports, entre autres techniques ; cependant, en examinant les profils de ces hôtes IOC dans leur ensemble, des modèles émergent qui relient les hôtes. Ces liens, associés à leur identification en tant qu'IOC par le FBI/CISA/DC3, renforcent l'idée qu'ils sont liés à des activités malveillantes.

Les points communs des hôtes initiaux utilisés pour découvrir d'éventuelles infrastructures supplémentaires non mentionnées dans le rapport du FBI/CISA

- Une recherche de l'étiquette "tarpit" (indiquant les hôtes ayant un nombre anormalement élevé de ports ouverts sur un hôte) sur Censys Search dans le même ASN que les hôtes D, E et G révèle un total de 38 862 hôtes au niveau mondial qui semblent correspondre aux mêmes schémas que les hôtes D, E et G :

- Une longue liste (plus de 20) de services/ports ouverts, dont la grande majorité est HTTP

- Ces ports HTTP avec des logiciels en cours d'exécution qui comprennent la liste ci-dessus mais aussi Easy IO 30P, Check Point (Check Point Security Gateways a également été répertorié comme un produit logiciel ciblé dans l'avis du FBI/CISA), et PanOS (encore une fois, répertorié dans l'avis du FBI/CISA comme étant ciblé).

- Les certificats des ports HTTP suivent le même schéma que ceux des hôtes D, E et G.

Remarque : l'hôte G a présenté ces caractéristiques en septembre et en novembre 23.

Analyse: Bien qu'une confirmation supplémentaire soit nécessaire, il est logique que ces hôtes fassent partie de la même infrastructure détenue par le groupe Fox Kitten en raison du nombre de similitudes entre les hôtes trouvés grâce à ces recherches et les hôtes D, E et G des mauvais acteurs connus énumérés dans l'avis du FBI/CISA. Ces informations peuvent être utilisées par les organisations pour ajouter des listes de surveillance ou des listes noires, en particulier si ces hôtes correspondent à l'AS, au pays d'origine ou ont des octets similaires à ceux des IP découverts par cette recherche.

Censys Observation de 3 COI de domaine sur des IP de COI

- Le COI 1 (api.gupdate[.]net) a été observé par Censys dans les enregistrements DNS de l'hôte C dès le 14 avril 24, ce qui est en dehors de la période d'activité de juillet à août 2024 mentionnée dans l'avis. Le domaine IOC figurait également dans les champs de nom des certificats sur le même hôte dès le 27MAI24.

- Le COI 2 (githubapp[.]net) a été observé pour la première fois par Censys dans les enregistrements DNS de l'hôte G le 24 février 24, ce qui coïncide avec la première période d'activité de cet hôte dans l'avis. L'IOC est toujours actif sur cet hôte et sur d'autres au moment de la rédaction de ce rapport.

- Les COI 3 et 4 (login.forticloud[.]online & fortigate.forticloud[.]online) n'ont pas été observés historiquement sur aucun hôte ni sur aucun hôte actuel. Cependant, les mots "fortios", "fortiproxy" et "fortinet" sont apparus sur les certificats des hôtes D, G et d'autres hôtes mentionnés dans ce rapport qui correspondent à leurs modèles.

- Le COI 5 (cloud.sophos[.]one) a été observé par Censys dans les enregistrements DNS de l'hôte K le 03OCT23. Cela correspond à la première période active pour cet hôte en tant que partie de Fox Kitten dans l'avis du FBI/CISA d'octobre 2023. Le COI 5 n'est actuellement observé sur aucun hôte actif.

Censys Domaine observé IOC 2 sur trois IP actuels/actifs non mentionnés dans l'avis

Une recherche du COI 2 sur les hôtes actifs dans Censys Search indique que le COI 2 se trouve actuellement dans les enregistrements DNS de l'hôte O ainsi que dans les certificats des hôtes M et N, qui n'ont pas été mentionnés dans l'avis. L'hôte O partage un AS avec les hôtes D, E, G et H et les hôtes M et N partagent un AS avec les hôtes C et J.

Recommandation: Les défenseurs devraient envisager d'ajouter ces IP hôtes (M= 64.176.165[.]17 ; N= 70.34.218[.]77 ; O = 18.130.251[.]165) à leurs listes de surveillance ou à leurs listes de blocage".

Les profils d'hôtes IP du CIO semblent similaires ou identiques au-delà des délais indiqués dans le rapport.

Censys a examiné les profils des hôtes liés aux IOC IP du CSA et a remarqué que certains profils d'hôtes étaient très similaires ou identiques avant ou après les "dates de première observation" et les "dates d'observation les plus récentes" identifiées dans le CSA. Ces observations peuvent indiquer des attaques/activités antérieures ou non signalées.

Hôte C : vu pour la première fois le 24 juillet ; le plus récent le 24 août. Censys a observé un profil d'hôte identique à celui de l'hôte C dès le 24 mai, c'est-à-dire avant la date de la première observation dans le CSA, au cours de laquelle le COI 1 peut être vu sur l'hôte. Les points communs sont décrits ci-dessous.

Animateur C : 24 MAI (à gauche), 24 JUILLET (à droite)

Hôte D : Première observation : JAN24 ; dernière observation : AUG24. Censys a observé un profil d'hôte de l'hôte D en DEC23 similaire au profil de l'hôte D en JAN24, soit un mois avant la date de première observation figurant dans le CSA. Les points communs, décrits ci-dessous, comprennent un grand nombre de ports HTTP ouverts, apparemment aléatoires, des logiciels tels que Confluence qui correspondent à d'autres hôtes connectés à l'hôte D, ainsi que des noms de certificats apparemment aléatoires qui utilisent le même ensemble de mots-clés.

Hôte D : Première observation : JAN24 ; dernière observation : AUG24. Censys a observé un profil d'hôte de l'hôte D en DEC24 similaire au profil de l'hôte D en JAN24, soit un mois avant la date de première observation figurant dans le CSA. Les points communs, décrits ci-dessous, comprennent un grand nombre de ports HTTP ouverts, apparemment aléatoires, des logiciels tels que Confluence qui correspondent à d'autres hôtes connectés à l'hôte D, ainsi que des noms de certificats apparemment aléatoires qui utilisent le même ensemble de mots-clés.

Hôte D : DEC23 (gauche), JAN24 (droite)

Hôte I: vu pour la première fois en SEP23 ; plus récent en JAN24. Censys a observé un profil d'hôte de l'hôte I en DEC23, identique au profil de l'hôte I en FEB24, soit un mois après la date la plus récente de l'ASC. Tous les détails sont identiques, y compris les empreintes des clés SSH, illustrées ci-dessous.

Hôte I : DEC23 (gauche), FEB24 (droite)

Censys Observation de tous les COI de domaine de l'avis sur 64 certificats auto-signés actuellement valides

- IOC 1 (api.gupdate[.]net) = 3 certificats valides, 3 certificats expirés ; tous les émetteurs sont Let's Encrypt à l'exception d'un certificat actif dont l'émetteur est " inconnu " avec une date d'expiration en 2049. Ce certificat était également le premier généré avec ce domaine, en 2018.

- CIO 2 (githubapp[.]net) = 11 certificats valides, 12 certificats expirés ; tous les émetteurs sont Let's Encrypt à l'exception d'un certificat expiré dont l'émetteur est " inconnu " et d'un certificat actif dont l'émetteur est " inconnu " avec une date d'expiration en 2049. Comme le COI 1, ce certificat a également été le premier généré avec ce domaine, en 2018.

- IOC 3 (login.forticloud[.]online) = 19 certificats valides, 11 certificats expirés ; tous les émetteurs sont Let's Encrypt. Le premier certificat pour ce domaine a été généré en 2023.

- IOC 4 (fortigate.forticloud[.]online) = 5 certificats valides, 11 certificats expirés ; tous les émetteurs sont Let's Encrypt. Le premier certificat pour ce domaine a été généré en 2023.

- IOC 5 (cloud.sophos[.]com) = 26 certificats valides, 4 certificats expirés ; tous les émetteurs sont Let's Encrypt. Le premier certificat pour ce domaine a été généré en 2023.

Analyse: Les défenseurs doivent continuer à surveiller ces IOC dans les certificats car certains IOC IP d'hôtes sont toujours actifs et il y a 64 certificats valides qui peuvent être utilisés sur ces hôtes ou d'autres.

Conclusion

En étudiant les profils des hôtes liés aux CIO de l'ASC au fil du temps, Censys a découvert des schémas et des points communs entre ces hôtes, puis a utilisé ces schémas et ces points communs pour identifier d'autres hôtes et certificats actuellement actifs qui pourraient faire partie de la même infrastructure Fox Kitten. À l'avenir, les défenseurs pourront s'appuyer sur les CIO, ainsi que sur les périodes connues d'activités malveillantes, pour étudier les profils des hôtes et des certificats avant, pendant et après les attaques signalées, afin d'identifier les liens, les schémas et les indicateurs communs. Ils peuvent ensuite exploiter ces facteurs pour effectuer des recherches dynamiques dans des ensembles de données d'analyse publics tels que Censys' afin d'observer comment ces menaces peuvent mettre en place de nouvelles infrastructures, en utilisant les mêmes techniques que celles observées précédemment.

Malgré les tentatives d'obscurcissement, de diversion et d'aléatoire, les humains doivent toujours instancier, exploiter et mettre hors service l'infrastructure numérique. Ces humains, même s'ils s'appuient sur la technologie pour créer de l'aléatoire, suivront presque toujours une sorte de schéma, qu'il s'agisse de systèmes autonomes similaires, de géolocalisations, de fournisseurs d'hébergement, de logiciels, de distributions de ports ou de caractéristiques de certificats. Si les défenseurs peuvent repérer ces schémas, de la même manière que les soldats de la Seconde Guerre mondiale repéraient les "poings" des opérateurs de code Morse ou les personnalités de communication, ils ont une chance de garder une longueur d'avance sur les acteurs de la menace.

Méthodologie

Censys a utilisé des champs analysés pour rechercher avec précision les CIO, les tendances, les modèles et les autres indicateurs mentionnés dans l'avis ou découverts au cours de l'enquête. Censys a utilisé les profils historiques des hôtes pour étudier le point de vue de Censysà certains moments afin de corroborer les CIO avec les délais indiqués dans l'avis, ainsi que les observations qui semblaient correspondre aux profils des hôtes des CIO, mais qui étaient en dehors des délais indiqués dans l'avis, indiquant peut-être une période de mise en scène ou d'activité malveillante qui n'avait pas encore été observée auparavant.

Censys a utilisé une analyse des diagrammes de liens pour identifier les similitudes, les modèles et les tendances entre les CIO, les hôtes, les certificats, les systèmes autonomes et divers autres champs analysés à partir de l'ensemble de données de balayage de Censys.

[1] https://www.cisa.gov/sites/default/files/2024-08/aa24-241a-iran-based-cyber-actors-enabling-ransomware-attacks-on-us-organizations_0.pdf