Letzte Woche gab DigiCert bekannt, dass 83.267 Zertifikate aufgrund eines Fehlers in der Domain Control Verification (DCV) von einem Compliance-Problem betroffen sind, so dass sie gesperrt werden müssen. Dies hat erhebliche Auswirkungen für Unternehmen, die diese Zertifikate schnell neu ausstellen müssen, da sie sonst mit möglichen Serviceunterbrechungen und dem Verlust des Vertrauens der Nutzer rechnen müssen.

Zum Zeitpunkt der Erstellung dieses Berichts beobachtete Censys 26.373 betroffene Zertifikate, die noch auf öffentlich zugänglichen Hosts verwendet werden - fast 99 % davon wurden widerrufen. Dieser Vorfall ist eine weitere Erinnerung an die anhaltenden Schwierigkeiten bei der Abwägung zwischen Compliance und Reaktionszeit für Unternehmen, die sich dicht an die jüngste Entrust-Entfernung anschließt.

In diesem Blog gehen wir auf die Einzelheiten des Vorfalls sowie auf die Sichtweise von Censyszum Ausmaß des Vorfalls ein und nennen die wichtigsten betroffenen Unternehmen und Branchen.

Zusammenfassung

- Auf 28. Juli 2024, DigiCert ein Compliance-Problem aufgrund eines Fehlers in ihrem Domain Control Verification (DCV) Prozess. Das Certification Authority Browser Forum (CA/B) fordert DigiCert auf zu widerrufen. betroffenen Zertifikate innerhalb von 24 Stunden zu widerrufen, um die Konformität als vertrauenswürdige Zertifizierungsstelle aufrechtzuerhalten.

- Der Vorfall hat zu erheblichen Störungen geführt, da sich die Unternehmen bemühen, die Zertifikate innerhalb der strengen Frist zu ersetzen. Insbesondere Alegeus, ein Finanztechnologieunternehmen im Gesundheitssektor, beantragte eine Gerichtsbeschluss um den Widerrufsprozess zu verzögern, und begründete dies mit den schwerwiegenden Auswirkungen auf den Betrieb und der möglichen Unterbrechung des Kundenzugangs.

- DigiCert rangiert derzeit als vierte DigiCert ist derzeit die viertaktivste vertrauenswürdige Zertifizierungsstelle (CA) in unserem Datensatz und meldete, dass 83.267 einzelne Zertifikate von diesem Problem betroffen waren. Anhand der Daten von Censys haben wir festgestellt, dass 33,201 dieser Zertifikate am 30. Juli im öffentlichen Web in Gebrauch waren. Innerhalb einer Woche sank die Zahl der betroffenen Zertifikate um fast 7,000und liegt nun bei 26,373 (Stand: 6. August).

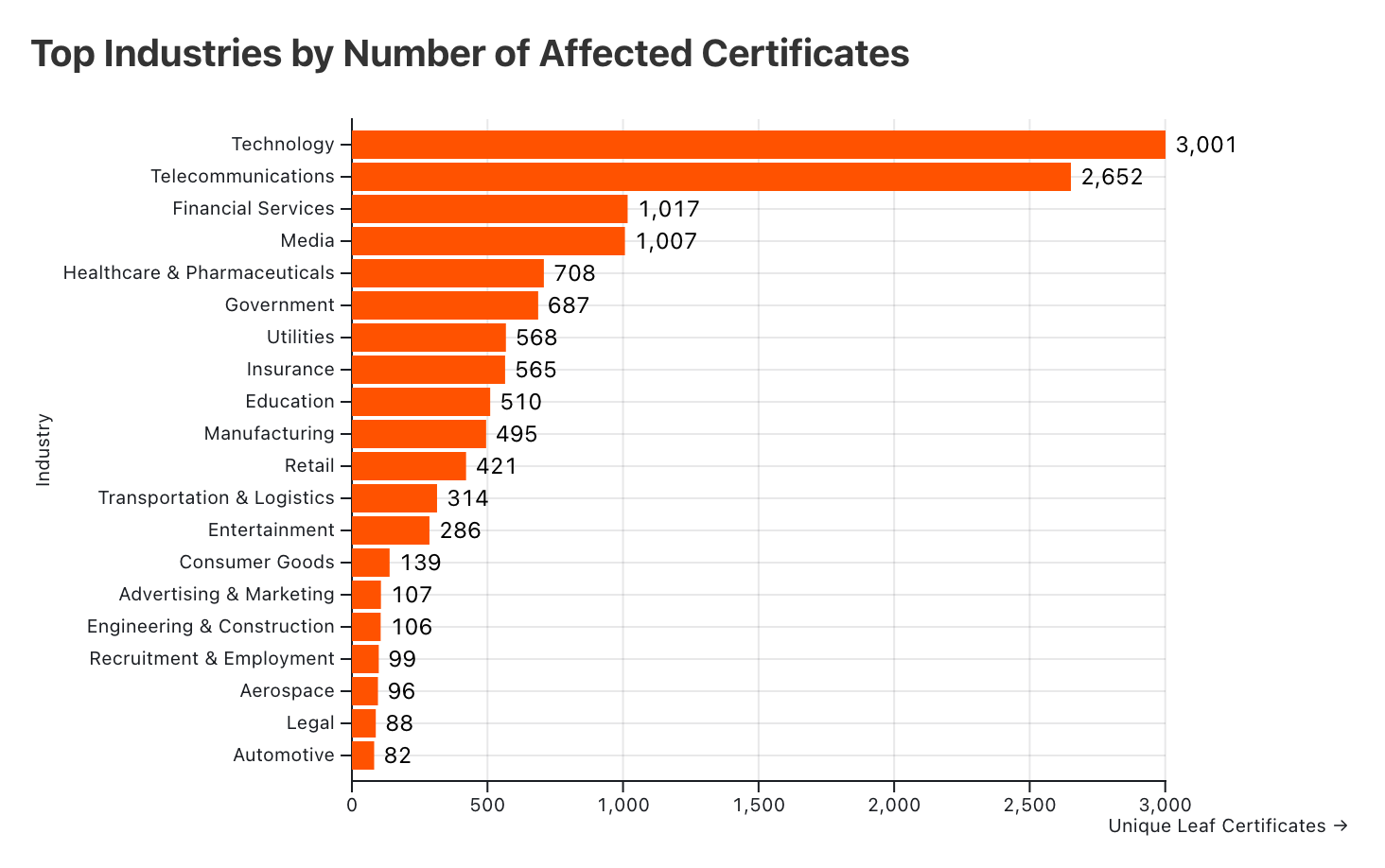

- Unsere Analyse der registrierten Domains zeigt, dass die Technologie und Telekommunikation in Bezug auf die Anzahl der betroffenen Zertifikate am stärksten betroffen sind.

- Stand: 6. August 2024, 98.82% der von diesem Vorfall betroffenen eindeutigen Blattzertifikate, die nach unserer Beobachtung auf öffentlich zugänglichen Hosts im Einsatz sind, widerrufen worden widerrufen. DigiCert erklärte, dass alle betroffenen Kunden betroffenen Zertifikate neu ausstellen müssen bis zu diesem Freitag, 9. August um 20:30 Uhr UTC.

- Dieser Vorfall ereignete sich nicht allzu lange nachdem Entrust als vertrauenswürdige Zertifizierungsstelle entfernt wurde Letzten Monat wurde Entrust als vertrauenswürdige Zertifizierungsstelle gestrichen, was die anhaltenden Hürden verdeutlicht, denen sich Organisationen bei der effektiven Verwaltung von Zertifikaten gegenübersehen. Es ist nach wie vor eine große Herausforderung, ein Gleichgewicht zwischen den Compliance-Anforderungen für Zertifizierungsstellen und der Bereitstellung ausreichender Zeit und Ressourcen für die Benutzer zu finden, um angemessen auf solche Vorfälle reagieren zu können.

- Erkennung mit Censys:

- Censys ASM-Kunden können Dienste identifizieren, die aktiv ein betroffenes Zertifikat in ihren Arbeitsbereichen verwenden, indem sie nach einem neuen Risiko mit niedrigem Schweregrad namens "Zertifikat betroffen von DigiCert Juli 2024 Sperrung Vorfall"

- Benutzer unserer Funktion Search können Hosts mit betroffenen Zertifikaten finden, indem sie Folgendes abfragen labels=digicert-revoked-dcv. Um die Ergebnisse für Ihre spezifischen Domänen zu verfeinern, passen Sie diese Abfrage um zu filtern nach services.tls.certificates.leaf_data.names. Bitte beachten Sie, dass diese Label-Erkennung gerade erst bereitgestellt wurde und es daher bis zu 48 Stunden dauern kann, bis sie sich vollständig verbreitet hat.

Das Thema

Am 28. Juli 2024 veröffentlichte DigiCert einen ersten Bericht über einen Vorfall in dem festgestellt wurde, dass eine Teilmenge ihrer Zertifikate aufgrund eines Fehlers im DCV-Prozess (Domain Control Verification) nicht konform war. Infolgedessen hatte DigiCert 24 Stunden Zeit, alle betroffenen Zertifikate zu widerrufen und neu auszustellen, um die Konformität mit Stammzertifizierungsstellen wie Google und Mozilla aufrechtzuerhalten.

DigiCert betreibt zwei primäre Systeme für die Ausstellung von Zertifikaten: ein großvolumiges System für die Bearbeitung von Anfragen von CDNs und Cloud-Anbietern und ein kleinvolumiges System für Benutzer, die eine höhere Konfigurationsverwaltung benötigen. Dieses Problem betraf nur Zertifikate, die von dem Low-Volume-System ausgestellt wurden, während das High-Volume-System nicht betroffen war. Da das Low-Volume-System auf Kunden ausgerichtet ist, die genaue Konfigurationen benötigen, werden diese Zertifikate wahrscheinlich in hochsicheren Umgebungen verwendet.

Die Ursache des Problems lag im DigiCert-Verfahren zur Überprüfung der Inhaberschaft von Domainnamen, der so genannten Domain Control Validation (DCV). DCV kann über verschiedene Methoden wie E-Mail, HTTP oder Whois durchgeführt werden, aber der Fehler in diesem Fall bezog sich auf die DNS-basierte DCV.

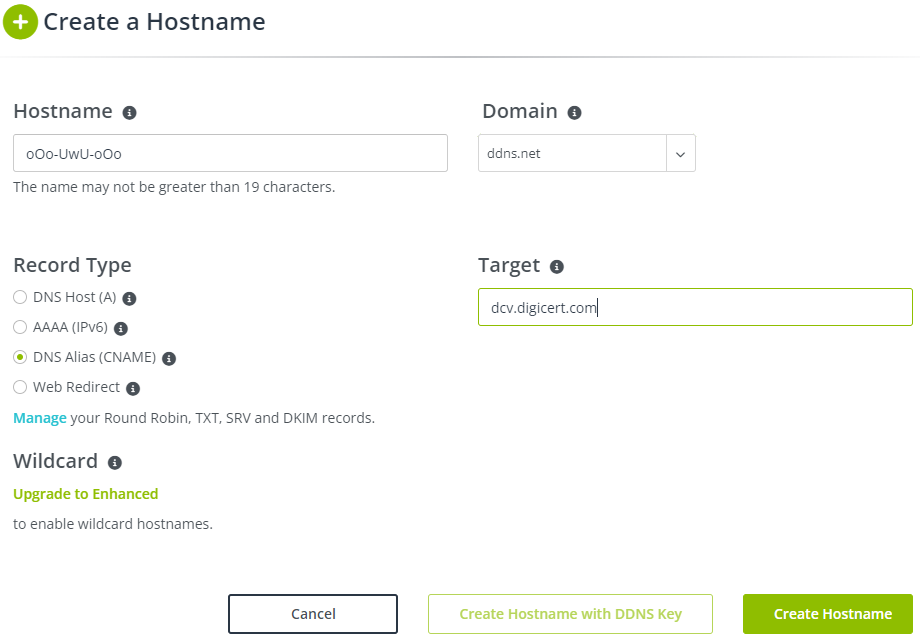

Bei DNS-basiertem DCV müssen Kunden einen spezifischen (und temporären) DNS-Eintrag mit einem Wert erstellen, der dem von der CA (DigiCert) angeforderten Inhalt entspricht. Ein Beispiel, Die DCV-Dokumentation von DigiCert werden zwei Methoden für diesen Prozess beschrieben:

- Option 1

- Rufen Sie die Website Ihres DNS-Anbieters auf und erstellen Sie einen neuen CNAME-Eintrag

- Geben Sie in das Feld hostname (oder gleichwertig) ein _dnsauth.

- Wählen Sie im Feld Eintragstyp (oder gleichwertig) CNAME.

- Geben Sie in das Feld für den Ziel-Host (oder einen entsprechenden Wert) [random_value].dcv.digicert.com ein, um den CNAME-Eintrag auf dcv.digicert.com zu verweisen.

- Option 2

- Rufen Sie die Website Ihres DNS-Anbieters auf und erstellen Sie einen neuen CNAME-Eintrag.

- Geben Sie in das Feld Hostname (oder gleichwertig) den Zufallswert ein, den Sie von Ihrem CertCentral-Konto kopiert haben.

- Wählen Sie im Feld Eintragstyp (oder gleichwertig) CNAME.

- Geben Sie in das Feld für den Zielhost (oder eine entsprechende Angabe) dcv.digicert.com ein, um den CNAME-Eintrag auf dcv.digicert.com zu verweisen.

Nehmen wir an, unsere DigiCert-Zufallsherausforderung lautet _FOOBAR. Für "Option 1" würde der resultierende DNS-Eintrag wie folgt aussehen:

_dnsauth IN CNAME _FOOBAR.dcv.digicert.com. ; _dnsauth.example.com.

Die "Option 2" würde hingegen etwas anders aussehen:

_FOOBAR IN CNAME dcv.digicert.com. ; FOOBAR.example.com.

DigiCert kann dann eine DNS-Anfrage für den gegebenen Domänennamen stellen, den korrekten Wert in der Antwort überprüfen und so bestätigen, dass der Benutzer, der das Zertifikat beantragt hat, Eigentümer dieses Domänennamens ist.

Dieses Verfahren funktioniert gut, aber es ist wichtig, den vorangestellten Unterstrich im Zufallswert (Challenge) zu beachten, den wir erhalten haben. Der Grund dafür wird in einer Empfehlung eines IETF-Entwurfs beschrieben, in dem bewährte Verfahren für DCV mit DNS beschrieben werden:

“The RECOMMENDED format is application-specific underscore prefix labels. Domain Control Validation records are constructed by the provider by prepending the label “_<PROVIDER_RELEVANT_NAME>-challenge” to the domain name being validated (e.g. “_foo-challenge.example.com”). The prefixed “_” is used to avoid collisions with existing hostnames.” – draft-ietf-dnsop-domain-verification-techniques-02 Section 5.1.1

Im Wesentlichen bedeutet dies, dass die Verwendung eines vorangestellten Unterstrichs dazu beiträgt, Konflikte zu vermeiden, bei denen die generierte Zufallszeichenfolge für DCV versehentlich mit einem bestehenden DNS-Eintrag übereinstimmen könnte. Obwohl Unterstriche technisch gesehen gegen die DNS RFC-Standards verstoßen, werden sie von den meisten DNS-Auflösern akzeptiert. Unterstriche werden in der Regel nicht für die allgemeine Auflösung verwendet, sondern sind Automatisierungssystemen zur Verarbeitung vorbehalten.

DigiCert hat diese Funktion auch in einem Blog-Beitrag vom 29. Juli 2024in ähnlicher Weise. Der Unterstrich ist zwar nur eine Empfehlung im IETF-Entwurf, ist er eine Anforderung für Zertifizierungsstellen. Allerdings, DigiCert's Zertifikatsausgabesystem mit geringem Volumen hat diese Anforderung nicht durchgesetzt.

Die Vorstellung, dass diese Funktion nur dazu dient, bereits existierende DNS-Einträge zu vermeiden, unterschätzt möglicherweise andere, potenziell größere Sicherheitsrisiken, wenn der Unterstrich nicht verwendet wird. Ein Nutzer auf Bugzilla wies in einer Antwort an DigiCert darauf hin, dass diese Unterstrichprüfung nicht nur dazu dient, mögliche Namenskollisionen zu verhindern. Unter bestimmten Umständen könnte ein böswilliger Benutzer dieses Versehen ausnutzen, um ein Zertifikat für eine Domain zu erstellen, die er nicht besitzt.

"Der eigentliche Grund für den Unterstrich ist, dass Dienste, die es Benutzern erlauben, DNS-Einträge bei Subdomains zu erstellen (z. B. dynamische DNS-Dienste), Benutzer von der Registrierung von Subdomains, die mit einem Unterstrich beginnen, abhalten können und vor unerwünschter Zertifikatsausstellung sicher sind." - Kommentar #10

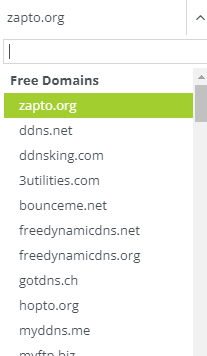

Dieser Benutzer wies auf ein Szenario hin, in dem ein Produkt oder eine Dienstleistung es Benutzern ermöglicht, einen DNS-Eintrag eines übergeordneten Domänennamens zu kontrollieren, den sie nicht besitzen. Man denke zum Beispiel an ein Produkt, mit dem Benutzer Konten registrieren können, wobei jedes Konto oder jeder Benutzername einem kontrollierbaren DNS-Eintrag zugeordnet wird. Ein Beispiel sind dynamische DNS-Dienste, bei denen Benutzer bestimmte öffentliche Einträge auf der Grundlage ihrer aktuell zugewiesenen DHCP-Adresse automatisch aktualisieren können, indem sie den Benutzernamen als Subdomain verwenden. Bekommt ein Benutzer beispielsweise eine DHCP-Lease-Adresse von 192.168.1.2erhält, kann er Folgendes aktualisieren $Benutzername.irgendein-dyndns-service.com auf diese IP-Adresse verweisen lassen.

In diesem Fall könnten Sie technisch gesehen ein neues Konto bei diesem Dienst registrieren und als Benutzernamen die von DigiCert bereitgestellte zufällige Zeichenfolge verwenden. Dann könnten Sie den DNS-Eintrag aktualisieren $Benutzername.irgendein-dyndns-service.com mit einem CNAME-Wert von dcv.digicert.com. Dadurch können Sie die DCV-Prüfung von DigiCert bestehen, was zur Ausstellung eines gültigen Zertifikats führt.

Eine Person wies darauf hin, dass noip[.]com ein gutes Beispiel für ein Ziel dieses Problems ist, das es einem Angreifer möglicherweise ermöglichen könnte, ein gültiges Zertifikat für ddns[.]net.

“No-IP (https://www[.]noip.com) allows the creation of arbitrary labels under their domains like ddns[.]net, enabling users to easily create subdomains such as <some_arbitrary_string>.ddns.net and map them as CNAMEs to any target.” – Comment #15

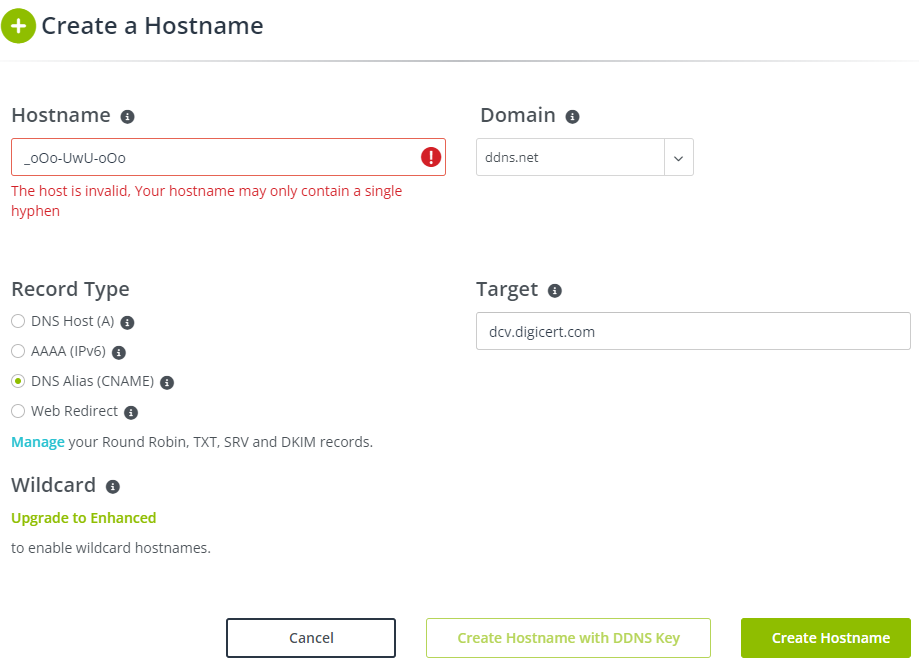

Und das scheint definitiv der Fall zu sein; in den folgenden zwei Screenshots zeigen wir, dass wir eine beliebige Subdomain unserer Wahl mit dem CNAME-Wert von dcv.digicert.com erstellen können, ohne dass ein Fehler auftritt, wenn der vorangestellte Unterstrich weggelassen wird, aber nicht, wenn wir einen Unterstrich einfügen.

|

|

| Ohne den vorangestellten Unterstrich. |

Mit vorangestelltem Unterstrich. |

|

Technisch gesehen könnte ein Angreifer gültige Zertifikate für jeden der auf der linken Seite aufgeführten vorkonfigurierten Domänennamen (ddns[.]net, gotdns[.]ch) erstellt haben. |

Ein Dienst, der ein solches Merkmal implementiert sollte automatisch alle neuen Konten oder Datensätze mit einem Unterstrich im Präfix verweigern und sie wie reservierte Schlüsselwörter behandeln (wie noip oben). Da DigiCert jedoch den Unterstrich-Präfix nicht durchsetzte, konnte jeder DNS-Änderungszugriff auf solchen Systemen ausgenutzt werden, um ein gültiges Zertifikat für den übergeordneten Domänennamen zu erhalten.

Kurz gesagt, der Unterstrich ist nicht nur entscheidend, um Namenskollisionen zu vermeiden, sondern auch, um eine zusätzliche Sicherheitsebene für Dienste zu schaffen, die es Nutzern erlauben, geschützte Domänen zu ändern. Er ermöglicht Filtermechanismen, die verhindern, dass (un)berechtigte Benutzer DNS-Einträge ausnutzen, um gültige Zertifikate zu erhalten.

Auswirkungen auf die reale Welt.

Dieser Vorfall hat bei Privatpersonen und Unternehmen großes Aufsehen erregt und ein Chaos in den Entwicklungsteams auf der ganzen Welt ausgelöst, die sich darum bemühen, ihre Hosts mit neuen Zertifikaten zu aktualisieren. So sehr, dass ein Finanztechnologieunternehmen, das auf das Gesundheitswesen Industrie, Alegeuseine gerichtliche Anordnung zur Erlangung einer Einstweilige Verfügung gegen DigiCert zu erwirken, um den Widerruf zu verzögern.

"Die Neuzertifizierung der Alegeus-Websites erfordert eine Abstimmung zwischen Alegeus und jedem seiner Kunden und kann nicht für alle Alegeus-Websites innerhalb der von DigiCert gesetzten Frist abgeschlossen werden. Daher hat Alegeus um drei Tage gebeten, um die Neuzertifizierung der Alegeus-Websites abzuschließen. DigiCert hat dies abgelehnt." - Seite 3.8

Damit wird im Wesentlichen behauptet, dass die kurze Frist für Alegeus nicht ausreicht und dass eine der besten Möglichkeiten, die Frist zu verlängern, darin besteht, die Angelegenheit zu einer rechtlichen Angelegenheit zu machen. Ihre Argumentation scheint legitim:

"Wenn DigiCert die Sicherheitszertifikate für die Alegeus-Websites widerruft, wird dies Alegeus einen schweren und nicht wiedergutzumachenden Schaden in einer Höhe zufügen, die vor Gericht zu bestimmen ist." - Seite 9

Und wenn wir die Bitte aus der ursprünglichen E-Mail-Kette lesen, die am 29. Juli 2024 von Alegeus an DigiCert geschickt wurde, können wir ihre Gründe noch mehr untermauern, wenn wir lesen, wie schlimm die Situation ist:

"Der Widerruf der Zertifikate in der vorgeschlagenen Form wird für unsere Kunden und ihre Teilnehmer zu erheblichen Problemen beim Zugang führen, was bedeutet, dass Millionen von Planteilnehmern und Verbrauchern nicht in der Lage sein werden, auf Gelder zuzugreifen, die für die Bezahlung von Gesundheitsleistungen reserviert und bestimmt sind bis die Zugangsprobleme gelöst sind." - Seite 3

Darin heißt es im Wesentlichen, dass ohne eine angemessene Verlängerung der Frist Menschenleben betroffen sein können. Meines Erachtens sollte man sich darüber im Klaren sein, dass die Zertifizierungsstellen selbst zwar kein Problem mit diesen knappen Fristen haben, ihre Kunden aber nicht immer den gleichen Luxus haben - Vorfälle wie dieser können für den Verbraucher ziemlich beunruhigend sein. Natürlich wäre es am besten gewesen, wenn dieser Vorfall gar nicht stattgefunden hätte, aber so ist es nun einmal.

Referenzen

CensysDie Perspektive

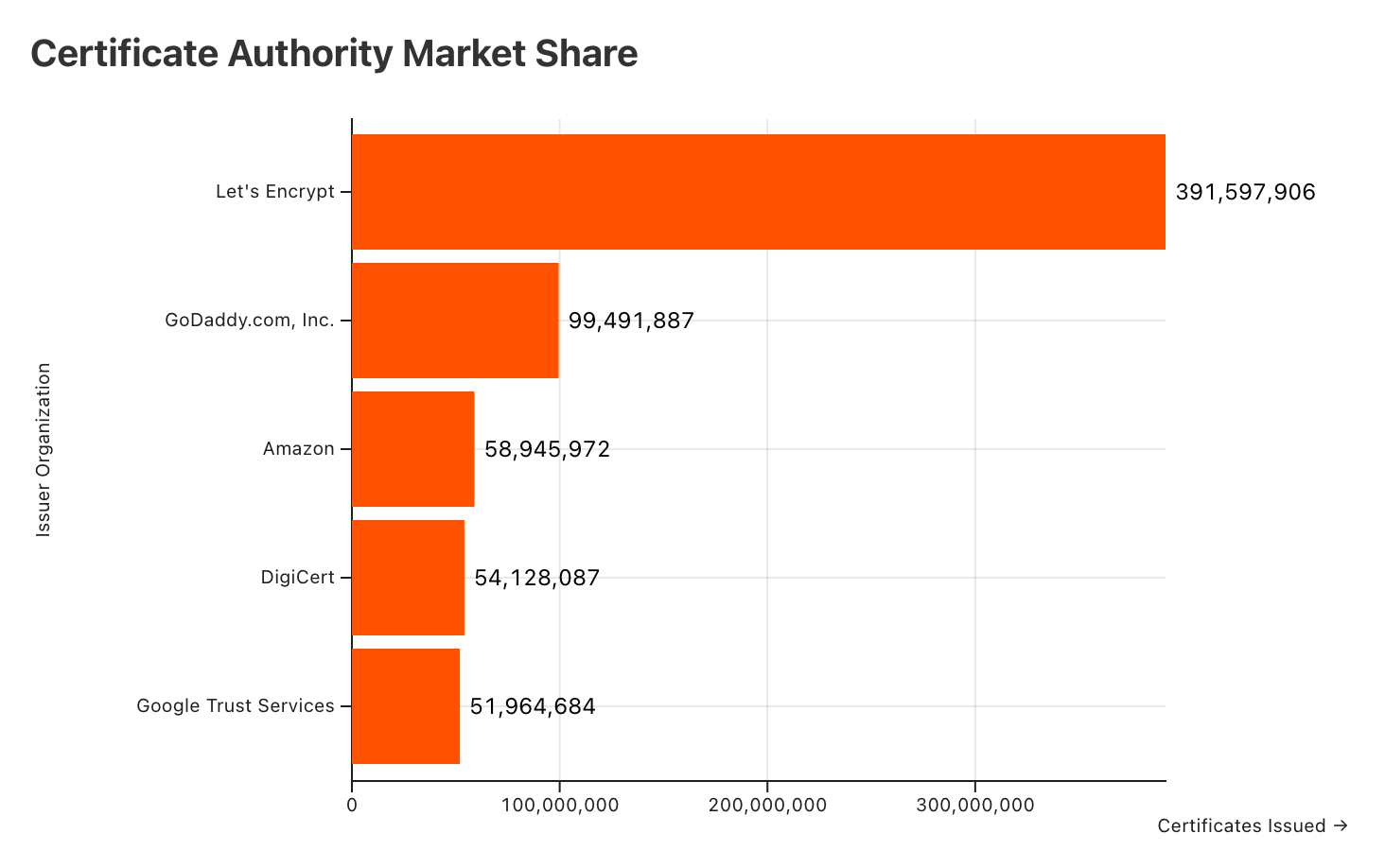

Der Marktanteil von DigiCert

Laut der ursprünglichen Meldung von DigiCert waren davon "etwa 0,4 % der anwendbaren Domain-Validierungen" betroffen - setzen wir diese Zahl einmal in einen realen Kontext.

DigiCert ist eine große Zertifizierungsstelle (CA). DigiCert ist die viertaktivste vertrauenswürdige Zertifizierungsstelle in unserem Datensatz und hat etwa 54,1 Millionen Zertifikate ausgestellt, was fast 7 % aller derzeit vertrauenswürdigen ausgestellten Zertifikate entspricht.

Auf Mozillas Bugzilla-Forumfügte ein DigiCert-Vertreter CSV-Dateien mit Links zu 83.267 Blattzertifikaten bei, die angeblich von diesem DCV-Problem betroffen sind.

Am 30. Juli, einige Tage nach Bekanntwerden des Vorfalls, haben wir über 455.999 verschiedene IPv4-IP-Adressen (verteilt auf physische und virtuelle Hosts) identifiziert, die 33.201 der 83.267 betroffenen Zertifikate nutzen.

Eine Woche später, am 6. August, waren noch 26.373 betroffene Zertifikate online, ein Rückgang um 6.828 Zertifikate innerhalb einer Woche.

In der nachstehenden Tabelle sind diese wöchentlichen Statistiken aus unserer Sicht zusammengefasst.

| Datum |

Physische IPv4-Hosts |

Physische und virtuelle Hosts |

Aktivblatt-Zertifikate |

Einzigartige Domains |

| 7/30/2024 |

456002 |

4085959 |

33201 |

30528 |

| 8/6/2024 |

241343 |

3599368 |

26373 |

24693 |

Auswirkungen auf Industrie und Unternehmen:

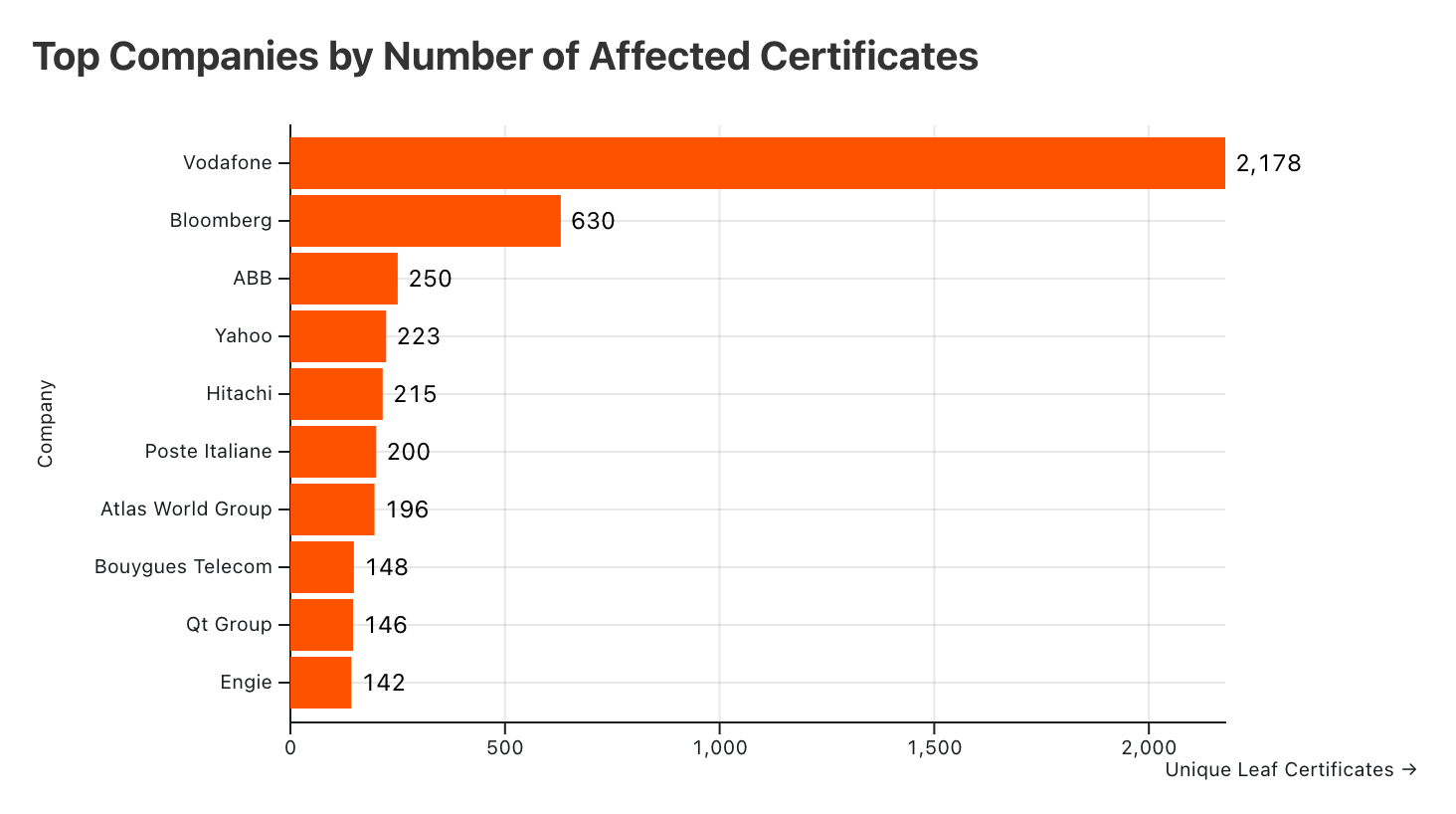

Wir analysierten die Domänennamen, die mit diesen am 30. Juli beobachteten aktiven Zertifikaten verbunden waren, kategorisierten sie nach der Anzahl der eindeutigen Hosts und klassifizierten die entsprechenden Unternehmen und Branchen für Zertifikate mit zehn oder mehr Hosts (insgesamt 2.262 eindeutige Domänennamen). Beachten Sie, dass nur registrierte Domains berücksichtigt wurden, nicht aber Subdomains (z. B: www.censys.com und community.censys.com werden beide als "censys.com" bewertet).

| Unternehmen |

Anzahl der Bereiche |

Host-Zahl |

Einzigartige Blattzertifikate |

% der gesamten betroffenen Blattzertifikate |

| Vodafone |

19 |

6165 |

2178 |

16.10% |

| Bloomberg |

6 |

3685 |

630 |

4.66% |

| ABB |

5 |

601 |

250 |

1.85% |

| Yahoo |

6 |

6283 |

223 |

1.65% |

| Hitachi |

1 |

260 |

215 |

1.59% |

| Poste Italiane |

1 |

332 |

200 |

1.48% |

| Atlas World Gruppe |

1 |

315 |

196 |

1.45% |

| Bouygues Telecom |

5 |

425 |

148 |

1.09% |

| Qt-Gruppe |

1 |

191 |

146 |

1.08% |

| Engie |

3 |

463 |

142 |

1.05% |

Vodafone sticht mit über 2.100 betroffenen Einzelzertifikaten hervor, was darauf hindeutet, dass das Unternehmen wahrscheinlich in hohem Maße auf DigiCert für seinen Zertifikatsbedarf angewiesen ist. Bloomberg, ABB, Yahoo und Hitachi sind die fünf am stärksten betroffenen Unternehmen, die wir einem Eigentümer zuordnen konnten.

| Industrie |

Anzahl der Bereiche |

Host-Zahl |

Einzigartige Blattzertifikate |

% der gesamten betroffenen Blattzertifikate |

| Technologie |

916 |

184276 |

3001 |

22.23% |

| Telekommunikation |

65 |

81456 |

2652 |

19.64% |

| Finanzdienstleistungen |

192 |

21259 |

1017 |

7.53% |

| Medien |

102 |

15308 |

1007 |

7.46% |

| Gesundheitswesen und Pharmazeutik |

156 |

7679 |

708 |

5.24% |

| Regierung |

80 |

3987 |

687 |

5.09% |

| Versorgungsunternehmen |

22 |

1694 |

568 |

4.21% |

| Versicherung |

54 |

5817 |

565 |

4.18% |

| Bildung |

133 |

12997 |

510 |

3.78% |

| Herstellung |

61 |

7218 |

495 |

3.67% |

| Einzelhandel |

80 |

12495 |

421 |

3.12% |

| Transport und Logistik |

50 |

1712 |

314 |

2.33% |

| Unterhaltung |

95 |

13127 |

286 |

2.12% |

| Konsumgüter |

51 |

4689 |

139 |

1.03% |

| Werbung und Marketing |

35 |

1922 |

107 |

0.79% |

| Technik und Konstruktion |

16 |

741 |

106 |

0.79% |

| Anwerbung und Beschäftigung |

14 |

1202 |

99 |

0.73% |

| Luft- und Raumfahrt |

3 |

178 |

96 |

0.71% |

| Rechtliches |

6 |

172 |

88 |

0.65% |

| Automobilindustrie |

30 |

783 |

82 |

0.61% |

Die Daten zeigen auch, dass die Branchen Technologie und Telekommunikation am stärksten von diesem Widerruf betroffen sind. Die Technologiebranche weist mit 3.001 die höchste Anzahl an eindeutigen Blattzertifikaten auf, dicht gefolgt von der Telekommunikationsbranche mit 2.652. Digitale Zertifikate werden in diesen Branchen häufig zur Sicherung großer Netzwerke und Kommunikationsinfrastrukturen verwendet.

Die Branchen Finanzdienstleistungen, Medien sowie Gesundheitswesen und Pharmazeutik sind mit am stärksten betroffen. Unsere Untersuchung des Entrust-Vorfall im Julials Entrust als vertrauenswürdige Zertifizierungsstelle entfernt wurde, hat ergeben, dass die Finanzdienstleistungsbranche am stärksten betroffen ist.

Wie viele dieser Zertifikate werden widerrufen?

Laut der DigiCert's aktualisierter Vorfallseitemüssen alle betroffenen Zertifikate bis zum 9. August 2024 um 20:30 UTC ersetzt werden. Bis jetzt wurden 98,82 % der betroffenen Blattzertifikate widerrufen, was einen deutlichen Anstieg gegenüber dem 30. Juli 2024 bedeutet, als nur etwa 5 % widerrufen worden waren.

| Datum |

Aktive Blattzertifikate insgesamt |

# Widerrufen |

% Widerrufen |

| 30. Juli |

33201 |

1652 |

4.98% |

| 6. August |

26373 |

26061 |

98.82% |

Was kann getan werden?

- Betroffene Kunden sollten eine Benachrichtigung von DigiCert erhalten haben und werden gebeten, sofort Maßnahmen zu ergreifen, um neue Zertifikate über ihr DigiCert CertCentral-Konto auszustellen und zu installieren.

- Censys Für ASM-Kunden gibt es ein neues Risiko von geringer Schwere mit der Bezeichnung "Zertifikat betroffen von DigiCert Juli 2024 Sperrung Vorfall" im Zusammenhang mit diesem Problem angezeigt, das zur Erkennung betroffener Zertifikate in ihren Arbeitsbereichen verwendet werden kann.

- Search können Kunden die Abfrage verwenden labels=digicert-revoked-dcv verwenden, um Hosts zu finden, die mit einem der betroffenen Zertifikate arbeiten. Um die Ergebnisse einzugrenzen und nach Ihren Domänen zu filtern, ändern Sie diese Abfrage und ersetzen Sie "ihredomain.com". Beachten Sie, dass wir diese Label-Erkennung gerade erst veröffentlicht haben und es daher mehr als 48 Stunden dauern kann, bis sie sich verbreitet hat.

Referenzen: