Einführung

Hier auf Censys haben wir es uns zur Aufgabe gemacht, die ultimative Blaupause des Webs zu erstellen, all die seltsamen Anomalien zu kartieren und herauszufinden, wo sich die wilden Dinge herumtreiben. Wir scannen das Internet wahllos und leisten dabei hervorragende Arbeit. Und wenn man sich wie wir den ganzen Tag mit diesen Daten beschäftigt, gewöhnt man sich an die seltsamen kleinen Macken (wie kommerzielle Honeypots), auf die man oft stößt, und wird gegenüber den extrem seltsamen Dingen desensibilisiert.

Eine Realität, die sich aus diesen Daten schnell herauskristallisiert, ist die Erkenntnis, dass das Internet eine Fülle von Täuschungen enthält. Ich beziehe mich nicht auf den Bereich der sozialen Medien und die Diskussionen über die Rundheit der Erde oder die Existenz nicht existierender Vögel, sondern auf die plötzliche Erkenntnis, dass die Dinge, die das Internet betreiben, nicht immer das sind, was sie vorgeben zu sein. Es gibt keine Gesetze oder Regulierungsmechanismen, die die mit dem Internet verbundenen Hosts dazu zwingen, ihre wahre Identität oder ihren Zweck offen zu legen:

Sie können ein SSL-Zertifikat für google.com erstellen, und praktisch niemand wird Sie daran hindern, es einzusetzen. Sie können einen Reverse-DNS-Eintrag für Ihre IP-Adresse erstellen, der zu facebook.com. auflöst, und niemand wird mit der Wimper zucken. Selbst wenn Sie Ihren Apache-Webserver so verändern, dass er vorgibt, Nginx zu verwenden, wird dies keine Razzia der Internetpolizei auslösen.

Wenn man sich ein Bild davon machen will, wie das Internet aussieht, muss man sich von vorgefassten Wahrheiten lösen und allem, was einem begegnet, mit einer gesunden Portion Skepsis begegnen. Es ist jedoch unwahrscheinlich, dass die meisten Hosts uns über ihre wahre Natur täuschen, denn es erfordert einige Mühe, diese Unwahrheiten zu erschaffen und aufrechtzuerhalten.

Honigtöpfe

Es gibt jedoch bestimmte Klassen von Hosts, bei denen das eigentliche Ziel darin besteht, zu täuschen, entweder aus Gründen der Sicherheit durch Unklarheit oder zur Analyse des potenziell bösartigen Netzwerkverkehrs. Diese Hosts werden als Honeypots bezeichnet: Hosts und Netzwerke, die eingesetzt werden, um Einblicke in die Arten von Angriffen zu gewinnen, die in Netzwerken stattfinden, und die in der Regel in Verbindung mit IDS und Firewalls verwendet werden, um die Sicherheitslage eines Unternehmens zu verbessern.

Diese Systeme täuschen absichtlich darüber hinweg, welche Art von Dienst und Software ausgeführt wird, um potenzielle Hacker dazu zu verleiten, den Server zu missbrauchen. Sogar Amazon ist vor kurzem mit seinem MadPot-Projekt in das Honeypot-Spiel eingestiegen, und Unternehmen wie Greynoise sind schon seit Jahren im kommerziellen Honeypot-Sektor tätig. Eine schnelle GitHub-Themensuche nach Honeypots ergibt über 500 Projekte, einige mit Tausenden von Sternen, und ist seit Jahrzehnten ein beliebter Sicherheitsmechanismus und Hobby.

Einige Honeypots sind besser als andere, aber in der Regel hat jeder von ihnen ein bestimmtes Szenario, in dem er sich auszeichnet. Die Realität sieht jedoch so aus, dass schlecht konzipierte Honeypots sehr laut sein können und leicht zu erkennen sind, während anständig konzipierte Honeypots oft mit ein wenig Aufmerksamkeit gefunden werden können. Im Gegensatz dazu werden die am besten entwickelten Honeypots nie entdeckt werden.

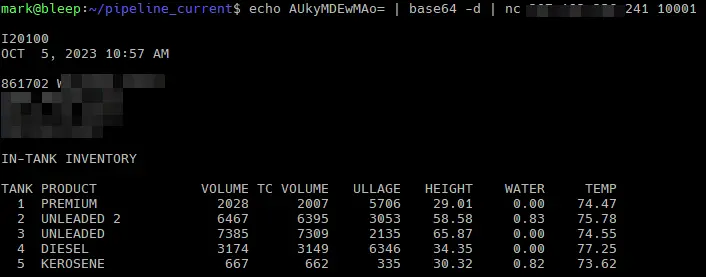

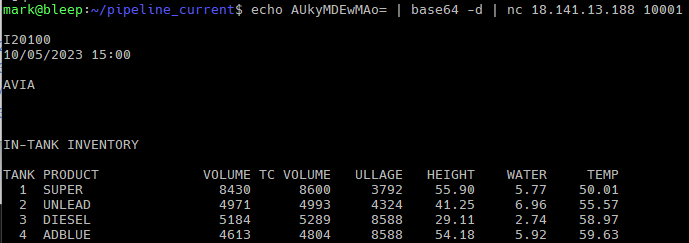

Die spezialisierte Honeypot-Software GasPot beispielsweise versucht, einen legitimen ATG-Dienst (Automated Tank Gauging ) zu emulieren (der zur Überwachung von Kraftstoffständen verwendet wird), lässt sich aber bei genauerem Hinsehen leicht enttarnen.

(Ein aktueller ATG-Dienst)

(Ein GasPot (Fake) ATG-Dienst)

Drei Indikatoren unterscheiden den GasPot von einem echten ATG-Gerät:

- GasPot hat eine begrenzte Anzahl von Diagnosecodes, die es akzeptiert, und für jeden Code, den es nicht versteht, gibt es den Fehlercode "9999FF1B" zurück.

- GasPot formatiert die Zeitstempel in den Payloads anders als echte ATG-Geräte. GasPot formatiert sie zum Beispiel als "MM/TT/JJJJ HH:MM", während ein echtes ATG-Gerät seine Zeitstempel wie folgt formatiert: "Nov 8, 2022 15:45"

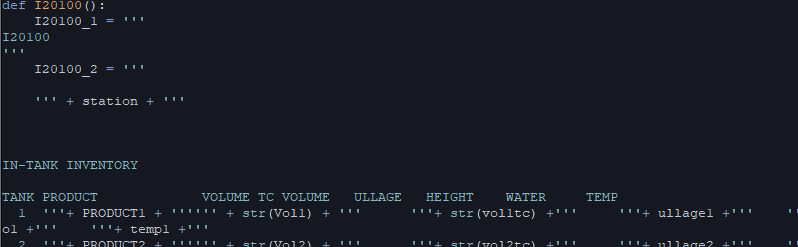

- Echte ATG-Geräte verwenden CRLF ("\r\n"), während GasPot in erster Linie Zeilenumbrüche ("\n\n") verwendet, wie der Code im folgenden Screenshot zeigt

Der GasPot-Code, der Zeilenumbrüche anstelle von CRLF erzeugt

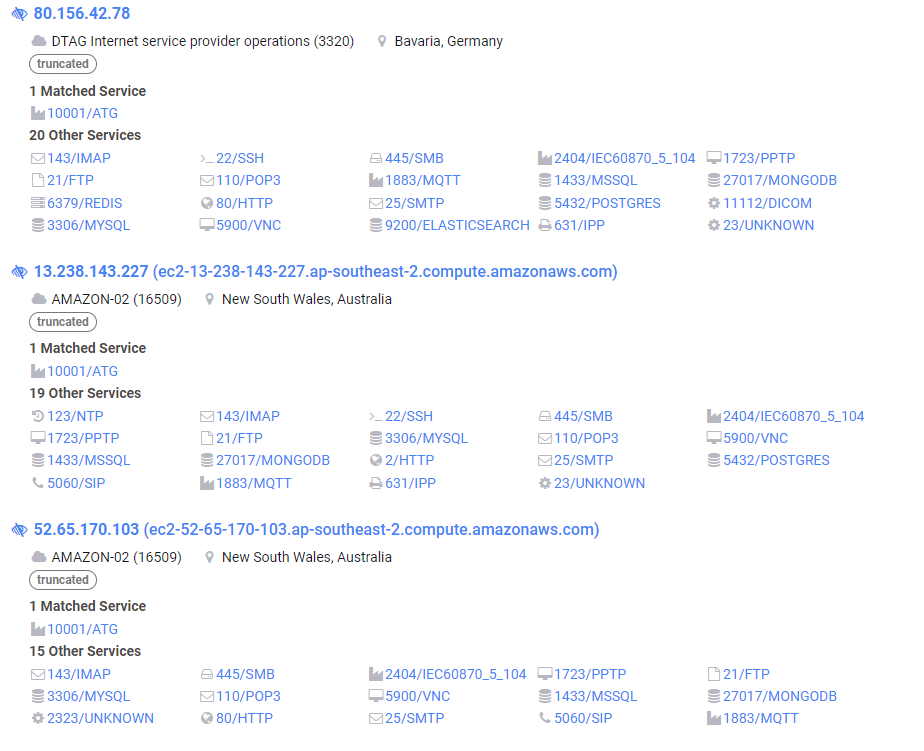

Mit diesem Wissen ist es relativ einfach, Censys zu verwenden, um Hosts zu finden, auf denen dieser GasPot-Honeypot-Server läuft, indem einfach nach ATG-Diensten gesucht wird, die keine Zeilenumbrüche anstelle von CRLF verwenden: services: (service_name=ATG und banner="*\n\n\n\n*")

Und wenn Sie nach diesen GasPot-Diensten suchen, werden Sie feststellen, dass die meisten Ergebnisse Gastgeber mit allen möglichen "interessanten" und ungewöhnlichen Merkmalen und Klassifizierungen von Diensten enthalten, die in der realen Welt oft nicht zusammen vorkommen.

Im obigen Screenshot des GasPot-Ergebnisses haben viele Hosts vier oder fünf verschiedene Datenbanktechnologien, die funktional identisch sind (MSSQL, MySQL, Postgres usw.). Wir sehen auch Dienste, die üblicherweise mit alltäglichen Webanwendungen verbunden sind, die neben IoT- und SCADA-Diensten laufen. Zu allem Überfluss befinden sich viele dieser ATG-Server in AWS, das meines Wissens keinen direkten Zugang zu physischen Benzintanks hat. Das ist nicht die beste Darstellung der Realität.

Rote Heringe

Netzwerk-Scanner wie Censys zeichnen die Informationen eines Dienstes genau so auf, wie sie vom Host präsentiert werden, und zusätzlich zu den Rohdaten ergänzen wir die Host-Details mit Informationen über die laufenden Dienste und Software mithilfe von Kennzeichnungen und CPEs. Die Logik, die hinter dem Finden und Anwenden dieser Software- und Service-Labels steht, ist größtenteils ein einfacher Prozess, der reguläre Ausdrücke und Mustervergleiche mit internen und Open-Source-Daten umfasst. Und bei den meisten Hosts im Internet funktioniert das auch ganz gut.

Als wir auf eine neue Gruppe von Hosts aufmerksam gemacht wurden, über die in den sozialen Medien gesprochen wurde und die nicht nur versuchen, über ihre Identität zu lügen, sondern anscheinend auch versuchen, Netzwerkscanner mit Falschmeldungen zu überlasten, war ich nicht überrascht, denn wir haben ähnliche Dinge schon einmal erlebt.

Am 20. September 2023 begann Censys mit der Beobachtung von etwa 50 Hosts, die ein einzigartiges und chaotisches Merkmal aufwiesen: In der HTTP-Antwort enthielten diese Hosts einen 37.213 Byte langen Server-Header (der üblicherweise zur Identifizierung des laufenden Servers verwendet wird) mit Hunderten von verschiedenen Softwarenamen.

In den nächsten Wochen stieg die Zahl der Hosts mit diesen Daten dramatisch an, von drei- auf sechstausend Hosts täglich. Bis zum 30. September verzeichneten wir über 27.252 einzelne Hosts, die diese riesige und unangenehme Serverkopfzeile präsentierten.

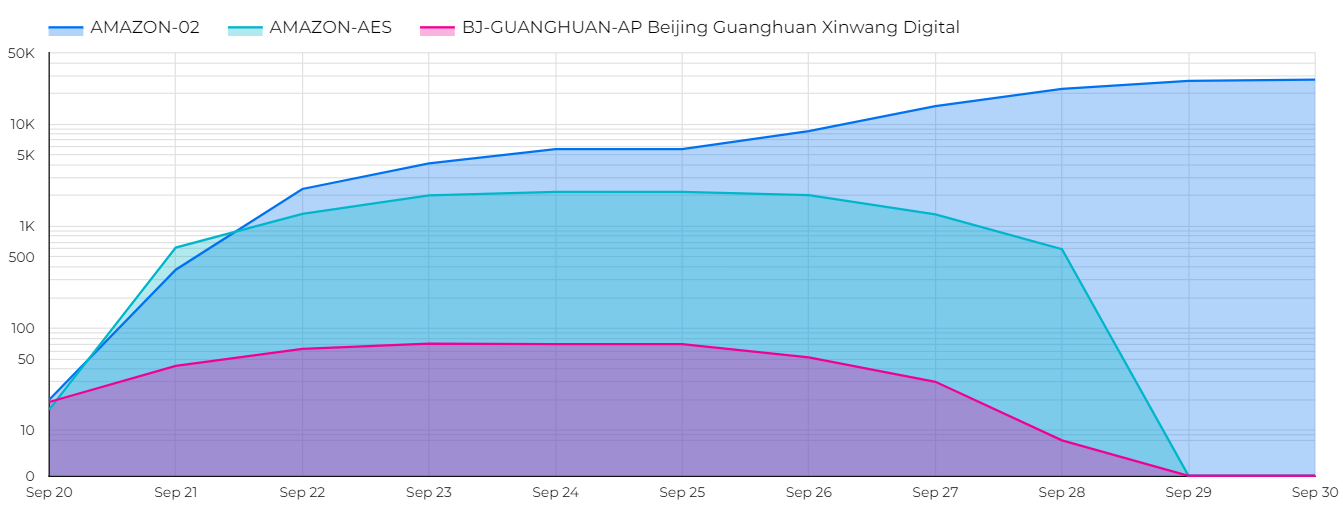

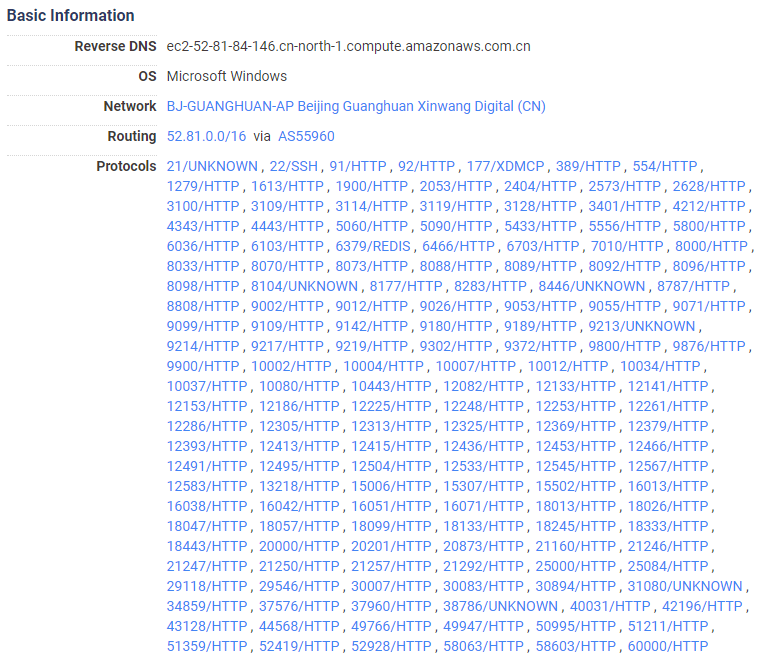

Interessanter ist jedoch, wo sich diese Hosts befinden (geografisch und AS-weise). Zum Zeitpunkt der Erstellung dieses Berichts befinden sich alle Hosts im autonomen System AMAZON-02, einem der größten AWS-Netzwerke. Zu Beginn dieses Ereignisses wurden jedoch zwei andere AS mit diesen Hosts gesehen: AMAZON-AES(AS14618) und BJ-GUANGHUAN-AP(AS55960), die beide diese spezifischen Dienste neun Tage später, am 29. September, eingestellt haben. Nachfolgend finden Sie eine (log-skalierte) Grafik der einzelnen AS, die mit diesem störenden Dienst gefunden wurden, sowie die Anzahl der Hosts.

Beijing Guanghuan Xinwang Digital ist der Internet Service Provider, mit dem Amazon zusammenarbeitet, um AWS in China legal zu betreiben. Das bedeutet, dass die IP-Blöcke, die dieser AS ankündigt, Amazon gehören und von Amazon betrieben werden, aber die Datenzentren und der Transit von Xinwang Digital kontrolliert werden.

Da man eine gültige chinesische Geschäftslizenz haben muss, um ein Konto bei AWS China zu eröffnen, weist allein die Existenz dieser Hosts auf einen Betrieb in China hin. Interessanterweise versuchten sie, dies zu verschleiern, indem sie Ende letzten Monats alles zu AMAZON-02 verlagerten, das hauptsächlich in den Vereinigten Staaten liegt. Das schiere Ausmaß dieses Vorfalls deutet auf ein sehr gut geplantes Experiment mit ausländischer(möglicherweise staatlicher oder sogar schulischer) Unterstützung durch Unternehmen hin. Da die Bereitstellung von Diensten in AWS Anonymität bietet und jeder dieser Server strukturell ähnlich zu sein scheint, ohne dass es einen anderen Hinweis darauf gibt, wem er gehört, ist es schwer zu sagen, wer genau dahinter steckt.

Ziele

Wir fragten uns, ob Censys ausdrücklich ins Visier genommen wurde oder ob es andere Gründe für die Existenz dieser Hosts gab. Letztendlich haben diese Hosts unseren Scanner "ausgetrickst", damit er viele (technisch korrekte Software-Etiketten anwendet(denn das hat uns der Server gesagt)). Vom Standpunkt des Benutzers aus betrachtet waren sie jedoch lästig und potenziell irreführend.

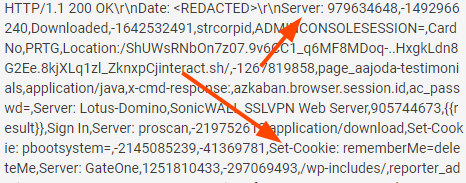

We started by looking at the data that triggered these red herrings. At a cursory glance, all of the data seems to be just random server names that may have been aggregated from random hosts on the internet, along with defining multiple HTML <title> tags in the response body:

In Wirklichkeit sind diese Datenpunkte weder zufällig, noch wurden sie aus den Daten des Hosts entnommen. Jeder Server-Header-Wert im Antwort-Header und jeder HTML-Titel im Body entspricht direkt einer Regel im Open-Source-Schwachstellen-Scanner Nuclei von Project Discovery.

NUCLEI

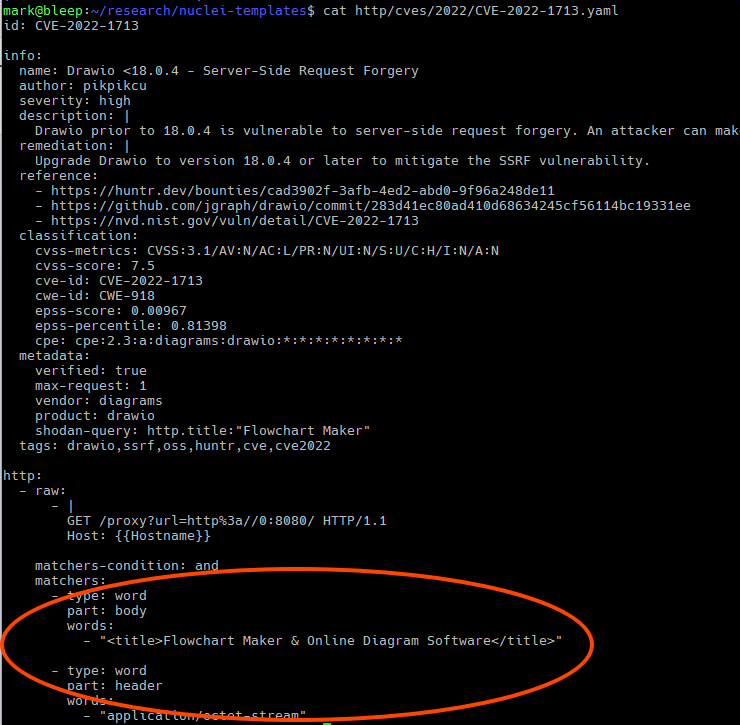

Nuclei-Templates sind YAML-kodierte Regeln, die beschreiben, wie Exploits auf mit dem Internet verbundenen Hosts gesucht, validiert und ausgeführt werden sollen. Viele dieser Regeln definieren, wo nach etwas zu suchen ist, und reguläre Ausdrücke, um festzustellen, ob ein Exploit versucht werden sollte und ob der Exploit erfolgreich war.

In diesem Fall hat der Ersteller dieser lärmenden Dienste bestimmte Abschnitte jeder weborientierten Nuclei-Vorlage analysiert, um einen einzigen Dienst zu erstellen, der jede Nuclei bekannte Web-Schwachstelle auslöst.

For example, one of the HTML titles found in the data is “<title>Flowchart Maker & Online Diagram Software</title>”, which directly corresponds to the “matchers” configuration section of the Nuclei template “http/cves/2022/CVE-2022-1713.yaml“:

Der Matcher-Abschnitt von Nuclei enthält das Schlüsselwort "part", das festlegt, in welchem Teil einer HTTP-Antwort diese Daten gefunden werden können, und definiert dann eine Reihe von Regeln für die Übereinstimmung in diesem Teil der HTTP-Antwort. Wenn die Nuclei-Regel also einen "part: body" definiert, wird der übereinstimmende Text in den HTML-Body auf dem Server eingefügt. Die gleiche allgemeine Regel gilt für "part: title" und "part: header".

|

| Das Witzige an diesen Daten ist, dass das gesamte erzeugte Rauschen (selbst wenn es sich um eine Cookie-Header-"Matcher"-Definition handelt) als eine einzige riesige Zeile in den HTTP-Antwort-Server-Header gestopft wird. |

Even more amusing is that Nuclei uses Mustache templating, which can substitute strings encased between “{{“ and “}}” with dynamic data. For example, in the Nuclei definition for CVE-2012-0394, we see that it attempts to match data based on a Mustache-defined variable:

matchers-condition: and

matchers:

- type: word

words:

- '{{result}}'

Da der Ersteller dieses lärmenden Dienstes dies nicht berücksichtigt hat, können wir diese rohen Variablen auf den Hosts sehen. Dies bestätigt die Quelle all dieser Daten.

RECOG

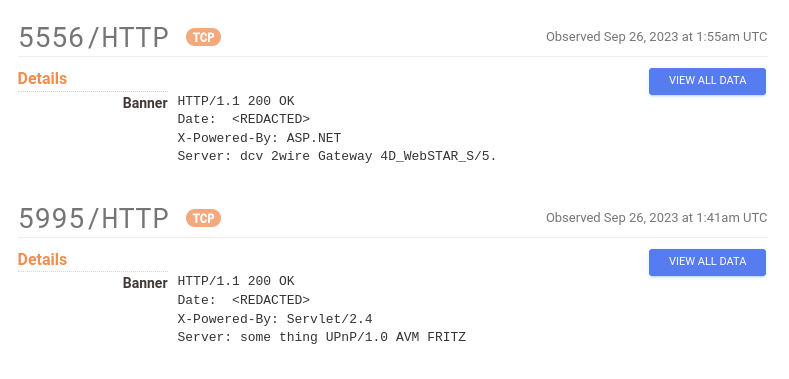

Während die Dienste mit dem von Nuclei abgeleiteten 37-Byte-Server-Header abgeschaltet wurden, arbeiteten die Hosts mit einem anderen Datensatz über Tausende von Ports weiter. Das folgende Diagramm zeigt die Gesamtzahl der Dienste auf den 10 wichtigsten Hosts in AS55960, die ursprünglich den 37k-Server-Header hatten. Hier ist zu erkennen, dass zwei Hosts, 54.223.45.228 und 52.80.98.93, bei der Anzahl der zwischen dem 20. September und dem 2. Oktober 2023 erstellten Dienste erheblich abwichen, wobei ersterer seine Dienste über Nacht von 4.000 auf 8.000 Dienste verdoppelte.

Diese neuen Dienste hatten einen völlig anderen Fingerabdruck als die ursprünglichen;

In Anbetracht der Tatsache, dass diese speziellen Dienste versuchten, Regeln in bekannter Sicherheitssoftware auszulösen, erschien es uns übertrieben, sie als "Honeypots" zu bezeichnen, da sie keine Interaktion erfordern, um korrekt zu funktionieren. Stattdessen haben wir diesen Hosts die Bezeichnung "Tarpit" gegeben, da sie die Analyse einer Reihe von Hosts verlangsamen können, sobald sie entdeckt werden. Zum Zeitpunkt der Erstellung dieses Berichts fielen über 47.000 Hosts mit über 190.000 Diensten in diese "Tarpit"-Kategorie.

Wenn wir den Host 52.81.84.146 am 23. September 2023 betrachten, können wir sehen, dass viele Dienste die in diesem Beitrag beschriebenen Daten hatten. Betrachtet man jedoch einen neueren Tag (5. Oktober 2023), so hat sich die Anzahl der Dienste auf diesem Host drastisch verringert.

23. September 2023

5. Oktober 2023

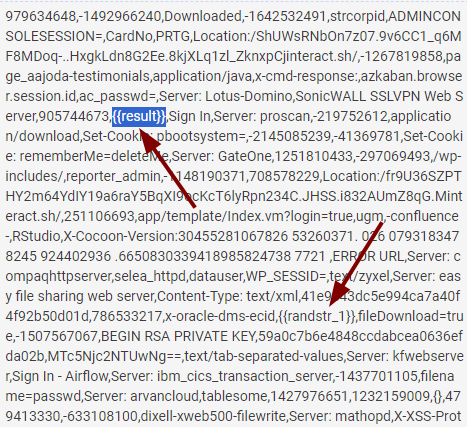

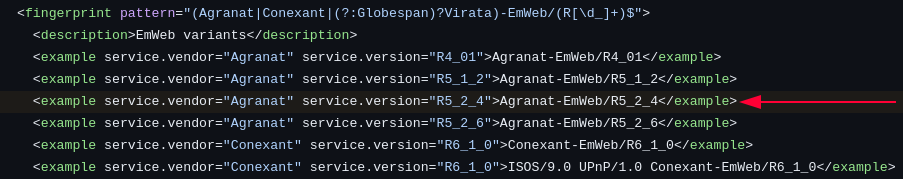

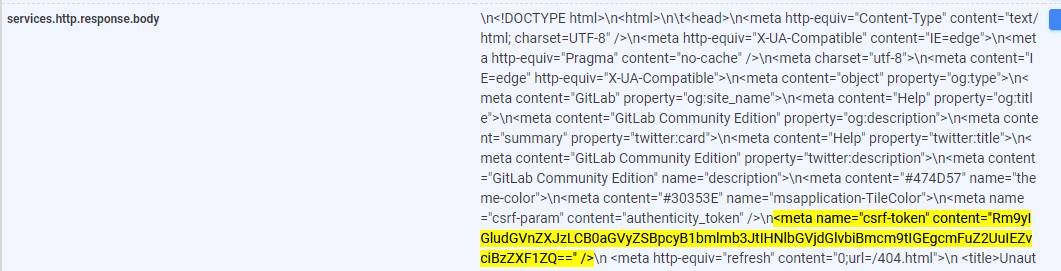

Diese übrig gebliebenen Dienste (obiger Screenshot, rechts) entsprechen nicht den zuvor in diesem Beitrag beschriebenen Indikatoren. Stattdessen verwenden sie eine ähnliche Technik, aber dieses Mal anscheinend eine andere Datenquelle als zuvor, um diese riesigen Nutzlasten zu erzeugen. Anstatt Nuclei zur Erstellung dieser falschen Daten zu verwenden, scheinen diese anderen Daten aus dem Recog-Fingerprinting-Framework von Rapid7 zu stammen, das Metasploit zum Abrufen von Software-Informationen aus Diensten verwendet:

Jeder Eintrag in diesen Server-Headern kann mit einem Beispielfeld in der Recog-Fingerprint-Datenbank von Rapid7 korreliert werden. Zum Beispiel ist die Zeichenkette "Agranat-EmWeb/R5_2_4", wie im obigen Screenshot zu sehen, direkt aus einem Beispiel in http_servers.xml entnommen.

Es sieht also so aus, als hätte der Entwickler dieser Dienste einfach die Beispielabschnitte aus den webbasierten Recog-Fingerprint-Definitionen herausgefiltert und sie alle in einen Server-Header auf dem Host gestopft. Das Gleiche gilt für die zahlreichen HTML-Titel im Hauptteil der Antworten, die alle von den Beispielen in den Fingerabdruck-Definitionen abgeleitet zu sein scheinen.

Diese von Recog abgeleiteten Server gibt es jedoch schon seit langem in unseren Daten, so dass die Arbeitstheorie lautet, dass eine Organisation in China, die diese Art von Setups seit einiger Zeit durchführt, ihren Dienstgenerator geändert hat, um von Nuclei abgeleitete Daten einzubeziehen. Da diese Dienste innerhalb weniger Wochen wieder verschwanden, könnte man vermuten, dass die Ergebnisse nicht ausreichten, so dass die von Nuclei stammenden Dienste verworfen wurden, die Recog-Methode aber weiterlief.

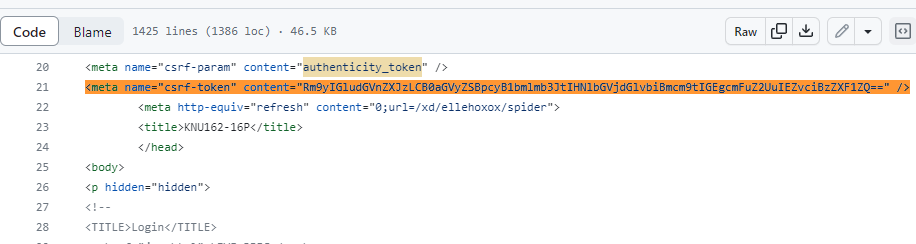

FHoneypot

Nachdem wir uns diese beiden (auf Nuclei und Recog basierenden) Derivate angesehen hatten, entdeckten wir mehrere ähnliche Hosts, die nicht speziell mit diesem jüngsten Ereignis in Verbindung standen, aber vergleichbare Attribute aufwiesen: viele verschiedene Schlüsselwörter in einem HTML-Body, die versuchen, verschiedene musterbasierte Regel-Engines auszulösen. Diese anderen Varianten schienen die Daten nicht aus einem beliebten Repository zu beziehen, das wir finden konnten. Stattdessen fanden wir ein einziges GitHub-Repository, das mehrere Datensätze enthielt, die dem, was wir auf einigen Hosts fanden, auffallend ähnlich waren.

Dieses Repository mit einem Namen, den wir nicht laut aussprechen können, enthält mehrere Verzeichnisse in chinesischer Sprache, die Daten enthalten, die diesen Hosts sehr ähnlich sehen. Ob dies die wahre Quelle dieser Daten ist, ist nicht bekannt, aber es scheint auf ein anderes Produkt namens "NSFocus Advanced Bedrohungsabwehr System" zu verweisen.

"Das NSFOCUS Advanced Bedrohungsabwehr System (kurz "ATH") nutzt eine Täuschungsabwehrtechnologie (Honeypot-Technologie der nächsten Generation), um das Angriffsverhalten genau zu erfassen und Hinweise auf die Eindringungsaktivitäten der Angreifer zu liefern."

Es enthält sogar ein noch verdächtigeres Verzeichnis, das in der Übersetzung aus dem Chinesischen Folgendes besagt:

"Die Probe enthält eine große Anzahl von Suchbegriffen, die Suchmaschinen im Cyberspace verunreinigen.

Und wenn Sie den Inhalt von ywkXErYz.html mit 175.178.174.46 am 5. Oktober vergleichen, stimmen sie überein.

ywkXErYz.html

HTTP-Antwortkörper

Wir können also mit Sicherheit sagen, dass wir es in diesem speziellen Fall mit einer Reihe von Daten zu tun haben, die speziell für die Störung von Online-Scanner-Datenbanken wie Censys entwickelt wurden. Allerdings sind zum Zeitpunkt der Erstellung dieses Berichts nur etwa sieben dieser Hosts online, und sie scheinen nichts mit diesem jüngsten Ereignis zu tun zu haben, da sie alle in völlig anderen autonomen Systemen zu leben scheinen.

Schlussfolgerung

War dieser Vorfall ein absichtlicher "Angriff" auf Censys? Es scheint komplexer zu sein als das; es könnte auf verschiedene Möglichkeiten zurückgeführt werden. Erstens könnten diese Dienste als etwas naive und einfache Honeypots betrachtet werden. Oder es könnte sich um Dienste handeln, die absichtlich so konzipiert sind, dass sie bekannte Schwachstellen-Scanner dazu bringen, alles als verwundbar zu betrachten.

In Anbetracht der Tatsache, dass Metasploit, das weit verbreitete Open-Source-Tool für Penetrationstests und Exploitation, auf Recog für Software-Fingerabdrücke zurückgreift, und in Anbetracht des jüngsten Trends, dass Forscher Nuclei für Schwachstellentests einsetzen, erscheint das letztgenannte Szenario immer plausibler. Es deutet darauf hin, dass jemand oder etwas versucht, Schwachstellen-Scanner so zu täuschen, dass sie Warnungen für eine breite Palette von Zielen erzeugen.

Eine weitere plausible Theorie ist, dass eine Einrichtung systematisch die Fähigkeiten von Online-Netzwerk-Scannern wie Censys bewertet. Dies könnte die Ermittlung von Beschränkungen, Timing- und Timeout-Mechanismen und sogar die Erkundung potenzieller Methoden zur Überlastung von Backend-Servern oder zur Untergrabung der Zuverlässigkeit der von Scannern wie Censys erhaltenen und gespeicherten Daten umfassen.

Wir gehen jedoch davon aus, dass es sich bei vielen dieser Hosts um einfache, selbst gebaute Honeypots handelt, die den kleinsten gemeinsamen Nenner einfangen. Aus welchem Grund auch immer, wir werden solche Server genau überwachen und sie bei Bedarf kennzeichnen.