Diese Woche wurde eine kritische Sicherheitslücke in der Firmware bestimmter HiSilicon-basierter Geräte bekannt, auf denen Software von Xiongmai läuft, darunter Netzwerk-Videorekorder, IP-fähige Kameras und digitale Videorekorder. HiSilicon ist ein Hersteller von "System on a Chip" (oder SoC), und einige seiner Produkte sind für den Einsatz in IP-fähigen Videogeräten bestimmt. Die Schwachstelle wurde von Vladislav Yarmak aufgedeckt, der sie als "Backdoor" bezeichnet. In seinem Bericht wird erläutert, wie die Geräte einen Telnet-Server aktivieren, wenn sie ein "geheimes Klopfzeichen" erhalten, das an Port 9530/tcp gesendet wird. Yarmak hat die Firmware zurückentwickelt und herausgefunden, wie die Hintertür aktiviert werden kann.

Unter Censys hat unser erweiterter Datensatz für Unternehmenskunden, der Universal Internet Data Set (UIDS), seit einiger Zeit den Port 9530 gescannt und 188.989 Hosts mit diesem offenen Port gefunden, obwohl die meisten von ihnen HTTP-Server und andere bekannte Protokolle, einschließlich SSH, sind. Im Anschluss an den Bericht von Yarmak haben wir einen spezifischeren Scan durchgeführt, um den verwundbaren HiSilicon-Dienst weltweit zu finden. Unter Verwendung der Scan-Infrastruktur von Censys fanden wir 9362 Hosts, die auf 9530/tcp lauschen und das HiSilicon-Protokoll beherrschen.

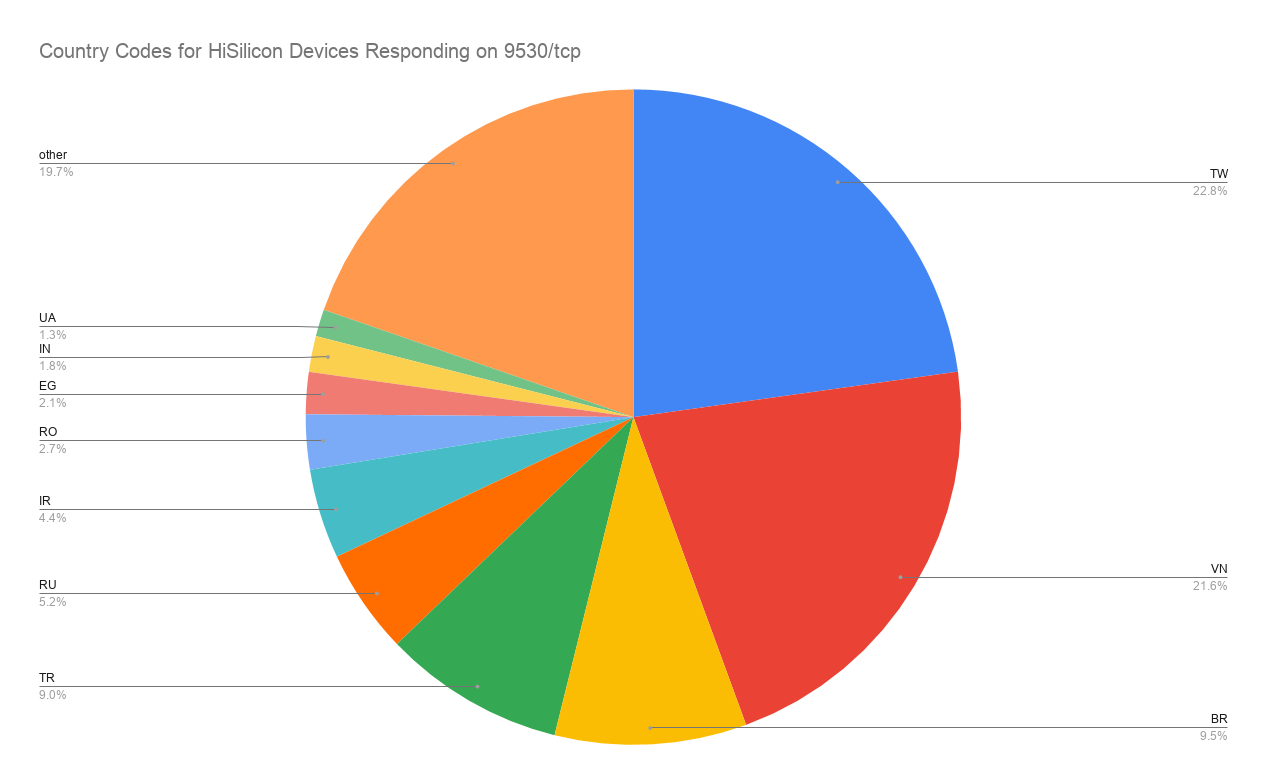

Geografisch gesehen sind die beiden beliebtesten Länder für diese Geräte Taiwan und Vietnam, gefolgt von Brasilien, der Türkei und anderen Ländern.

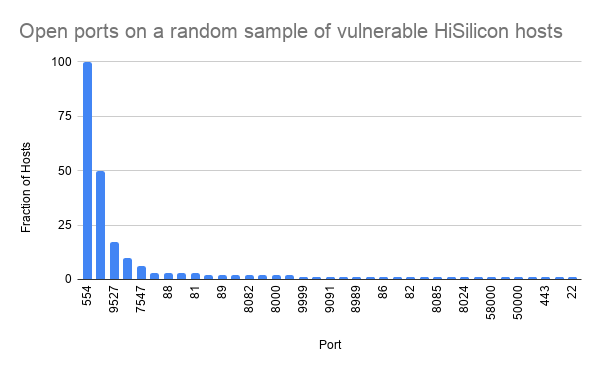

Port 9530 ist nur einer von über 1000 Ports, die wir regelmäßig scannen, so dass wir auch untersuchen können, welche anderen Ports auf diesen Hosts offen sind. Der RTSP-Dienst (Echtzeit-Streaming-Protokoll) auf 554/tcp dominiert, was man bei einem Video-over-IP-System auch erwarten würde. Von den 137 Hosts, die wir weiter analysiert haben, lauschten 100 auf Port 554 auf RTSP, 50 hatten HTTP auf Port 80 und 17 hatten Port 9527 geöffnet.

Weitere Schwachstellen

Yarnak beschreibt, wie die Geräte ein Challenge-Response-Protokoll verwenden, um die Hintertür zu aktivieren: Der Server sendet eine zufällige achtstellige Zahl und fordert den Client auf, mit dieser Zahl zu antworten, die mit einem in die Firmware eingebetteten Pre-Shared Key verschlüsselt ist.

Bei der Betrachtung einer Reihe von "zufälligen" Werten, die von den antwortenden Hosts gesendet wurden, haben wir festgestellt, dass ein einziger Wert dominiert, wobei mehrere andere Werte ebenfalls wiederholt auftreten. Das folgende Diagramm zeigt die zehn häufigsten Werte, sortiert nach Häufigkeit - beachten Sie die logarithmische Skala auf der vertikalen Achse:

Offensichtlich sind diese Werte nicht einmal zufällig! Der erste Balken zeigt, dass 8759 der 9362 "zufälligen" Werte identisch waren.

Bei näherer Betrachtung scheint es zwei verschiedene Familien von Hosts zu geben, die jeweils einen interessanten Fehler im Pseudo-Zufallszahlengenerator (PRNG) aufweisen:

- Die meisten Hosts scheinen einen fest kodierten Seed für den PRNG zu verwenden, so dass er eine feste Sequenz ausgibt, die wahrscheinlich bei jedem Neustart des Geräts neu gestartet wird. Die überwiegende Mehrheit der Geräte wurde noch nie getestet, so dass sie alle denselben Challenge-Wert verwenden. Ein Angreifer, der die korrekte Antwort für diesen Wert beobachtet hat, könnte sie auf alle anderen Geräte übertragen, die sich im gleichen PRNG-Zustand befinden.

- Eine kleinere Anzahl von Hosts scheint einen zeitbasierten PRNG zu verwenden, der mit der aktuellen Zeit in Sekunden geimpft wird. Dadurch ist es möglich, Challenge-Antworten von einem Gerät an die anderen innerhalb eines kurzen Zeitintervalls (mehr als eine Sekunde, da die Uhren nicht alle synchronisiert sind) wiederzugeben.

Dank der bereits von Yarnak aufgedeckten Schwachstellen können die Geräte natürlich auch ohne diese PRNG-Schwachstellen ausgenutzt werden - der zur Erstellung der Challenge-Responses verwendete Pre-Shared Key ist in der Firmware fest codiert und leicht zu extrahieren. Dennoch ist dies ein interessantes Beispiel für Schwachstellen in der Tiefe - eine Implementierung, die ein sehr schlechtes Sicherheitsverhalten aufweist, wie z. B. das Vorhandensein einer Hintertür, hat wahrscheinlich auch noch andere bedeutende Sicherheitslücken, die Angreifern unabhängig voneinander einen Weg ins System bieten könnten.

Sicherheitsmängel wie die im HiSilicon-SoC-System gefundenen treten selten isoliert auf, sondern sind in der Regel auf systemische Fehler in der technischen Konzeption und Implementierung zurückzuführen. Es ist unklar, ob die gefundene Schwachstelle als ruchlose Hintertür gedacht war, aber das Risiko einer böswilligen Ausnutzung wurde sicherlich durch Nachlässigkeit in Form von fest kodierten Anmeldeinformationen und fehlerhafter Kryptografie erhöht. Leider sind solche Schwachstellen in eingebetteten Geräten nur allzu häufig anzutreffen und setzen Millionen von Verbrauchern und Unternehmen einem Risiko aus.

Um mehr über Censys zu erfahren und unsere Tools in Aktion zu sehen, besuchen Sie uns bitte unter www.censys.io, und folgen Sie uns unter @censysio.